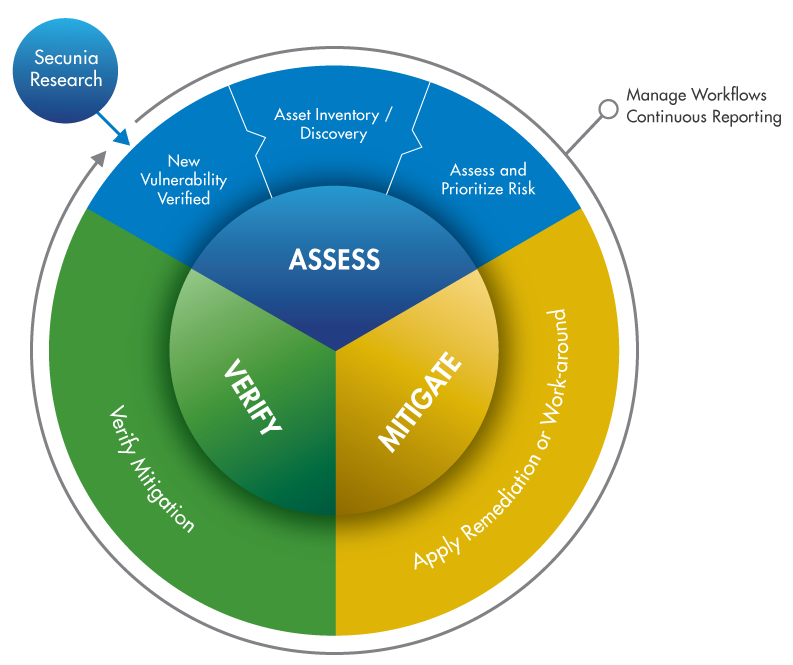

مدیریت آسیب پذیری، به فرایند شناسایی، آنالیز، تریاژ و حل کردن آسیبپذیریهای امنیتی کامپیوترها گفته میشود. مدیریت آسیبپذیری، یک فرایندend-to-end است که تمامی چرخه حیات یک آسیبپذیری را در دست میگیرد تا مطمئن شود چیزی نمیتواند در یک محیط پیچیده، به سیستم آسیب بزند.

در زیرساختهای فناوری اطلاعات امروزی که از چندین سیستم عامل مختلف، نرم افزارها، فایروالها، پایگاههای داده، ابزارهای ارکستراسیون و غیره تشکیل شده، زمینه حمله و اکسپلویت آسیبپذیریها نیز بیش از پیش فراهم شده است. روند سنتی تجزیه و تحلیل دستی، دیگر پاسخگوی نیازها نیست.

مدیریت آسیب پذیری، برای کاهش خطرات، این فرایند را به صورت جامع خودکار میکند تا اطمینان حاصل کند که تمام راهکارهای مختلف، دائما تنظیم و پیکربندی میشوند. توجه داشته باشید که این یک فرایند مداوم است زیرا محیط امنیت شبکه به شدت پویا است و هر روز، حملات و خطرات جدیدی به آن افزوده میشود.

مطالب زیر میتواند برای شما مفید باشد:

مدیریت، ارزیابی و اسکن آسیبپذیری چه تفاوتی با هم دارند؟

گاهی مدیریت آسیب پذیری، با دو مفهموم مرتبط دیگر اشتباه گرفته میشود: ارزیابی آسیبپذیری و اسکن آسیبپذیری. این دو، زیرمجموعهای از مدیریت آسیب پذیری هستند و از مراحل کلیدی در این فرایند محسوب میشوند.

ارزیابی آسیب پذیری، بخشی از مدیرت آسیب پذیری است که شامل تحلیل وضعیت فعلی سیستم میشود و کمک میکند تا تمام مراحل ضروری، برای حل نقاط ضعف احتمالی تعیین شود. این بخش از مدیرت آسیب پذیری، جزء مؤثری از فرایند مدیریت است که وضعیت فعلی سیستم را بررسی کرده و به تصمیمگیری درباره نحوه برطرف کردن مشکلات آن، کمک میکند.

از سوی دیگر، اسکن آسیبپذیری، بخشی از مدیریت آسیب پذیری است که امنیت شبکه را به طور مداوم رصد میکند. این فرایند، شامل اسکن پورت و بررسی نسخه نرم افزار میشود. در حالت ایدهآل، فرایند ارزیابی به صورت دائمی و اتوماتیک انجام میشود تا بررسی کند که آیا لازم است اقدامی انجام شود یا خیر.

همچنین، تست نفوذ که به عنوان هک قانونمند هم شناخته میشود، میتواند به صورت دستی یا خودکار انجام شود. این فرایند به منظور اکسپلویت آسیبپذیریها انجام میشود و نشان میدهد که مهاجمان هنگام مورد هدف قرار دادن یک سیستم، به چه چیزهایی میتوانند دست پیدا کنند.

چرا داشتن یک فرایند مدیریت آسیب پذیری مهم است؟

آسیب پذیریهای شبکه، نمایانگر حفرههای امنیتی هستند که هکر با سوءاستفاده از آنها میتواند به داراهایی شبکه آسیب بزند، حمله DDoS انجام دهد و یا اطلاعات حساس شرکت را سرقت کند.

مهاجمین دائما به دنبال آسیبپذیریهای جدید یا آسیب پذیریهای قدیمیهستند که هنوز رفع نشدهاند تا بتوانند آنها را اکسپلویت کنند.

وجود یک فریمورک مدیریت آسیب پذیری در مکانهایی که امنیت اهمیت دارد، ضروری است زیرا باید به طور منظم آسیبپذیریهای جدید اسکن شوند و از نقایض امنیتی جلوگیری شود. بدون داشتن یک سیستم مدیریت Patch و تست آسیب پذیری، شکافهای امنیتی قدیمی که رفع نشدهاند، میتوانند برای مدتی زیادی در شبکه باقی بمانند. این موضوع، شانس بیشتری به مهاجمان میدهد تا آسیبپذیریها را اکسپلویت کنند و از آنها برای انجام حملات خود استفاده کنند.

آماری در مجله Infosecurity Magazine نشان میدهد که مدیریت آسیب پذیری چقدر اهمیت دارد. با توجه به دادههای مربوط به نظرسنجی، 60 درصد از نقض داده شرکتها، به دلیل آسیبپذیریهای برطرف نشده بود. به معنای دیگر، حدود 60 درصد از نقض اطلاعات ذکر شده در نظرسنجی، به سادگی قابل جلوگیری با استفاده از یک برنامه مدیریت آسیبپذیری بود. شرکتها با استفاده از این برنامه، میتوانستند قبل از سوءاستفاده مهاجمان، پچهای ضروری را منتشر کنند.

مطلب زیر میتواند برای شما مفید باشد:

نحوه ساختن یک برنامه مدیریت آسیبپذیری مؤثر در 5 مرحله

برای رفع صحیح آسیبپذیریها، فرایند مدیریت آسیبپذیری باید به 5 مرحله اساسی تقسیم شود:

گام اول: بررسی آسیب پذیریها

آسیب پذیریهای امنیتی به چند روش مختلف میتوانند خود را نشان دهند. نرم افزارهای آسیب پذیر میتوانند به صورت تصادفی به کاربران اجازه دهند که یک نرم افزار یا سیستم عامل را نقض کنند، یک پایگاه داده قدیمی میتواند مستعد SQL injection باشد و امکان ایجاد تغییرات نامناسب را در پایگاه داده بدهد، یک فایروال میتواند طوری تنظیم شود که به کاربران غیرمجاز اجازه دسترسی بدهد و مواردی از این قبیل.

این مشکل عمیق تر هم شده زیرا امروزه سیستمهای IT در تعداد بالا توزیع میشوند و طیف گستردهای از نرمافزارها را اجرا میکنند. علاوه براین، با افزایش خطر اینترنت، نرمافزارهای قدیمیتر تست میشوند و روشهای جدید مورد تأکید قرار میگیرند.

با توجه به این پیچیدگیها، باید از اتوماسیون نرم افزارها استفاده شود تا معنی اصلی امنیت به درستی درک بشود. نرم افزار مدیریت آسیب پذیری باید تمام سیستم را اسکن کند تا برای مثال، پچ در حال اجرای نرم افزار، جدول تنظیمات IP، پورتها و پروتکلها، توپولوژی شبکه و همچنین تنظیمات مرتبط با کاربر مشخص شود. این کار، به نرم افزار اجازه میدهد که یک تصویر جامع از وضعیت فعلی محیط ترسیم کند تا بتواند اقدامات مناسب را شناسایی و انجام دهد.

گام دوم: شناسایی آسیب پذیریها

بعد از آن که ابزارهای مدیریت آسیب پذیری، یک مجموعه اطلاعات بهروز و کامل از وضعیت فعلی سیستم به دست آوردند، وقت آن است که مشخص شود چه آسیب پذیریهایی در سیستم وجود دارند. این یک فرایند پیچیده است زیرا هر روز به تعداد تهدیدات افزوده میشود و انجام این فرایند به صورت استاتیک امکان پذیر نیست.

ابزار مدیریت آسیب پذیری باید تنظیمات سیستم را با مجموعهای از مشکلات امنیتی شناخته شده بیازماید تا مشخص شود که کدام یک از آنها روی سیستم تأثیر میگذارند. از آنجایی که مدیریت آسیبپذیری معمولا شامل راهکارهای شبکهای پیچیده و توزیع شده است، بسیار مهم است که پایگاه داده، اطلاعات مرتبطی در اینباره داشته باشد که آسیبپذیریها چطور سیستمهای مختلف را درگیر میکنند و تنظیمات شبکه چگونه روی آنها تأثیر میگذارد.

این پایگاه داده، باید همیشه بهروز باشد، مورد بررسی قرار بگیرد و از آن به خوبی نگه داری شود. همچنان که تهدیدات جدیدی کشف میشوند، به شدت ضروری است که سیستم شما به طور مداوم اسکن شود تا در برابر خطرات امنیتی احتمالی در امان باشد. این خطرات، شامل آسیب پذیریهای zero day است که به این راحتی قابل رفع با پچهای نرم افزاری نیست و ممکن است نیازمند کاهش موقت باشد.

مرحله سوم: ارزشگذاری آسیب پذیریها

پس از شناخته شدن وضعیت سیستم و مشخص شدن آسیب پذیریها، وقت آن است که تهدیدات بالقوه و همچنین راهحلهای آن پیدا شود.

با درک رابطه سیستمهای شبکه و این که ساختار هرکدام از شبکهها چگونه است، این برنامه باید سطحی از تهدیدات را به کاربر نشان دهد تا در اولویتبندی به او کمک کند. به عنوان مثال، آسیب پذیری که از طریق اینترنت عمومی قابل دسترسی باشد، به شدت خطرناکتر از خاموش بودن فایروال است. با وجود این، آسیب پذیریهای “خوش خیم” نباید نادیده گرفته شوند زیرا تنظیمات اشتباه میتوانند به عنوان وکتورهای جدید حمله، خطرات را افزایش داده و موجب سوءاستفاده شوند.

گام4:رفع آسیب پذیریها

پس از انجام دادن گامهای بالا، برنامه مدیریت آسیب پذیری باید مشخص کند که راه درست برای حل کردن آسیب پذیریهای شناخته شده در سیستم چیست. این مرحله، میتواند شامل پچ کردن، کانفیگ مجدد تنظیمات شبکه، پاک کردن نرم افزارهای بدون استفاده و حذف حسابهای کاربری قدیمی باشد.

در این مرحله، بخش فناوری اطلاعات یا SOC باید بین حل کردن مشکل و رفع اثرات آن بر روی سیستم و یا هزینههای حل کردن مشکل، یکی را انتخاب کند. این کارها معمولا به صورت موردی انجام میشود اما به هر حال ابزارهای مدیریت آسیب پذیری باید اطلاعات دقیقی برای سازمانها فراهم کند تا تصمیم بگیرند که چه مسیری را باید انتخاب کنند.

گام پنجم: گزارش و برطرف کردن آسیب پذیریها

پس از آن که مسیر حل شدن آسیب پذیریها تعیین شد، مجموعه فناوری اطلاعات آن سازمان باید این مشکلات را حل کند. این کار حتی برای پچهای ساده نرم افزاری هم آسان نیست. سیستم وابستگیهای داخلی پیچیدهای دارد و همیشه امکان خطاهای انسانی وجود دارد. فرایند مدیریت آسیب پذیری باید شامل فرایندهای خودکار و دستی برای حل اینگونه مشکلات باشد تا بازدهی آنها را بیازماید.

برای این که مطمئن شوید همه چیز طبق برنامه پیش میرود، برنامه مدیریت آسیب پذیری باید شامل گزارشات توانایی سیستم برای حل مشکل و این که کدام بخش از سیستم را شامل میشود، باشد. این کار تضمین میکند که اگر در طول فرایند موردی پیش آمد، با حداقل زمان و بدون ایجاد مشکل بتوان آن را حل کرد.