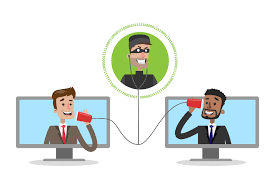

حمله مرد میانی یا Man in the middle، به نوعی از حملات سایبری گفته میشود که در آن مهاجم یا هکر، بهطور مخفیانه اطلاعات یک ارتباط را رهگیری میکند یا تغییری در آنها ایجاد میکند. این در صورتی است که هیچکدام از طرفین ارتباط، از این مسئله خبر ندارند. تشخیص حملات مرد میانی سخت است اما غیرممکن نیست.

حمله مرد میانی برای اجرای حملات خود به سه نقش احتیاج دارد. اول قربانی، دوم نهادی که قربانی سعی در ارتباط با او دارد و سوم مرد میانی که در حال رهگیری ارتباطات (مکالمات) قربانی است. اما تنها مسالهی نگران کننده در اینجا این است که قربانی از حضور مرد میانی آگاه نیست.

حمله man in the middle (MITM) هنگامی اتفاق میافتد که هکر خود را در بین ارتباط دو طرفه مانند؛ ارتباط بین کاربر و وب سایت قرار میدهد. این نوع حمله به اشکال مختلفی صورت میگیرد. به عنوان مثال، یک وب سایت بانکی جعلی ممکن است برای ضبط اطلاعات ورود به سیستم مالی، میان کاربر و وب سایت واقعی بانک قرار بگیرد.

مهاجمان دلایل و روشهای مختلف زیادی برای استفاده از حمله MITM دارند. به طور معمول، آنها در حال تلاش برای سرقت چیزی، مانند شماره کارتهای اعتباری یا اعتبارهای ورود به سیستم کاربران هستند. گاهی اوقات ممکن است افراد، مشغول گفتگوهای خصوصی در اینترنت باشند و اسرار تجاری یا سایر اطلاعات ارزشمند آنها توسط هکر به سرقت برود.

یکی از مواردی که تقریباً در تمامی حملات سایبری مشترک است، وانمود کردن شخص هکر به عنوان شخص یا وب سایت مورد اعتماد شماست.

انواع حملات مرد میانی

مجرمان سایبری میتوانند از حمله مرد میانی برای به دست آوردن کنترل دستگاهها به طرق مختلف بهره ببرند.

۱- جعل آیپی (IP Spoofing)

هر دستگاهی که قادر به اتصال اینترنت است، دارای یک پروتکل اینترنتی (IP) میباشد که شبیه آدرس خیابان برای خانه شماست. با جعل آدرس IP، مهاجم میتواند شما را در برقراری تعامل با وبسایت و یا اشخاص معتبر فریب دهد، و دسترسی به اطلاعاتی را که در غیر این صورت به اشتراک گذاشته نمیشود را کسب کند.

۲- جعل دیاناس (DNS Spoofing)

در جعل دامنه، یا DNS، مهاجم در تلاش است تا با معرفی دامنه جعلی خود، کاربر را وادار به بازدید از یک وب سایت جعلی کند. قربانیان جعل DNS، ممکن است وب سایت جعلی را قابل اعتماد فرض کنند. در این روش ترافیک دادهها و اطلاعات رد و بدل شده مانند اطلاعات ورودی کاربر به سیستم توسط هکر ثبت و ضبط میشود.

۳- کلاهبرداری از اچتیتیپیاس (HTTPS Spoofing)

هنگام انجام کار در اینترنت، دیدن “HTTPS” در URL، به جای “HTTP” نشانهای از ایمن بودن وب سایت است و میتوان به آن اعتماد کرد. در حقیقت وجود حرف، “S” مخفف “ایمن بودن” وب سایت است.

در حمله مرد میانی مهاجم میتواند، با نشان دادن وب سایت قابل اعتماد جعلی، کاربر را فریب دهد. با هدایت شدن مرورگر شما به یک وب سایت نا امن، مهاجم میتواند بر تعامل شما با آن وب سایت نظارت داشته باشد و احتمالاً اطلاعات شخصی که به اشتراک میگذارید را به سرقت ببرد.

۴- SSL Hijacking

هنگامی که دستگاه شما به یک سرور ناایمن، با نشان”HTTP” متصل میشود، سرور میتواند به طور خودکار شما را به نسخه امن سرور با نشان “HTTPS” منتقل کند.

اتصال به یک سرور ایمن به معنی وجود پروتکلهای امنیتی استاندارد است و از دادههایی که با آن سرور به اشتراک میگذارید محافظت میکند.

SSL مخفف (Secure Sockets Layer)، پروتکل تبادل اطلاعات رمزنگاری شده است که اتصال ایمن و رمزنگاری شده را در بین مرورگر و سرور وب ایجاد میکند.

در هنگام به سرقت بردن SSL، مهاجم از یک رایانه و سرور مطمئن دیگر استفاده میکند و تمامی اطلاعات جریان داده شده بین سرور و رایانه کاربر را رهگیری میکند.

5- به سرقت بردن ایمیل (Email Hijacking)

مجرمان سایبری، گاهی اکانت ایمیل بانکها و سایر موسسات مالی را هدف قرار میدهند و پس از دستیابی به آنها، معاملات بین موسسه و مشتریان آنها را تحت کنترل میگیرند. مهاجمان میتوانند آدرس ایمیل بانک را جعل کرده و دستورالعملهای خود را برای مشتریان ارسال کنند.

این موضوع باعث میشود مشتری به جای دستورالعملهای بانکی از دستورالعملهای مهاجمان پیروی کند. در نتیجه، مشتری ناخواسته میتواند پول خود را در اختیار مهاجمین قرار دهد.

6- شنود وای فای (Wi-Fi eavesdropping)

مجرمان سایبری میتوانند اتصالات Wi-Fi را با نامهای بسیار آشنا، و نزدیک به مکانهای عمومی خود تغییر دهند. هنگامی که کاربر به Wi-Fi مهاجم متصل شود، مهاجم قادر خواهد بود فعالیت آنلاین کاربر را تحت نظر داشته باشد و اعتبار ورود به سیستم، اطلاعات کارت پرداخت و موارد دیگر را رهگیری کند. این تنها یکی از چندین خطر مرتبط در خصوص استفاده از Wi-Fi عمومی است. در اینجا میتوانید اطلاعات بیشتری در مورد چنین خطراتی کسب کنید.

7- سرقت کوکی مرورگر

برای درک خطر کوکیهای مرورگر سرقت شده، باید اطلاعات مربوط به کوکی مرورگر را درک کنید. کوکی مرورگر، شامل اطلاعات کمی است که وب سایت در رایانه شما ذخیره میکند.

به عنوان مثال، یک خرده فروش آنلاین میتواند اطلاعات شخصی خودتان را که در مرورگر وارد کردهاید و کالاهای سبد خریدی که انتخاب کردهاید را بر روی یک کوکی ذخیره کند. بنابراین نیازی نیست هنگام بازگشت به آن، دوباره اطلاعات خود را وارد کنید.

حال مهاجم سایبری میتواند، کوکیهای مرورگر را به سرقت ببرد. از آنجا که کوکیها اطلاعات را از تجربه مرورگری شما از وب ذخیره میکنند، مهاجمان میتوانند به کلمه عبور، آدرس و سایر اطلاعات حساس شما دسترسی پیدا کنند.

چگونه در برابر حمله مرد میانی از خود محافظت کنیم؟

با وجود ابزارهایی که به راحتی در اختیار مجرمان سایبری برای انجام حملات MitM قرار میگیرد، منطقی است که برای کمک به محافظت از دستگاهها، دادهها و اتصالات خود، قدم بردارید. در اینجا تنها به ذکر چند مورد اشاره شده است:

- اطمینان حاصل کنید که “HTTPS” – با حرف S – همیشه در نوار URL وب سایتهایی که بازدید میکنید، قرار داشته باشد.

- نسبت به ایمیل فیشینگ ارسال شده توسط مهاجمان که از شما رمز ورود و یا به روزرسانی هرگونه اعتبار ورود به سیستم را میخواهند(مثلا به روز رسانی پسورد و…)، محتاطانه رفتار کنید. به جای کلیک بر روی لینک ایمیل، آدرس وب سایت را به صورت دستی در مرورگر خود تایپ کنید.

- در صورت امکان هرگز به روترهای عمومی Wi-Fi متصل نشوید. VPN میتواند اتصال اینترنت شما را در نقاط مهم عمومی رمزگذاری کند تا از دادههای خصوصی که هنگام استفاده از Wi-Fi عمومی (مانند رمزهای عبور یا اطلاعات کارت اعتباری که ارسال میکنید)، محافظت کند.

- از آنجا که مهاجمان از بدافزارMITB برای مرورگر وب استفاده میکنند، شما باید یک راه حل جامع امنیت اینترنت مانند Norton Security را روی رایانه خود نصب کنید. البته به یاد داشته باشید که همیشه نرم افزار امنیتی خود را به روز نگه دارید.

- مطمئن شوید که شبکه Wi-Fi منزل شما ایمن است. نامهای کاربری و گذرواژههای پیش فرض را در روتر خانگی خود به روز کرده و همه دستگاههای متصل را با رمز عبورهای قوی و منحصر به فرد به روز کنید.

تکنیکهای حمله man in the middle

شنود مخفیانه (Sniffing)

مهاجمان میتوانند از طریق اسنیفینگ به نظارت و ضبط تمام بستههای عبوری از یک شبکه، با استفاده از برخی ابزارها بپردازند. استفاده از دستگاههای بیسیم که در حالت پیشفرض مجاز به نظارت هستند و یا پورت سوییچ آنها باز است، میتواند امکان شنود ترافیک دادهها را به مهاجم بدهد.

تزریق بسته (Packet Injection)

مهاجم همچنین میتواند از حالتِ نظارت بر دستگاه خود، برای تزریق بستههای مخرب به جریان ارتباط داده استفاده کند. بستهها میتوانند با جریانهای معتبر ارتباطی دادهها ترکیب شوند، که در ظاهر ممکن است جزئی از جریان ارتباطات به نظر برسند اما ماهیت آنها مخرب است. تزریق بستهها معمولاً شامل Sniffهای اولیه برای تعیین چگونگی و زمان تهیه و ارسال بستهها میباشد.

سرقت سِشنها (Session Hijacking)

اکثر برنامههای وب از مکانیزم ورود به سیستم استفاده میکنند که یک توکن سِشن (session token) را در اختیار آنها قرار میدهد تا در آینده به جای دوباره تایپ کردن پسورد خود، از همان توکن استفاده کنند. مهاجم میتواند با شناسایی ترافیک های حساس به session token یا سِشن کاربر دست پیدا کند و خود را به جای کاربر حقیقی جا بزند. مهاجم پس از داشتن session token، نیازی به فریب دادن کاربر ندارد.

SSL Stripping

از آنجایی که استفاده از HTTPS یک محافظت رایج در مقابل کلاهبرداریهای ARP یا DNS است، مهاجمان از ردیابی SSL برای رهگیری بستهها و تغییر درخواستهای مبتنی بر HTTPS خود برای رفتن به نقطه پایانی معادل HTTP استفاده میکنند و کاربر را وادار میکنند تا درخواستهای مربوط به سرور را بدون رمزگذاری انجام دهد. اطلاعات حساس را میتوان با یک فایل متنی ساده فاش کرد.

نحوه شناسایی حمله MITM

شناسایی حمله مرد میانی میتواند بدون انجام اقدامات مناسب دشوار باشد. اگر به طور جدی به دنبال شناسایی اطلاعاتی که ممکن است رهگیری شوند نپردازید، حمله مرد میانی بدون جلب توجه این کار را به طور بالقوه انجام میدهد. بررسی احراز هویت صحیح و تشخیص دستکاری یا Tamper detection برای شناسایی حملههای احتمالی بسیار لازم است، اما این رویهها ممکن است پس از وقوع حادثه، به اقدامات اساسی نیاز پیدا کنند. پیشگیری از حمله MITM قبل از وقوع، و به کارگیری اقدامات احتیاطی به جای سعی در شناسایی آنها در هنگام وقوع، موثرتر است.

آگاهی از کوکیها و شناخت نقاط آسیب پذیر به طور بالقوه میتواند برای حفظ یک شبکه امن ضروری باشد.