مدیران سازمانها و شرکتها امروزه دغدغهای جز تامین امنیت فناوری اطلاعات و محافظت از داراییهای غیرملموس سازمانی ندارند. برای ایجاد چنین محیطی در سازمان، باید به کنترل فعالیت کاربران با سطح دسترسی بالا پرداخته شود. کنترلی که امروزه خیلی کم به آن پرداخته میشود. این کاربران کسانی هستند که سازمان بنا به ضرورت، به آنها اعتماد کرده و حساسترین و محرمانهترین اطلاعاتش را دراختیار آنها قرار داده است. در همین راستا برای اینکه بستری امن برای دسترسی مجاز و بهموقع به سرویسها و منابع شبکه ایجاد شود، سازمانها باید سطوح مختلفی از دسترسی را ایجاد کرده (براساس محرمانگی اسنادشان) و امکان دسترسی به تمامی آنها را به ادمین واگذار کند. ادمین شبکه نیز تمامی فعالیتها را ثبت و ضبط خواهد کرد. کنترلی که ادمین بر روی شبکه خواهد داشت میتواند از دسترسیهای غیرمجاز، کارهایی که نباید کارکنان انجام دهند و بسیاری موارد دیگر جلوگیری کند. این کار میتواند بهصورت مستقیم و یا بهطور خودکار، توسط ادمین انجام شود.

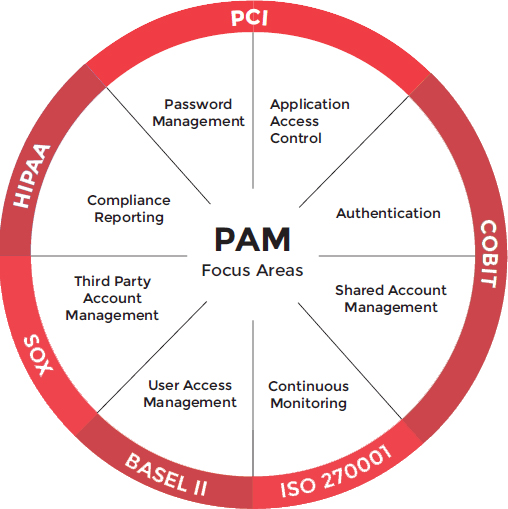

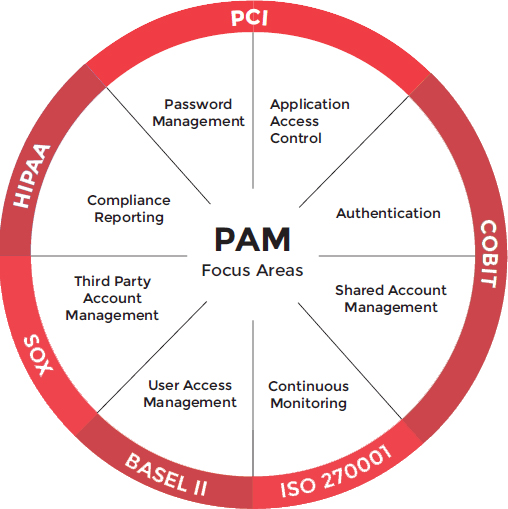

PAM که در فارسی با نام مدیریت سطح دسترسی یا مدیریت دسترسی ممتاز از آن یاد میشود، به مجموعه راهکارهایی گفته میشود که شامل استراتژیها و فناوریهای امنیت سایبری، به منظور اعمال کنترل بر سطح دسترسی کاربران، حساب ها، فرآیندها و سیستمهای موجود در محیط IT است. در حقیقت PAM به سیستمی اطلاق میشود که حساب کاربرانی که دسترسیهای مهم دارند را مدیریت میکند. واضح است که حسابهای کاربری سطح بالا، اهداف ارزشمندی برای مجرمان سایبری هستند. این امر به این دلیل است که این کاربران، مجوزهای مهمی در سیستم دارند که به آنها امکان دسترسی به اطلاعات بسیار محرمانه و یا ایجاد تغییر در تنظیمات برنامهها و سیستمهای مهم را میدهد. جالب است بدانید که در سال گذشته، ۴۴% از موارد نقض اطلاعات، مربوط به افرادی بود که دسترسی سطح بالا و ممتاز داشتند.

راهکار مدیریت سطح دسترسی ARCON توسط تحلیلگران جهانی، به عنوان رهبر در حوزه امنیت هویت سازمانی شناخته شده است.

محافظت یکپارچه از میلیونها هویت برای بیش از 1500 سازمان که در 6 قاره پخش شدهاند. انعطافپذیری و وضعیت امنیتی خود را با راهحلهای مدیریت ریسک برتر و بر اساس معماری Zero Trust ایجاد کنید.

سرمایهگذاری شرکتها و سازمانها برای این است که سطح امنیت و حفاظت از داراییهای اطلاعاتی خودشان را بالا ببرند. این سرمایهگذاری ویژه، بر روی استفاده از محصولات و راهکارهای متنوع انجام میشود. یکی از سرمایهگذاریهایی که انجام میدهند، مجهز کردن درگاههای شبکه به انواع فایروالها، IPS ، WAF ، UTM و... است. اما درنهایت سازمان در نقطهای مجبور میشود که دسترسی سطح بالایی را به پیمانکارها و افرادی بسپارد که شاید مورداطمینان کامل خود نباشند. دسترسیهایی نظیر سامانههای اطلاعاتی، نرمافزارها، سختافزارها، سرورهای سازمانی و... . در اینجاست که راهکار PAM ازسوی مشاورین خبره امنیت و همچنین توصیههای استانداردهای امنیتی، به سازمانها توصیه خواهند شد.

مخاطرات امنیتی که از فعالیتهای مخرب یا اشتباهات سهوی نیروهای سازمانی حاصل میشوند، همیشه در سازمانهای کوچک و بزرگ وجود دارد. پس پیشنهاد این طرح این است که بر روی عملکرد کاربران با سطح دسترسی بالا (کاربران ادمین) در سطح مرکز داده و شبکه سازمانها، کنترل و مدیریت و نظارت جامعی برقرار شود. آمارها نشان میدهند دسترسیهایی که ازسر ضرورت به افراد غیر داده شده است (دسترسی به اطلاعات محرمانه و حساس سازمان) موجب بهوجود آمدن ریسکهای زیاد و یا حتی آسیبپذیریهای قابل تامل شده است. این آسیبها و اتفاقات میتوانند بهصورت سهوی یا عمدی باشند، اما نکته مهم این است که نتیجه و تاثیر این وقایع در سازمان ممکن است غیرقابل جبران باشد.

سرمایهگذاری شرکتها و سازمانها برای این است که سطح امنیت و حفاظت از داراییهای اطلاعاتی خودشان را بالا ببرند. این سرمایهگذاری ویژه، بر روی استفاده از محصولات و راهکارهای متنوع انجام میشود. یکی از سرمایهگذاریهایی که انجام میدهند، مجهز کردن درگاههای شبکه به انواع فایروالها، IPS ، WAF ، UTM و... است. اما درنهایت سازمان در نقطهای مجبور میشود که دسترسی سطح بالایی را به پیمانکارها و افرادی بسپارد که شاید مورداطمینان کامل خود نباشند. دسترسیهایی نظیر سامانههای اطلاعاتی، نرمافزارها، سختافزارها، سرورهای سازمانی و... . در اینجاست که راهکار PAM ازسوی مشاورین خبره امنیت و همچنین توصیههای استانداردهای امنیتی، به سازمانها توصیه خواهند شد.

مخاطرات امنیتی که از فعالیتهای مخرب یا اشتباهات سهوی نیروهای سازمانی حاصل میشوند، همیشه در سازمانهای کوچک و بزرگ وجود دارد. پس پیشنهاد این طرح این است که بر روی عملکرد کاربران با سطح دسترسی بالا (کاربران ادمین) در سطح مرکز داده و شبکه سازمانها، کنترل و مدیریت و نظارت جامعی برقرار شود. آمارها نشان میدهند دسترسیهایی که ازسر ضرورت به افراد غیر داده شده است (دسترسی به اطلاعات محرمانه و حساس سازمان) موجب بهوجود آمدن ریسکهای زیاد و یا حتی آسیبپذیریهای قابل تامل شده است. این آسیبها و اتفاقات میتوانند بهصورت سهوی یا عمدی باشند، اما نکته مهم این است که نتیجه و تاثیر این وقایع در سازمان ممکن است غیرقابل جبران باشد.

Privileged Accounts به کاربرانی ارشدی میگویند که در سیستمها، دیتابیسها و تجهیزات شبکه، دسترسی بالایی دارند. این کاربران با مجوزهایی که دارند میتوانند به تجهیزات و سیستمهای بسیار حساس IT سازمان دسترسی داشته باشند. سازمانها با دادن Privileged به کاربران دیگر، کنترل آنها را بهدست خواهند گرفت. از نمونههای کاربران Privileged میتوان به پیمانکاران، اپراتورهای نرمافزارهای راهبردی، مدیران شبکهها و سیستمهای اطلاعاتی و... اشاره کرد. دسترسی این کاربران به منابع اطلاعاتی ویژه، به دلیل موقعیت شغلی یا تخصصشان خواهد بود. با دسترسی که دارند، میتوانند اطلعات را کپیبرداری کرده، تغییر داده و یا شاید در اختیار افراد غیرمجاز قرار دهند. فعالیت غیرمجاز این کاربران گاهی میتواند منجر به اختلاسهای کوچک و بزرگ شود. هنگامی که کاربران Privileged تغییراتی، غیر از آنچه که باید را انجام میدهند، پروسهای به نام مدیریت تغییرات در فرایندهای IT به وجود میآید. این تغییرات موجب تاثیرات غیرمطلوبی در کارکرد کلی سازمان خواهند شد.

Privileged Accounts به کاربرانی ارشدی میگویند که در سیستمها، دیتابیسها و تجهیزات شبکه، دسترسی بالایی دارند. این کاربران با مجوزهایی که دارند میتوانند به تجهیزات و سیستمهای بسیار حساس IT سازمان دسترسی داشته باشند. سازمانها با دادن Privileged به کاربران دیگر، کنترل آنها را بهدست خواهند گرفت. از نمونههای کاربران Privileged میتوان به پیمانکاران، اپراتورهای نرمافزارهای راهبردی، مدیران شبکهها و سیستمهای اطلاعاتی و... اشاره کرد. دسترسی این کاربران به منابع اطلاعاتی ویژه، به دلیل موقعیت شغلی یا تخصصشان خواهد بود. با دسترسی که دارند، میتوانند اطلعات را کپیبرداری کرده، تغییر داده و یا شاید در اختیار افراد غیرمجاز قرار دهند. فعالیت غیرمجاز این کاربران گاهی میتواند منجر به اختلاسهای کوچک و بزرگ شود. هنگامی که کاربران Privileged تغییراتی، غیر از آنچه که باید را انجام میدهند، پروسهای به نام مدیریت تغییرات در فرایندهای IT به وجود میآید. این تغییرات موجب تاثیرات غیرمطلوبی در کارکرد کلی سازمان خواهند شد.

همانطور که گفته شد، کاربران با سطح دسترسی بالا یا همان Privileged، توانایی دسترسی به منابع حیاتی سازمان را دارند. مهاجمین نیز برای بهدست آوردن اطلاعات محرمانه یک سازمان و سرقت آنها، نیازمند دسترسیهای Privileged و مجوزهای معتبر خواهند بود. در همین راستا، کنترل و مانیتورکردن این کاربران در اولویت کاری هر سازمانی قرار خواهد گرفت. Privileged Access Management بهعنوان راهکاری برای نظارت بر فعالیت کاربران با سطح دسترسی بالا، توسط گروههای مدیریت ریسک و مدیریت امنیت سازمانها، درنظر گرفته میشود. این راهکار باعث میشود که بتوانند سیاستهای مدنظرشان را بر روی دسترسیهای کاربران اعمال کنند. سیاستهایی که میتوانند براساس سیاستهای بهینه و استانداردشده جهانی مثل : SOX ، GDRP ، PCI/DSS ، CSCF SWFT ، ISO27001 درنظر گرفته شوند.

بهطور کلی میتوان گفت که با استفاده از راهکار PAM، سازمان میتواند تعیین کند که چهکسی، چرا، چهزمانی و به چهمیزانی به منابع سازمانی دسترسی داشته باشد.

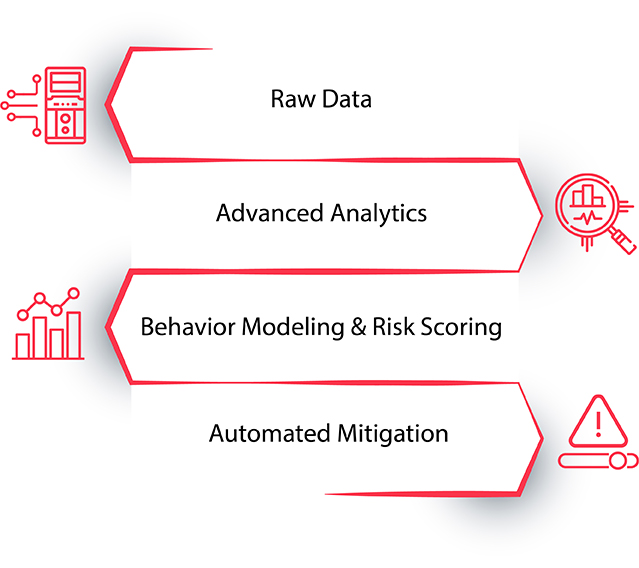

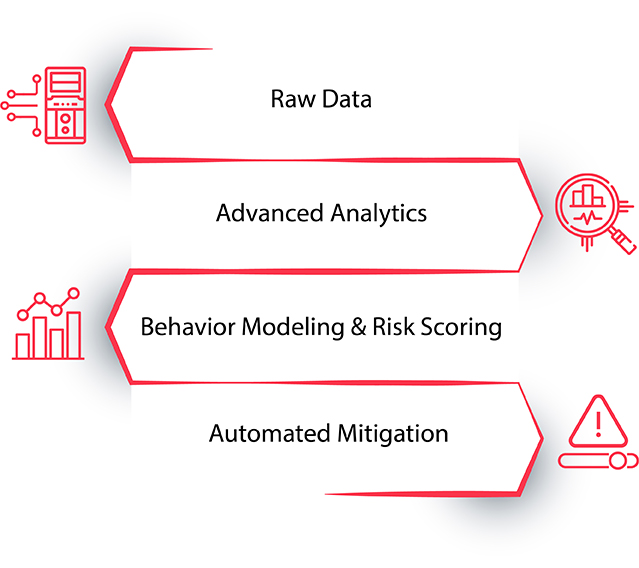

همه میدانیم که پیشگیری بهتر و کمهزینهتر از پیدا کردن راه چاره، پس از رخداد یک حادثه است. پس چهبهتر که با استفاده از Arcon PAM ریسکهای موجود در سازمان را بهطور کامل پوشش دهیم. Arcon بهصورت یک ربات هوشمند، بیوقفه تمام فعالیتهای جزئی کاربران سطح بالا را نظارت کرده و خروجیهای بسیار مفیدی را ارائه میکند. با ارائه اطلاعات بهدست آمده و سیاستهای امنیتی موجود در خود، مدیران را قادر به کنترل کاربران و اقدامات پیشگیرانه خواهد کرد.

محصولی که شرکت Arcon در زمینه راهکار PAM تولید کرده است، همیشه درحال توسعه و اضافه کردن ویژگیهای منحصربهفرد در خود است. Arcon Privileged Access Management (PAM) بهعنوان راهحلی جامع شناخته میشود که لایههای امنیتی بیشتری را برای محافظت از سیستمهای بحرانی سازمانی و اطلاعات محرمانه آنها ایجاد میکند. برای کاهش تهدیدات داخلی و تهدیدات پیشرفته سایبری، میتوان از این راهحل استفاده کرد. Arcon که مجموعهای از ویژگیهای پیشرفته یک راهحل PAM را برای ما فراهم میکند، میتواند با استفاده از تجزیه و تحلیلها، هشدار تهدیدات بهصورت Real Time و جلوگیری از دسترسی غیرمجاز به سیستمها و تجهیزات IT سازمان، به ما در ایمنسازی شبکه کمک کند.

وقتی راهکار PAM بر روی سیستم موجود در یک سازمان پیادهسازی میشود، قابلیتهای پایش، رصد و اقدامات پیشگیرانه انجام خواهد شد. بنابراین ریسکهایی که سازمان از جانب کاربران Privileged متحمل میشود، بهطور کامل توسط PAM پوشش داده خواهد شد. ازجمله ویژگیهای مثبت Arcon نیز قابلیت سفارشیسازی براساس نیازهای مشتری (سازمان) است. درضمن استفاده از خدمات پشتیبانی تولیدکننده و نماینده رسمی مجرب برای مشتریان نیز ازجمله مزایای این محصول بهشمار میرود.

از مهمترین ویژگیهایی که باید برای انتخاب یک نرمافزار PAM درنظر گرفته شود میتوان به موارد زیر اشاره کرد:

وقتی راهکار PAM بر روی سیستم موجود در یک سازمان پیادهسازی میشود، قابلیتهای پایش، رصد و اقدامات پیشگیرانه انجام خواهد شد. بنابراین ریسکهایی که سازمان از جانب کاربران Privileged متحمل میشود، بهطور کامل توسط PAM پوشش داده خواهد شد. ازجمله ویژگیهای مثبت Arcon نیز قابلیت سفارشیسازی براساس نیازهای مشتری (سازمان) است. درضمن استفاده از خدمات پشتیبانی تولیدکننده و نماینده رسمی مجرب برای مشتریان نیز ازجمله مزایای این محصول بهشمار میرود.

از مهمترین ویژگیهایی که باید برای انتخاب یک نرمافزار PAM درنظر گرفته شود میتوان به موارد زیر اشاره کرد:

Dual Factor

S.M.A.R.T. Audit

Access Control

One Admin

Password Vault

Single Sign On

AD Bridging

Session Recording

PEDM

Virtual Grouping