- صفحه خانگی

- >

- یییی اسلاید

دسته: یییی اسلاید

نسخه پیشنمایش از Windows Server 2025، بهروزرسانیهای امنیتی را بدون نیاز به راهاندازی مجدد سیستم ارائه میدهد.

مایکروسافت امروز اعلام کرد که قابلیت Hotpatching اکنون در نسخه پیشنمایش عمومی برای Windows Server 2025 در دسترس است. با استفاده از Hotpatching، بهروزرسانیهای امنیتی بدون نیاز به خاموش و روشن کردن سرور یا قطع عملیات سرور، به سیستم اعمال میشوند، که باعث کاهش زمان خاموشی و بهبود کارایی میشود. قابلیت Hotpatching بهروزرسانیهای امنیتی ویندوز […]

Blacklisting یا فهرست سیاه چیست ؟

Blacklisting چیست ؟ Blacklisting (فهرست سیاه) یک روش امنیتی است که در آن دسترسی یا اجرا برای منابع، نرمافزارها، یا فعالیتهای مشخص شده بهعنوان تهدید یا غیرمجاز مسدود میشود. به عبارت دیگر، در Blacklisting، تنها مواردی که بهطور خاص در فهرست سیاه قرار دارند، مسدود میشوند و سایر موارد بهطور پیشفرض مجاز هستند. ویژگیهای اصلی […]

Patch Management یا مدیریت پچ چیست ؟

تصور کنید یک ماشین خریدهاید و پس از مدتی، سیستم ماشین به شما اخطار میدهد که کولر به درستی کار نمیکند یا کمربندتان به درستی بسته نشده است. در این موقعیت، آیا برای برطرف کردن این مشکل، کل ماشین را تعمیر میکنید یا سیستم ماشین را کاملاً تعویض میکنید؟ مسلماً نه! شما به جای انجام […]

Whitelisting یا فهرست سفید چیست ؟

Whitelisting چیست ؟ Whitelisting (فهرست سفید) یک روش امنیتی است که در آن تنها منابع، نرمافزارها، یا فعالیتهای مشخص و تأیید شده اجازه دسترسی یا اجرا را دریافت میکنند. این روش بهطور کلی بهعنوان یک لایه دفاعی برای جلوگیری از تهدیدات امنیتی استفاده میشود. در Whitelisting، تنها مواردی که بهطور خاص در فهرست سفید قرار […]

Cryptojacking یا رمزکاوی مخفی چیست ؟

Cryptojacking یا رمزکاوی مخفی، نوعی حمله سایبری است که در آن مهاجم بدون اطلاع یا رضایت کاربر، از منابع سختافزاری دستگاه او (مثل CPU یا GPU) برای استخراج ارزهای دیجیتال استفاده میکند. این کار اغلب با استفاده از بدافزارها یا اسکریپتهای مخفی در وبسایتها انجام میشود. به جای اینکه مهاجم از تجهیزات خود برای استخراج […]

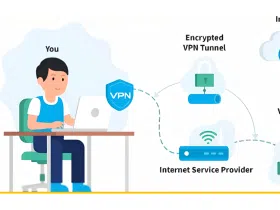

VPN چیست ؟

VPN مخفف “Virtual Private Network” است که به معنی شبکه خصوصی مجازی میباشد. این فناوری به شما این امکان را میدهد که از طریق اینترنت به شبکههای خصوصی متصل شوید و ارتباطات خود را امنتر کنید. با استفاده از VPN، ترافیک اینترنت شما از طریق یک سرور امن منتقل میشود و این باعث میشود که […]

پس از ادعای هکرها برای سرقت ۸۷ میلیون رکورد داده، Temu این نقض اطلاعات را رد کرد

پس از اینکه یک هکر ادعا کرد که یک پایگاه دادهی سرقتی شامل اطلاعات ۸۷ میلیون مشتری را برای فروش قرار داده است، شرکت Temu این موضوع را انکار کرد. مهاجم دیروز دادههای ادعایی را برای فروش در انجمن هکری BreachForums قرار داد و همراه با آن یک نمونه کوچک به عنوان مدرکی برای تأیید […]

CISA هشدار داد که هکرها از مشکل امنیتی در ویندوز برای سرقت اطلاعات کاربران استفاده می کنند.

CISA (آژانس امنیت سایبری و زیرساختهای آمریکا) به آژانسهای فدرال ایالات متحده دستور داده است تا سیستمهای خود را در برابر یک نقص امنیتی در ویندوز که بهتازگی پچ شده و توسط گروه هکری Void Banshee APT مورد سوءاستفاده قرار گرفته، ایمن کنند. این نقص مربوط به MSHTML و یک حمله spoofing (جعل هویت) است […]

آموزش امنیت شبکه

امنیت شبکه یکی از حوزههای مهم در فناوری اطلاعات و ارتباطات است که به محافظت از دادهها و اطلاعات در برابر تهدیدها و حملات مختلف میپردازد. در این آموزش، به اصول، ابزارها و تکنیکهای مختلف امنیت شبکه خواهیم پرداخت. مفاهیم اولیه امنیت شبکه الف) تهدیدها و آسیبپذیریها تهدید: هر گونه رویدادی که میتواند به […]

رمزنگاری WPA2 چیست ؟

WPA2 چیست و چرا برای امنیت شبکههای وایرلس مهم است؟ در دنیای امروز، اتصال به اینترنت بیسیم یا وایفای تقریباً همه جا دیده میشود، از خانهها و دفاتر کار گرفته تا فروشگاهها، رستورانها و حتی کافیشاپی که در آن قهوه مینوشید. اما آیا تا به حال به این فکر کردهاید که چه چیزی باعث میشود […]