botnet جدید از آسیبپذیری روز صفر برای آلوده کردن NVR ها و روتر ها سو استفاده می کند.

یک botnet جدید بدافزار مبتنی بر Mirai به نام «InfectedSlurs» از دو آسیبپذیری اجرای کد از راه دور (RCE) برای آلوده کردن روترها و دستگاههای ضبط ویدیو (NVR) سوء استفاده میکند.

این بدافزار دستگاهها را آلوده کرده و به عنوان بات از آنها برای حملات DDOS استفاده میکنند . تمام بات ها در سرتاسر جهان جمع شده و تبدیل به botnet میشوند و به کسانی که قصد حملات DDOS دارند فروخته میشوند.

شرکت Akamai که در زمینه CDN فعالیت میکند اولین بار در اواخر اکتبر 2023 این بدافزار را در هانی پات های خود مشاهده کرده است . با این حال، فعالیت اولیه botnet به اواخر سال 2022 باز می گردد.

این شرکت امنیت سایبری گزارش می دهد که فروشندگانی که تحت تأثیر این botnet قرار گرفتهاند هنوز این دو نقص مورد سوء استفاده را اصلاح نکرده اند. از این رو، جزئیات در مورد آنها در حال حاضر رزرو شده است..

شناسایی و اهداف :

تیم پاسخگویی اطلاعات امنیتی Akamai (SIRT) برای اولین بار این botnet را در اکتبر 2023 کشف کرد و متوجه فعالیت غیرعادی در یک پورت TCP که به ندرت استفاده می شود، هانی پات های آنها را هدف قرار داد.

این فعالیتها مربوط به فرکانس های پایین بود که از طریق درخواست های POST احراز هویت میکرد و همچنین قصد اجرای دستورات Command Injection را داشت .

تحلیلگران SIRT شرکت Akamai بر اساس دادههایی که در اختیار داشتند، یک اسکن در سراسر اینترنت انجام دادند و متوجه شدند که دستگاههای مورد هدف به یک سازنده NVR خاص مرتبط هستند که به دلایل امنیتی در گزارش نامی از آن ذکر نشده است.

botnet از یک نقص RCE برای دسترسی غیرمجاز به دستگاه استفاده می کند.این شرکت گزارش میدهد که :تیم SIRT ما مشغول بررسی CVE های شناخته بوده است تا تاثیرگذاری بر روی دستگاههای NVR را بررسی کند. بعد از بررسی متوجه شدند که یک آسیبپذیری روز صفر میباشد .

بررسیهای بیشتر نشان داد که این بدافزار همچنین از Credentials های پیشفرض NVR استفاده می کنند.

با نگاهی دقیق تر به کمپین، Akamai متوجه شد که botnet همچنین یک روتر LAN بی سیم محبوب در بین کاربران خانگی و هتل ها را هدف قرار می دهد، که دارای آسیب پذیری RCE روز صفر که توسط بدافزار اعمال می شود، می باشد. این شرکت فروش روتر وعده داده است که سریعاً آسیبپذیری را برطرف کرده و به روزرسانی جدیدی ارایه دهد.

جزئیات InfectedSlurs

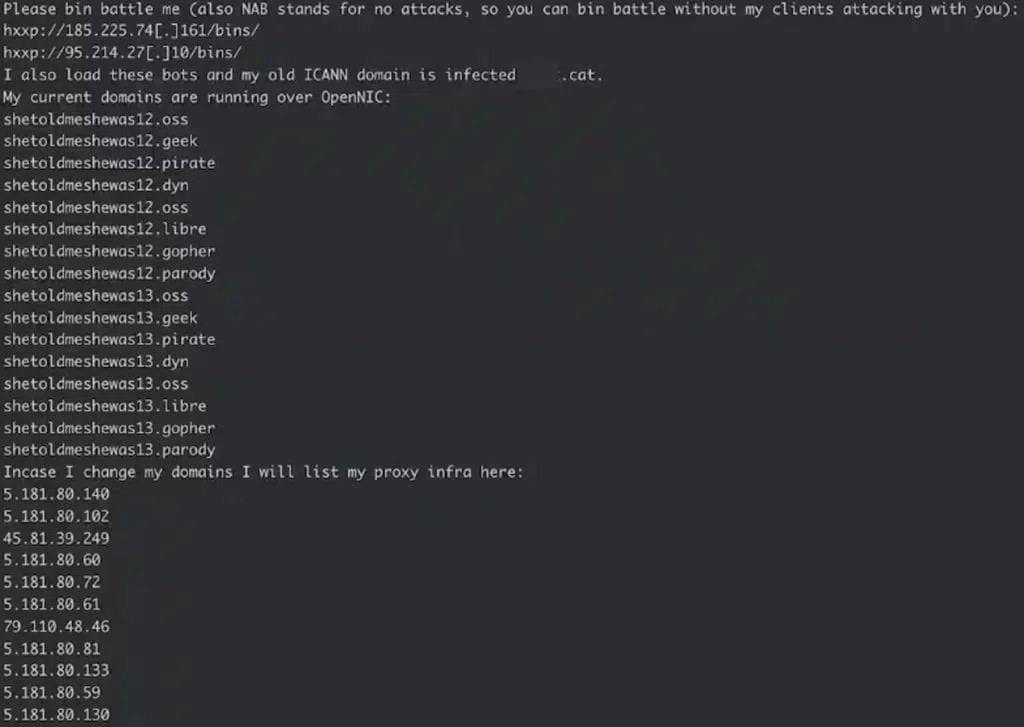

‘InfectedSlurs’ یک نوع JenX Mirai میباشد که اقدام به کد کردن رشتهها میکند و همچنین از یک زبان توهین آمیز در دامنه های مرکز فرماندهی و کنترل C2 خود استفاده میکند

شرکت Akamai گزارش می دهد که زیرساخت C2 آن نسبتاً متمرکز بوده و همچنین به نظر می رسد از عملیات hailBot پشتیبانی می کند.تحلیل ها نشان میدهد که یک حساب کاربری در تلگرام داشتهاند که اکنون پاک شده است.

همچنین در تصویری که ارایه شده است نزدیک به ۱۰ هزار بات در سراسر جهان با پروتکل های Telnet و 12000 ربات دیگر را در انواع دستگاه/برندهای خاص به نامهای «Vacron»، «ntel» و «UTT-Bots» آلوده شده اند.

همچنین به گزارش شرکت Akamai این botnet حملات گسترده DDOSرا با استفاده از متدهای مختلفی مانند SYN, UDP, and HTTP GET request floods انجام میدهد.