بات نت چیست و چطور کار میکند؟

بات نت به شبکههایی از دستگاههای کامپیوتری هایجک شده گفته میشود که برای انجام کلاهبرداریهای مختلف و حمله سایبری مورد استفاده قرار میگیرند. اصطلاح “botnet” از دو کلمه ” Bot ” و ” Net ” تشکیل شده است. ترکیب بات نت، معمولاً به عنوان مرحله نفوذ یک طرح چند لایه شناخته میشود.

Bot که زامبی نیز نامیده میشود، یک سیستم آلوده است که بدون اطلاع صاحبان آن، تحت کنترل یک مهاجم قرار دارد. مهاجم از کدهای از راه دور برای آلوده کردن سیستم استفاده کرده و پس از آن، بر اساس دستورالعملهای کد، با سرور مهاجم ارتباط برقرار کرده و انواع مختلفی از فعالیتهای مخرب را انجام میدهد.

Net نیز دراینجا به معنی شبکه است. بات نت یا شبکهی زامبیها، شبکهای از Botهای کنترلشده است که توسط یک مهاجم، برای انجام فعالیتهای مخربی مانند خودکارسازی حملات انبوه از جمله سرقت دادهها، خرابی سرورها و توزیع نرم افزارهای مخرب و بد افزارها استفاده میشود.

Botnetها از دستگاههای شما برای کلاهبرداری از افراد یا ایجاد اختلال استفاده میکنند و همه اینها، بدون رضایت شما اتفاق میافتد. ممکن است بپرسید، “یک حمله بات نت چیست و چگونه کار میکند؟” در این مقاله، به شما کمک میکنیم که چگونگی ساخت بات نت و نحوه استفاده از آنها را درک کنید.

Botnet چگونه کار میکند؟

Botnetها با این هدف ساخته شدهاند که به هکرها کمک کنند حملات خود را گسترش دهند، سرعت آنها را بالا ببرند و بتوانند این حملات را اتوماتیک کنند.

یک نفر یا حتی یک تیم کوچک از هکرها، فقط میتوانند اقدامات بسیاری را در دستگاههای لوکال خود انجام دهند. این در صورتی است که آنها میتوانند با هزینهای اندک و در زمانی کوتاه، ماشینهای زیادی را اضافه کرده و از آنها به عنوان اهرم، برای بالابردن بازده عملیات استفاده کنند.

صاحب یک بات نت، مجموعهای از دستگاههای هایجک شده را با استفاده از دستورات از راه دور، هدایت میکند. هنگامی که باتها گردآوری شدند، صاحب بات نت، با استفاده از دستورات برنامهنویسی، اقدامات بعدی خود را انجام میدهد. ممکن است شخصی که وظیفه فرماندهی باتنتها را برعهده دارد، خودش بات نت را تنظیم کرده یا آن را اجاره کرده باشد.

منظور از رایانههای زامبی یا رباتها، هر دستگاهی است که به بدافزار آلوده شده و کنترل آن برای استفاده در بات نت، به دست گرفته شده است. این دستگاهها، طبق دستوراتی که توسط صاحب اصلی ربات طراحی شدهاند، عمل میکنند.

مراحل اساسی ساخت یک بات نت را میتوان در چند مرحله خلاصه کرد:

- آمادهسازی: هکر یک آسیبپذیری را اکسپلویت میکند تا کاربران را در معرض بدافزار قرار دهد.

- آلودهسازی: در این مرحله، دستگاههای کاربران به بدافزار آلوده شدهاند و این باعث میشود که مهاجم بتواند آن را کنترل کند.

- فعالسازی: هکرها دستگاههای آلوده شده را برای انجام حملات بسیج میکنند.

در مرحله اول، هکرها به دنبال یک آسیبپذیری در وبسایت، برنامه، یا رفتارهای انسانی میگردند. هدف این است که کاربر بدون این که اطلاع داشته باشد، به بدافزار آلوده شود. معمولاً رایج است که هکرها از مشکلات امنیتی موجود در نرم افزارها یا وبسایتها سوءاستفاده کرده یا بدافزارها را از طریقایمیل و سایر پیامرسانهای آنلاین ارسال میکنند.

در مرحله دوم، کاربر مرتکب اقدام اشتباهی میشود که دستگاه او را به خطر انداخته و درنهایت، به بدافزار بات نت آلوده میشود. بسیاری از این روشها، از طریق مهندسی اجتماعی اتفاق میافتد و کاربران را ترغیب میکنند که یک ویروس یا تروجان را نصب و استفاده کنند.

ممکن است مهاجمان از روشهای بدتری هم استفاده کنند؛ برای مثال، هدایت کاربر به بازدید از یک سایت آلوده و دانلود غیرعمدی بدافزار (drive-by download). صرفنظر از روش ارسال، درنهایت مجرمان سایبری از این طریق، امنیت رایانههای کاربران را نقض میکنند.

هر وقت که هکر بخواهد، مرحله سوم با به دست گرفتن کنترل هر کامپیوتر آغاز میشود. در این مرحله، هکر تمام ماشینهای آلوده را در شبکهای از باتها سازماندهی میکند؛ این شبکه میتواند به صورت ریموت مدیریت شود. غالباً، مجرمان سایبری به دنبال آلودهسازی و کنترل هزاران، دهها هزار یا حتی میلیونها رایانه هستند. پس از آن، مجرمان سایبری میتوانند به عنوان فرمانده شبکه بزرگی از زامبیها عمل کنند- یعنی یک بات نت کاملاً سازماندهی شده و فعال.

احتمالاً هنوز میپرسید که “یک بات نت چه کاری میکند؟” پس از آلوده شدن، یک کامپیوتر زامبی اجازه دسترسی به عملیاتهای زیر را در سطح ادمین میدهد:

- خواندن و نوشتن دادههای سیستم

- جمع آوری دادههای شخصی کاربر

- ارسال فایلها و دادههای دیگر

- نظارت بر فعالیتهای کاربر

- جستجوی آسیبپذیری در دستگاههای دیگر

- نصب و اجرای برنامههای دلخواه

چه دستگاههایی را میتوان با استفاده از باتنت کنترل کرد؟

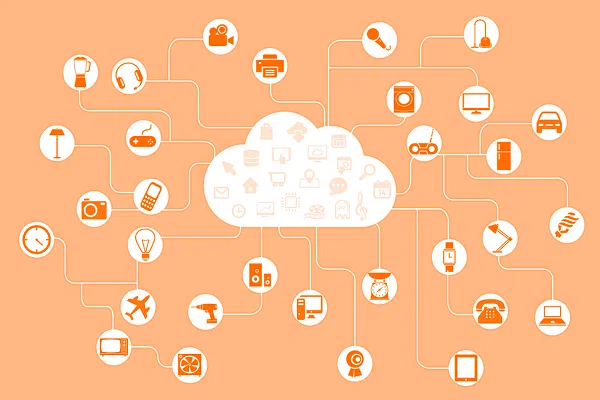

هر دستگاهی که بتواند به اینترنت متصل شود، میتواند یک کاندیدا برای بات نت باشد.

بسیاری از دستگاههایی که امروزه از آنها استفاده میکنیم، نوعی از کامپیوتر را درون خود دارند – حتی دستگاههایی که ممکن است فکرش را هم نکنید. تقریباً هر دستگاه اینترنتی مبتنی بر رایانه، در برابر بات نت آسیب پذیر است؛ به این معنی که تهدید به طور مداوم در حال رشد است. برای محافظت از خود، به برخی از وسایل رایج که هایجک شده و به عنوان بات نت مورد استفاده قرار گرفتهاند، دقت کنید:

رایانههای سنتی مانند دسکتاپ و لپتاپهایی که از سیستم عامل ویندوز یا MacOS استفاده میکنند، مدتها است که اهداف پرطرفدار برای ساخت بات نت هستند.

تلفنهای همراه، به این دلیل که افراد بیشتری از آنها استفاده میکنند، به هدف دیگری تبدیل شدهاند. تلفنهای هوشمند و تبلتها، به طور قابل توجهی در حملههای بات نت قبلی، مورد استفاده قرار گرفتهاند.

سختافزار زیرساختهای اینترنت نیز که برای فعالسازی و پشتیبانی از اتصالات اینترنتی استفاده میشود، ممکن است به عنوان botnet مورد استفاده قرار بگیرد. روترهای شبکه و وب سرورها هم میتوانند به عنوان اهداف باتنت شناخته میشوند.

دستگاههای اینترنت اشیاء (IoT) شامل دستگاههای متصلی است که دادهها را از طریق اینترنت به اشتراک میگذارند. در کنار رایانهها و دستگاههای تلفن همراه، ممکن است موارد زیر نیز در خطر باشند:

- دستگاههای خانگی هوشمند (دماسنج، دوربینهای امنیتی، تلویزیون، بلندگو و غیره)

- دستگاههای داخل خودرو (IVI)

- دستگاههای پوشیدنی (ساعت هوشمند، ردیاب تناسب اندام و غیره)

در مجموع، همه این دستگاهها میتوانند برای ایجاد باتنتهای عظیم، خراب شوند. بازار فناوری با دستگاههای کم هزینهای که سطح امنیتی پایینی دارند، اشباع شده و این موضوع، شما را به عنوان یک کاربر، آسیب پذیر میکند. بدون آنتیویروس، کنترلکنندگان باتنتها میتوانند دستگاههای شما را بدون آن که متوجه شوید، آلوده کنند.

چگونه هکرها یک بات نت را کنترل میکنند؟

صدور دستورات و ارسال آن، قسمت مهمی از کنترل یک بات نت است. با این حال، ناشناس بودن نیز به همان اندازه برای مهاجمان اهمیت دارد. به همین ترتیب، بات نت از طریق برنامهنویسی از راه دور، کنترل و مدیریت میشود.

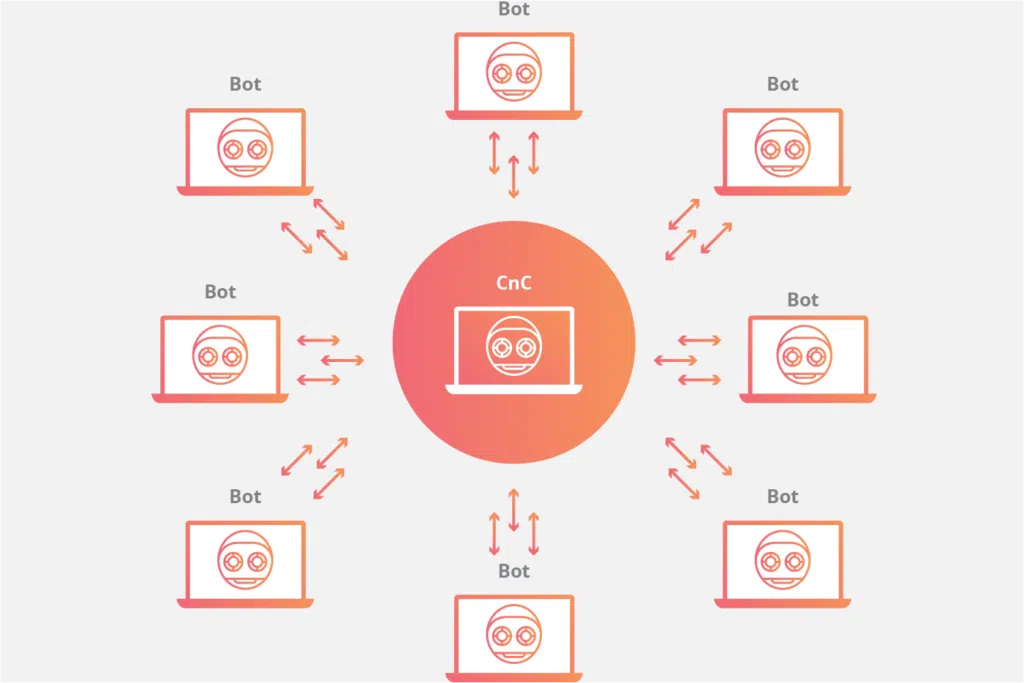

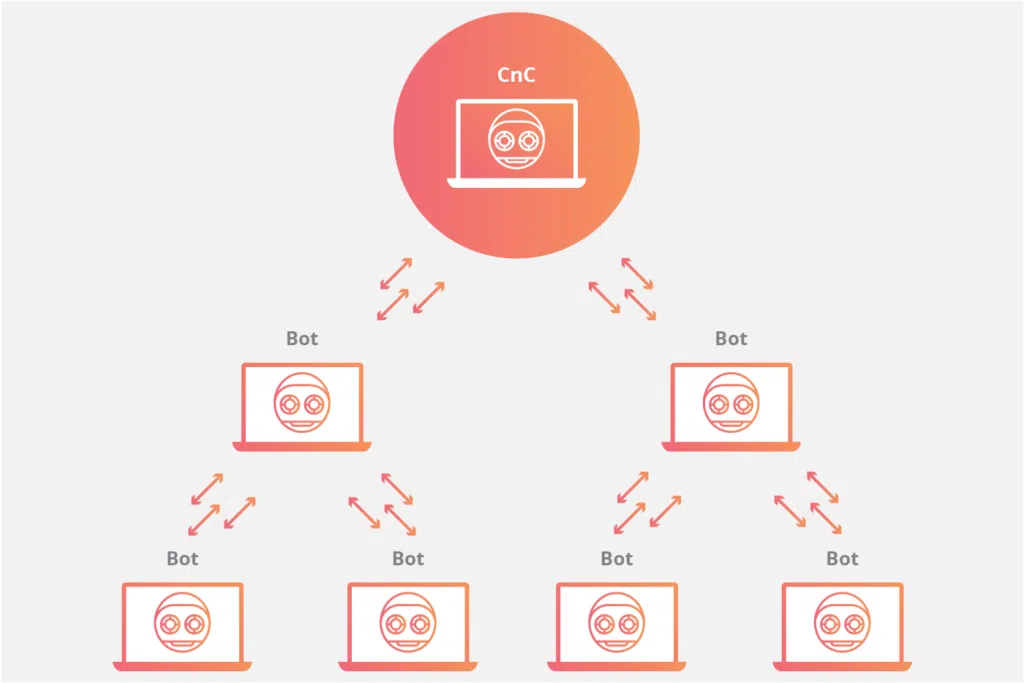

فرمان و کنترل (C&C) منبع سرور دستورالعملها و رهبری تمام باتنت ها است. این سرور اصلی رهبر bot است که تمام کامپیوترهای زامبی، دستورات را از آن دریافت میکنند.

در پاسخ این پرسش که C&C چیست، باید گفت زمانی که برنامه بات روی دستگاهی نصب شد، تلاش میکند به وبسایت یا سروری که میتواند دستورالعملها و دستورات را از آن دریافت کند، متصل شود. این سایت یا سرور به عنوان سرور کنترل-فرمان c&c server شناخته میشود. c&c server با داشتن فهرستی از ماشینهای آلوده، آنها را مدیریت کرده و ضمن نظارت بر وضعیتشان، دستورات عملیاتی را برای آنها ارسال میکند.

هر باتنت را میتوان با استفاده از دستورات، به طور مستقیم یا غیر مستقیم طبق مدلهای زیر هدایت کرد:

- مدلهای متمرکز کلاینت – سرور

- مدلهای غیر متمرکز (P2P) یا نظیر به نظیر

باتهای متمرکز

مدلهای متمرکز، توسط یک سرور اصلی هدایت میشوند، بر پایه یک یا دو C&C هستند و هر بات مستقیما با سرور فرمان و کنترل در تماس است. مرتب سازی و مدیریت این نوع معماریها،ساده است اما بسیار آسیبپذیرند و با خاموش شدن C&C کل شبکه بات نت از کار میافتد. در حقیقت، سرور C&C نقطه آسیبپذیری آن است و عملکرد کل بات نت وابسته به قابلیت باتها در رسیدن به سرورهای کنترل است.

تغییر در این مدل، ممکن است سرورهای دیگری را که وظایفشان به عنوان “زیرگله” و “پروکسی” تعریف شده است، اضافه کند. با این حال، هم سلسله مراتب متمرکز و هم مبتنی بر پروکسی، از دستورات کنترلکننده بات، سود میبرند. این ساختارها کنترلکننده بات را قابل شناسایی میکند که این موضوع باعث میشود این روش ایدهآل نباشد.

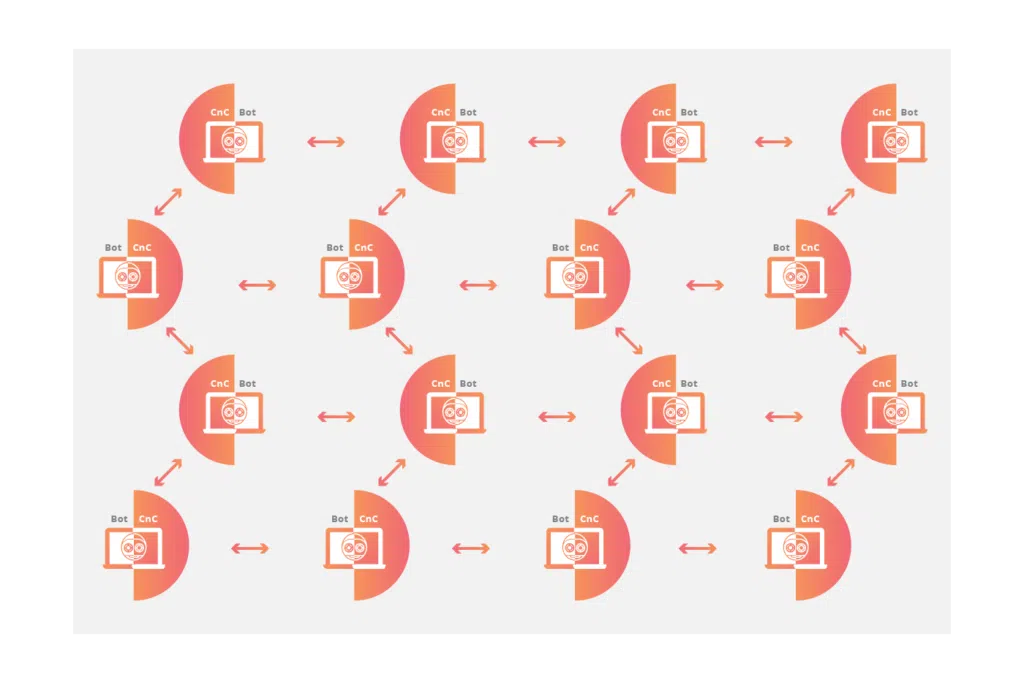

باتنتهای غیرمتمرکز یا نظیر به نظیر

مدلهای غیر متمرکز، دستورالعملهای مربوط به آموزش را در تمام کامپیوترهای زامبی جاسازی میکنند. تا زمانی که بات اصلی بتواند با هر یک از کامپیوترهای زامبی تماس بگیرد، آنها میتوانند دستورات را به دیگران منتقل کنند.

ساختار آنها به گونهای است که وابسته به یک یا چند سرور C&C نیستند. دراین نوع معماری، با شناخت یک بات میتوان کل شبکه را از کار انداخت. باتها لزوما به سرورهای C&C متصل نیستند، بلکه با ایجاد یک ساختار تار عنکبوتی شکل، دستورات از یک زامبی به زامبی دیگر فرستاده میشود.

هر بات، از شبکه یک لیست از آدرسهای باتهای مجاور را دارد و با استفاده از آن میتواند به باتهای دیگر متصل شده و دستورات را تبادل کند. هر نقطه ازاین نوع بات نت میتواند همانند یک سرور C&C عمل کند. در ساختار نظیر به نظیر، هویت کنترلکننده بات ناشناخته است. با توجه به این مزایای واضح نسبت به مدلهای متمرکز قدیمی، P2P امروزه رایجتر است.

از Botnetها در چه مواردی استفاده میشود؟

سازندگان Botnet همیشه سود میبرند. این سود میتواند پول، رضایت شخصی یا انتقام باشد.

- سرقت مالی – با اخاذی یا سرقت مستقیم پول

- سرقت اطلاعات – برای دسترسی به حسابهای حساس یا محرمانه

- خرابکاری در ارائه خدمات – با استفاده از سرویسها و وب سایتهای آفلاین و غیره

- کلاهبرداری در ارزهای دیجیتال – با استفاده از قدرت پردازش سیستم کاربران برای استخراج ارزهای دیجیتال

- فروش دسترسی و بکدور به سایر مجرمان – ایجاد فضا برای کلاهبرداری بیشتر از کاربران ناشناس

بیشتر انگیزههای ساختن بات نت شبیه به سایر جرایم سایبری است. در بسیاری از موارد، مهاجمان یا میخواهند چیز ارزشی را بدزدند یا برای دیگران مشکل ایجاد کنند.

در برخی موارد، مجرمان سایبری دسترسی به شبکه بزرگی از ماشینهای زامبی را ایجاد و برای فروش عرضه میکنند. خریداران معمولاً سایر مجرمان سایبری هستند که یا بهصورت اجارهای یا به عنوان خریدار برای آنها پول پرداخت میکنند. به عنوان مثال، هرزنامهها و اسپمرها ممکن است برای اجرای یک کمپین گسترده در مقیاس بزرگ، شبکهای از باتها را اجاره یا خریداری کنند.

با وجود فواید بسیار زیادی که برای یک هکر وجود دارد، برخی افراد فقط به دلیل نشان دادن توانایی خود، بات نت ایجاد میکنند. صرفنظر از انگیزه، باتنتها در پایان برای استفاده در تمام انواع حملات به کاربران تحت کنترل بات نت و افراد دیگر استفاده میشوند.

انواع حملات Botnet

در حالی که باتنتها میتوانند به خودی خود یک حمله محسوب شوند، ابزاری ایدهآل برای اجرای کلاهبرداریها و جرایم سایبری در مقیاس گسترده هستند. رایجترین نقشههای باتنتها، شامل موارد زیر است:

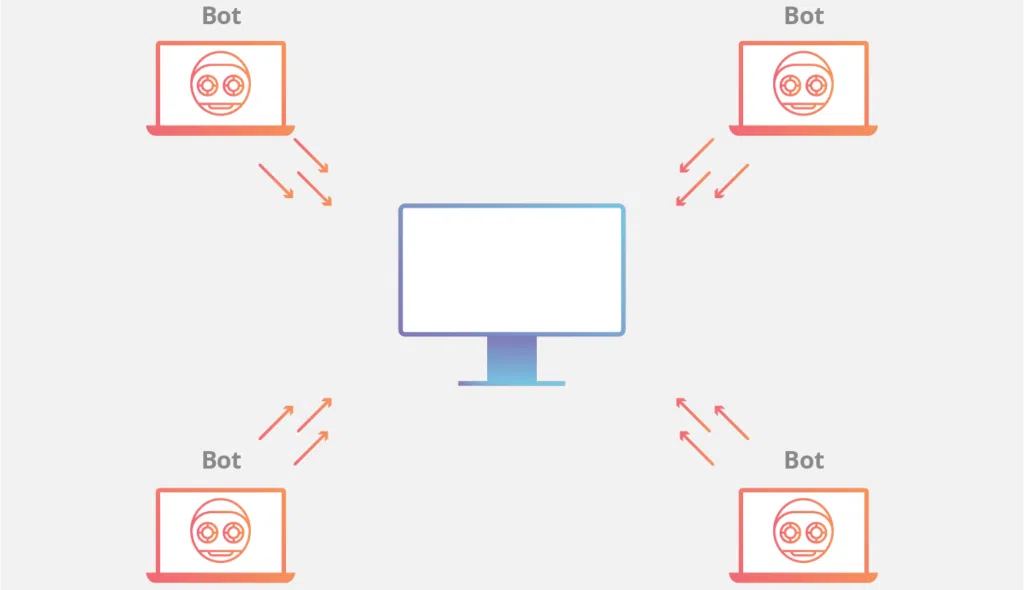

1- حملات Distribution Denial-of-Service یا DDoS

در این حملات، ترافیک وب بیش از حد روی یک سرور بارگذاری میشود تا سرور از کار بیفتد. DDoS یکی از خطرناکترین حملاتی است که در بستر اینترنت انجام میشود. هدف از این نوع حملات، این است که شبکه و سرور مورد نظر، در ارائه سرویس عادی ناتوان شود.

در DDoS، پهنای باند شبکه یا اتصال پذیری مورد هدف قرار میگیرد. این حملات، با ارسال بستههای داده به قربانی انجام میشود که شبکه یا ظرفیت پردازشی قربانی را غرق در بستههای اطلاعاتی میکند و مانع دستیابی کاربران و مشتریان به سرویس میشود. رایانههای زامبی وظیفه دارند وب سایتها و سایر سرویسهای آنلاین را متلاطم کنند و در نتیجه، مدتی از ارائه سرویس خارج میشوند.

مطالب زیر میتواند برای شما مفید باشد:

2- فیشینگ

برنامههای فیشینگ که افراد و سازمانهای معتبر به آنها اعتماد میکنند و اطلاعات ارزشمند خود را به طور ناخواسته در اختیار آنها قرار میدهند. به طور معمول، این مورد شامل یک کمپین اسپم در مقیاس بزرگ میشود که هدف آن سرقت اطلاعات حساب کاربری مانند اطلاعات ورود به سیستم بانکی یا اعتبارنامه ایمیل است.

مطالب زیر میتواند برای شما مفید باشد:

3- حملات Brute force

حمله بروت فورس، یکی از حملات هکرها برای بهدست آوردن رمزعبور است. در این روش، هکر با استفاده از نرم افزارهای مخصوصی سعی میکند تمام عبارتهای ممکن را بررسی کند. این نوع حملات، حملاتی هستند که برای شکستن اکانتها و حسابهای تحتوب طراحی شدهاند.

حملات مبتنی بر دیکشنری هم حملاتی شبیه بروت فورس میباشند با این تفاوت که این حمله از رمز عبوری که یک کلمه است و بتوان آن را در یک دیکشنری پیدا کرد، استفاده میکند. تنها محدودیت واقعی که حمله Brute Force همیشه با آن مواجه بوده، زمان لازم برای پایان جستجو و همچنین قدرت محاسباتی است. این روشT یکی از معروفترین و پراستفادهترین راهها برای کشف رمز عبور ذخیره شده میباشد.

چگونه از خود در برابر Botnetsها محافظت کنیم؟

با توجه به خطراتی که ایمنی ما و دیگران را تهدید میکنند، ضروری است که خود را از بدافزار بات نت محافظت کنید.

خوشبختانه، نرم افزارهای محافظت از سیستم و ایجاد تغییرات کوچکی در سیستم، میتواند به شما کمک کند.

6 نکته برای محافظت از خود در برابر Botnet

1. بهبود رمزعبور دستگاههای هوشمند. استفاده از رمزعبورهای پیچیده و طولانی به دستگاههای شما کمک میکند تا نسبت به رمزهای عبور ضعیف و کوتاه، ایمنتر باشید. مانند ‘pass12345.

2. از خرید دستگاههایی که امنیت ضعیفی دارند، خودداری کنید. البته کشف این نکته همیشه ساده نیست، اما بسیاری از وسایل خانگی ارزان قیمت، راحتی کاربر را نسبت به امنیت، در اولویت بالاتری قرار میدهند. قبل از خرید، ویژگیهای مربوط به امنیت و ایمنی محصول را بررسی کنید.

3. تنظیمات و کلمات عبور ادمین سیستم را در تمام دستگاههای خود بهروز کنید. شما میتوانید تمام گزینههای مربوط به حفظ حریم خصوصی و امنیتی را در اتصالات دستگاه به دستگاه و دستگاه به اینترنت انتخاب کنید. حتی یخچالهای هوشمند و وسایل نقلیه مجهز به بلوتوث، برای دسترسی به سیستمهای نرمافزاری خود، دارای رمزعبور پیشفرض هستند. بدون بهروزرسانی در اعتبارسنجیهای ورود به سیستم و اتصال خصوصی، هکرها میتوانند هرکدام از دستگاههای متصل شما را نقض و آلوده کنند.

4- نسبت به همه ضمیمههایی که از طریق ایمیل دریافت میکنید، احتیاط کنید. بهترین روش، جلوگیری کامل از بارگذاری پیوستهای ایمیل است. زمانی که نیاز به بارگیری یک پیوست دارید، آدرس ایمیل فرستنده را به دقت بررسی و تأیید کنید. همچنین، قبل از بارگیری، از نرم افزارهای آنتیویروس کمک بگیرید زیرا آنتیویروسها بهطور فعال، پیوستها را اسکن میکنند تا در صورت وجود ویروس و بدافزار، به شما اطلاع دهند.

5. هرگز روی لینکهای موجود در پیامهای دریافتی، کلیک نکنید. متنها، ایمیلها و پیامهای رسانههای اجتماعی همه میتوانند وسیلهای مطمئن برای بدافزارهای botnet باشند. وارد کردن لینک به صورت دستی در نوار آدرس، به شما کمک میکند تا از حملات DNS cache poisoning جلوگیری کنید. همچنین، یک گام دیگر بردارید و نسخه اصلی لینک مورد نظر را جستجو کنید.

6. نرم افزار آنتیویروس موثری نصب کنید. یک مجموعه امنیتی قوی اینترنتی، به محافظت از رایانه شما در برابر تروجانها و تهدیدات دیگر کمک میکند. حتما محصولی تهیه کنید که تمام دستگاههای شما از جمله تلفنها و تبلتهای اندرویدی را هم در بربگیرد.

متوقف کردن بات نتها، پس از این که کنترل دستگاه کاربر را به دست گرفتند، بسیار دشوار است. کبرای کاهش حملات فیشینگ و سایر موارد، اطمینان حاصل کنید که هرکدام از دستگاههای خود را در برابر این بدافزارهای مخرب محافظت میکنید.

چند ربات در یک botnet وجود دارد؟

تعداد رباتهایی که در botnetهای مختلف استفاده میشود، متفاوت است و به توانایی صاحب بات نت برای آلوده کردن دستگاههای محافظت نشده بستگی دارد. به عنوان مثال:

- حمله DDoS در آگوست سال 2017 که علیه یک مشتری Akamai مشاهده شد، از یک botnet متشکل بیش از 75000 ربات استفاده شده بود.

- در یک حمله دستکاری اعتباری که در دسامبر سال 2016 انجام شد، از یک بات نت با حدود 13000 عضو استفاده شده بود. این باتنتها تقریبا در هر ساعت، 270000 درخواست ورود برای تعدادی از مشتریان Akamai ارسال میکردند.

اثرات حمله botnet میتواند ویرانگر باشد، از عملکرد کند دستگاه گرفته تا صورتحساب بالای اینترنت و دادههای شخصی سرقت شده. همچنین پیامدهای قانونی نیز در این رابطه، ممکن است وجود داشه باشد. به عنوان مثال، اگر کامپیوتر شما به عنوان بخشی از یک حمله botnet مورد استفاده قرار گیرد، شما از نظر قانونی مسئول عواقب هرگونه فعالیت مخربی هستید که از دستگاه شما منشا گرفته است.

Mirai botnet

هنگامیکه بات نت Mirai در سپتامبر 2016 کشف شد، Akamai یکی از اولین اهداف آن بود. تحقیقات Akamai نشان میدهد که بات نت Mirai، مانند بسیاری از بات نتهای دیگر، در عملیات DDoS نقش دارد. در حالی که بسیاری از گرههای C&C بات نت در حال انجام “حملات اختصاصی” علیه IPهای انتخابی بودند، بسیاری بیشتر به عنوان مشارکتکننده در حملات “pay-for-play” شناسایی شدند. دراین شرایط، گرههای C&C Mirai مشاهده شد که برای مدت کوتاهی به IPها حمله میکنند، سپس غیرفعال میشوند و دوباره ظاهر میشوند تا به اهداف دیگری حمله کنند.

بدافزار PBot

بدافزار مخرب PBot DDoS به عنوان پایه و اساس قویترین حمله DDoS که Akamai در سه ماهه دوم سال 2017 مشاهده کرده بود، ظهور کرد. در مورد PBot، مهاجمان از یک کد PHP قدیمی استفاده کردند تا یک حمله DDoS گسترده ایجاد کنند. مهاجمان توانستند یک بات نت mini-DDoS ایجاد کنند که قادر به ایجاد 75 گیگابیت حمله DDoS درثانیه است. جالب اینجاست که اگرچه بات نت PBot از 400 گره نسبتاً کوچک تشکیل شده بود، اما توانست سطح قابل توجهی از ترافیک حمله را ایجاد کند.

عالی و کامل بود ممنون