Shodan یک موتور جست و جوی قدرتمند دستگاه های متصل به اینترنت است که توسط بسیاری از محققان امنیتی مورد استفاده قرار می گیرد. موتورهای جست و جوگر وب مانند Google و Bing برای جست و جو و پیدا کردن وب سایت ها بسیار عالی هستند، اما اگر علاقه مند هستید دستگاه هایی را پیدا کنید که یک نرم افزار خاصی را اجرا می کنند (مانندApache )، یا اگر می خواهید بدانید کدام نسخه از IIS ماکروسافت محبوب ترین نسخه است، یا می خواهید بدانید چه تعداد سرور FTP ناشناس وجود دارد، یا در نهایت شاید آسیب پذیری جدیدی بوجود آمده باشد و شما خواستار این باشید که میزبان های آسیب پذیر را شناسایی کنید، موتورهای جست و جوگر قدیمی و سنتی این اجازه را به شما نمی دهند و در اینجاست که می توانید به موتور جست و گر قدرتمند shodan تکیه کنید.

Shodan در واقع یک موتور جستجو قدرتمند است که به پیدا کردن (روتر، سوئیچ، Scada و غیره) که عمدتاً هم سیستم های آسیب پذیر متصل به اینترنت هستند، کمک می کند. این پروژ در سال ۲۰۰۹ توسط برنامه نویس کامپیوتر جان ماترلی راه اندازی شد. این موتور عمدتا موتور جستجوی بنرهای سرویسی است که در آن متادیتاها (اطلاعات مربوط به داده ها) از سرور به کلاینت ارسال می شود.

واحد پایه ای که Shodan براساس آن اقدام به جمع آوری اطلاعات می کند، بنر می باشد. بنر اطلاعات متنی است که سرویس های مربوط به یک دستگاه را توصیف می کند. برای وب سرورها، این هدرها هستند که برگشت داده می شوند و یا برای Telnet می تواند صفحه ورود به سیستم باشد.

محتوای بنر بسته به نوع سرویس متفاوت است. بعنوان مثال در اینجا یک بنر HTTP معمولی وجود دارد:

HTTP/1.1 200 OK

Server: nginx/1.1.19

Date: Sat, 03 Oct 2015 06:09:24 GMT Content-Type: text/html; charset=utf-8 Content-Length: 6466

Connection: keep-alive

بنر فوق نشان می دهد که دستگاه مورد نظر، وب سرور nginx را با نسخه ۱٫۱٫۱۹ اجرا می کند. برای نشان دادن چگونگی تفاوت ها، در اینجا بنری برای پروتکل سیستم کنترل صنعتی زیمنس S7 وجود دارد که باهم مشاهده می کنیم :

Copyright: Original Siemens Equipment

PLC name: S7_Turbine

Module type: CPU 313C

Unknown (129): Boot Loader A Module: 6ES7 313-5BG04-0AB0 v.0.3

Basic Firmware: v.3.3.8

Module name: CPU 313C

Serial number of module: S Q-D9U083642013 Plant identification:

Basic Hardware: 6ES7 313-5BG04-0AB0 v.0.3

در اینجا مشاهده می کنید که پروتکل زیمنس S7 بنر کاملا متفاوتی را برمی گرداند، این بار اطلاعاتی در مورد سیستم عامل، شماره سریال آن و داده های مفصل فراوانی را برای توصیف دستگاه ارائه می دهد.

نکته ای که وجود دارد این است که شما باید هنگام جست و جو در Shodan تصمیم بگیرید که به چه نوع سرویسی علاقه دارید زیرا بنرهای موجود بسیار متفاوت هستند و ممکن است شما را گمراه کنند.

توجه : موتور Shodan به شما امکان می دهد تا بنرها را جست و جو کنید نه میزبان ها را. این بدان معنی است که اگر یک IP خاص بسیاری از سرویس ها در معرض نمایش قرار دهد، این سرویس ها بعنوان نمایش جداگانه نمایش و معرفی خواهند شد.

متادیتای دستگاه

علاوه بر بنر، Shodan همچنین متادیتاهای مربوط به دستگاه ها مانند موقعیت جغرافیایی، نام میزبان، سیستم عامل و موارد دیگر را نیز جمع آوری می کند. بسیاری از متادیتاها از طریق وب سایت اصلی Shodan قابل جست و جو هستند اما چندین فیلد نیز وجود دارد که فقط در دسترس توسعه دهنده های API می باشد.

IPv6

از ماه اکتبر سال ۲۰۱۵،Shodan میلیون ها بنر در ماه برای دستگاه های قابل دسترسی با IPv6 جمع آوری می کند. این تعداد هنوز در مقایسه با صدها میلیون بنر جمع آوری شده برای IPv4 کم رنگ است، اما انتظار می رود طی سال های آینده رشد چشمگیری در این حوزه نیز وجود داشته باشد.

جمع آوری اطلاعات

فرکانس

خزنده های Shodan بصورت ۷/۲۴ فعالیت می کنند و پایگاه داده را بصورت آنی و بلادرنگ به روز می کنند، به همین علت هر لحظه که از وبسایت Shodan پرس و جو می کنید، آخرین تصویر اینترنت را دریافت می کنید.

توزیع شده

خزنده های Shodan در بسیاری از کشورها در سراسر جهان حضور دارند از جمله کشورهای:

- ایالات متحده آمریکا

- چین

- ایرلند

- فرانسه

- تایوان

- ویتنام

- رومانی

- جمهوری چک

اطلاعات از سراسر جهان به منظور جلوگیری از تعصب و تمرکز جغرافیایی جمع آوری می شوند. بعنوان مثال، بسیاری از سرپرستان سیستم ها در آمریکا IP کشور چین را به منظوری جلوگیری از حملات سایبری، مسدود می کنند. توزیع خزنده های Shodan در سراسر جهان تضمین می کند که هر نوع انسدادی در سطح کشورها، بر جمع آوری اطلاعات تاثیر نخواهد گذاشت.

SSL In Depth

SSL به یک جنبه مهم در ارائه و مصرف محتوا در اینترنت تبدیل شده است، بنابراین بدیهی هست Shodan اطلاعات جمع آوری شده برای هر سرویس SSL را گسترش دهد. بنرهای مربوط به سرویس های SSL، مانند HTTPS، نه تنها گواهی SSL بلکه موارد بسیار دیگری را شامل می شوند.

تست آسیب پذیری

آسیب پذیری خون ریزی قلبی

اگر سرویسی در برابر خون ریزی قلبی آسیب پذیر باشد، بنر بازگشتی حاوی دو ویژگی اضافی بنام های opts و heartbleed می باشد که حاوی پاسخ خام از اجرای تست آسیب پذیری خون ریزی قلبی در برابر سرویس است. توجه داشته باشید که برای آزمایش، خزنده ها فقط یک سرریز کوچک را برای تایید اینکه سرویس تحت تاثیر آسیب پذیری خون ریزی قلبی قرار می باشد یا خیر، را می گیرند اما اطلاعات کافی را برای نشت کلیدهای خصوصی به دست نمی آورند. همچنین اگر دستگاه آسیب پذیر باشد، خزندگان CVE-2014-0160 را به لیست opts.vulns اضافه می کنند. اما اگر به هر طریقی دستگاه آسیب پذیر نباشد، CVE-2014-0610 را اضافه می کنند.

{

“opts”: {

“heartbleed”: “… ۱۷۴٫۱۴۲٫۹۲٫۱۲۶:۸۴۴۳ – VULNERABLE\n”,

“vulns”: [“CVE-2014-0160”]

}

}

همچنین Shodan از جست و جو توسط اطلاعات آسیب پذیری نیز پشتیبانی می کند. بعنوان مثال به منظور جست و جو در Shodan برای دستگاه هایی که در ایالات متحده آمریکا تحت تاثیر آسیب پذیری خون ریزی قلبی قرار گرفته اند، از دستور زیر استفاده می کنیم :

Country:US vuln:CVE-2014-0160

رابط وب

آسان ترین راه دسترسی به داده هایی که Shodan جمع آوری می کند، از طریق رابط های وب است. تقریبا همه آنها به شما امکان جست و جو کوئری را می دهند. بنابراین اجازه دهید ابتدا درباره این موضوع بحث کنیم :

توضیح جست و جو کوئری ها

بطور پیش فرض، جست و جو کوئری فقط به متن اصلی بنر نگاه می کند و متادیتاها را جست و جو نمی کند. بعنوان مثال، اگر در حال جست و جوی “Google” هستید، فقط نتایجی را مشاهده می کنید که شامل متن “Google” در متن بنر هستند. این نوع جست و جو الزاما نتایج را برای دامنه شبکه Google بر نمی گرداند.

همانطور که در عکس بالا مشاهده می کنید، جست و جوی عبارت “Google”، بسیاری از وسایل جست و جوی Google را که سازمان ها خریداری شده و به اینترنت متصل کرده اند را باز می گرداند، یعنی جست و جو عبارت Google اطلاعاتی در مورد سرورهای گوگل را بر نمی گرداند.

Shodan سعی می کند تا نتایج مطابق با تمام اصطلاحات جست و جو را پیدا کند، بدین معنی که بین هر عبارت جست و جو یک + یا AND وجود دارد. بعنوان مثال جست و جو کوئری “Apache + 1.3” معادل “Apache 1.3” می باشد.

ذکر این نکته واجب است که برای جست و جو متادیتاها باید از فیلترهای جست و جو استفاده کرد.

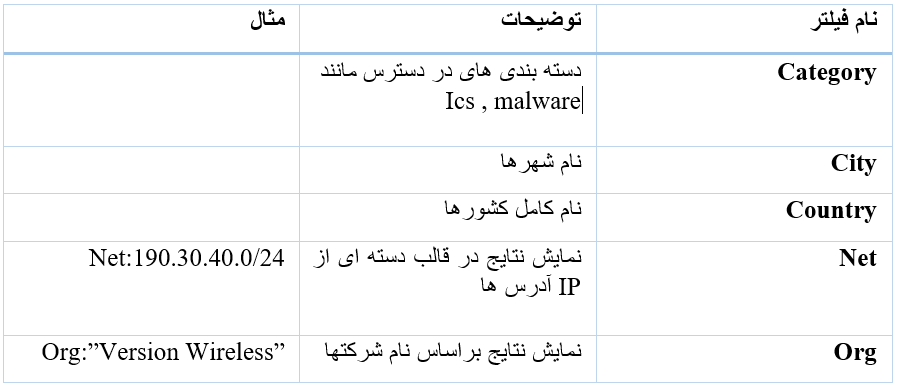

معرفی فیلترها

فیلترها کلمات کلیدی خاصی هستند که Shodan از آنها استفاده می کند تا به شما امکان دهد نتایج جست و جو را براساس متادیتاهای یک سرویس یا دستگاه، محدود کنید. قالب ورود فیلترها به شرح زیر است :

Filtername:value

نکته مهم : هیچ فضایی بین ستون های اطراف “:” وجود ندارد

به منظور استفاده از مقادیری که حاوی فضای خالی بین مقادیر هستند، باید آن مقادیر را بین دو ” قرار دهید. بعنوان مثال برای یافتن تمام دستگاه های موجود در اینترنت که در شهر سن دیگو واقع شده اند، بصورت زیر باید جست و جو کرد:

city:”San Diego”

چندین فیلتر نیز وجود دارند که به شما امکان می دهد تا چندین مقدار را که با کاما “,” از هم جدا می شوند، مشخص کنید. بعنوان مثال برای یافتن دستگاه هایی که سرویس Telnet را بر روی پورت های ۲۳ و ۱۰۲۳ اجرا می کنند، بصورت زیر است :

port:23,1023

همچنین فیلترها با اضافه کردن علامت منفی “-” به فیلتر، می توانند برای حذف نتایج استفاده شوند. به عنوان مثال، مورد زیر تمام دستگاه هایی را که در سن دیگو واقع نشده اند برمی گرداند:

-city:”San Diego”

بسیاری از مواقع نیز وجود دارد که حذف کردن ساده تر از موارد دیگر است. بعنوان مثال جست و جوی کوئری زیر از hash: 0 برای ارائه نتایج برای سرویس های که بر روی پورت ۸۰۸۰ و در متن اصلی بنر وجود ندارند، استفاده می کند:

port:8080 -hash:0

همه بنرها در Shodan دارای یک خاصیت هش عددی هستند که محاسبه می شوند، این هش برای بنرهای خالی مقدار صفر را دارد. اگر می خواهید دستگاهی را پیدا کنید که دارای یک بنر کوتاه و استاتیک باشد، فیلتر هش ممکن است روش مناسبی برای شناسایی دقیق باشد.

Shodan از فیلترهای زیادی پشتیبانی می کند که محبوب ترین آنها عبارتند از:

رابط اصلی دسترسی به داده های جمع آوری شده توسط Shodan از طریق موتور جستجوگر آن در http://www.shodan.io است.

بصورت پیش فرض، جست و جوی کوئری به اطلاعات جمع آوری شده طی ۳۰ روز گذشته می پردازد. این مهم یک تغییر از وبسایت قدیمی در http://shodanhq.com است که بطور پیش فرض کل پایگاه داده shodan را جست و جو می کند. این موضوع بدان معنی است که نتایج به دست آمده، اخیرا از هدف جمع آوری شده و در حال حاضر نمای دقیقی از اینترنت را ارائه می دهد.