باجافزار ۳AM با تماسهای جعلی IT و Email Bombing شبکهها را هدف قرار میدهد.

یک affiliate از باجافزار ۳AM در حال انجام حملاتی بسیار هدفمند است و از email bombing و تماسهای جعلی پشتیبانی IT (spoofed IT support calls) استفاده میکند تا با مهندسی اجتماعی، کارکنان را ترغیب به ارائهی اطلاعات ورود برای دسترسی از راه دور به سیستمهای سازمانی کند.

این تاکتیک پیشتر به باند باجافزاری Black Basta نسبت داده شده بود و بعدها در حملات گروه FIN7 نیز مشاهده شد، اما کارایی بالای آن باعث شده است مهاجمان بیشتری این روش را به کار بگیرند.

گزارش Sophos نشان میدهد که حداقل ۵۵ حمله با بهرهگیری از این تکنیک بین نوامبر ۲۰۲۴ و ژانویه ۲۰۲۵ شناسایی شده است که به دو threat clusters مجزا مرتبط هستند.

این حملات طبق الگوی Black Basta انجام شدهاند و شامل email bombing، تماسهای vishing از طریق Microsoft Teams و سوءاستفاده از ابزار Quick Assist بودهاند. افشای مکالمات داخلی گروه Black Basta به سایر مهاجمان کمک کرد تا با سرعت بیشتری از این روشها استفاده کنند، چرا که این اطلاعات شامل یک قالب برای حملات phishing در Microsoft Teams و جعل هویت help desk بود.

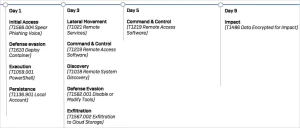

حملهی ۳AM ransomware که یکی از مشتریان Sophos را هدف قرار داد، در سهماههی اول سال ۲۰۲۵ رخ داد و از رویکردی مشابه بهره برد، اما با تفاوتی مهم: بهجای استفاده از Microsoft Teams، مهاجمان از تماسهای واقعی phone phishing استفاده کردند.

مهاجمان شمارهی واقعی بخش IT قربانی را جعل کردند تا تماس آنها معتبر به نظر برسد. این تماس همزمان با موجی از email bombing شامل ۲۴ ایمیل ناخواسته طی سه دقیقه صورت گرفت.

حملهکننده توانست کارمند را متقاعد کند که ابزار Microsoft Quick Assist را باز کند و دسترسی از راه دور بدهد؛ ظاهراً برای واکنش به فعالیتهای مخرب شناساییشده.

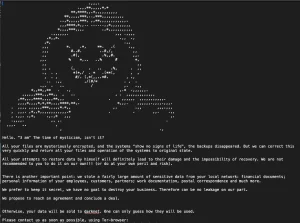

در ادامه، مهاجم یک آرشیو مخرب را از یک دامنه جعلی دانلود و استخراج کرد؛ این آرشیو شامل یک اسکریپت VBS، شبیهساز QEMU و یک تصویر Windows 7 از پیش آلوده به QDoor backdoor بود.

مهاجم از QEMU برای دور زدن شناسایی استفاده کرد و ترافیک شبکه را از طریق ماشینهای مجازی ایجادشده روی این پلتفرم هدایت کرد و به این ترتیب توانست دسترسی پایدار و بدون شناسایی به شبکه داشته باشد.

به این وسیله، مهاجمان عملیات شناسایی (reconnaissance) را با ابزارهای WMIC و PowerShell انجام دادند، یک حساب مدیر محلی ایجاد کردند تا از طریق RDP وصل شوند، ابزار مدیریت از راه دور تجاری XEOXRemote را نصب کردند و در نهایت به یک حساب مدیر دامنه (domain administrator) نفوذ کردند.

با وجود اینکه Sophos اعلام کرد محصولاتش جلوی حرکت جانبی (lateral movement) و تلاش برای غیرفعالسازی دفاعها را گرفتند، مهاجم موفق شد ۸۶۸ گیگابایت داده را با استفاده از ابزار GoodSync به فضای ذخیرهسازی ابری Backblaze منتقل کند.

ابزارهای Sophos همچنین تلاشهای بعدی برای اجرای ابزار رمزگذاری باجافزار ۳AM را مسدود کردند، بنابراین خسارت واردشده محدود به سرقت دادهها و رمزگذاری همان میزبان آلوده شد.

این حمله به مدت ۹ روز ادامه داشت؛ سرقت دادهها تا روز سوم به پایان رسید و پس از آن، مهاجمان از گسترش بیشتر در شبکه مسدود شدند.

Sophos چندین گام کلیدی دفاعی برای مسدودسازی این حملات پیشنهاد کرده است، از جمله: ممیزی حسابهای کاربری مدیریتی بهمنظور شناسایی ضعفهای امنیتی، استفاده از ابزارهای XDR برای مسدودسازی ابزارهای مشروع اما بدون مجوز مانند QEMU و GoodSync، و اعمال سیاستهای اجرای PowerShell بهگونهای که تنها اسکریپتهای امضاشده (signed scripts) مجاز به اجرا باشند.

همچنین توصیه میشود از شاخصهای موجود نفوذ (indicators of compromise – IoCs) برای تنظیم لیستهای مسدودی (blocklists) استفاده شود تا از ورود تهدیدات شناختهشده جلوگیری شود.

در نهایت، حملات email bombing و voice phishing تنها زمانی میتوانند بهطور مؤثر مسدود شوند که آگاهی کارکنان افزایش یابد.

عملیات باجافزار ۳AM اواخر سال ۲۰۲۳ آغاز شد و بعدها با باندهای باجافزاری Conti و Royal مرتبط شد.