بدافزار StealC با ارتقاء قابلیتهای پنهانکاری و تجهیز به ابزارهای سرقت اطلاعات، پیشرفتهتر شده است.

سازندگان StealC، بدافزار پرکاربردی که برای سرقت اطلاعات و دانلود سایر بدافزارها به کار میرود، نسخه دوم و اصلی آن را منتشر کردهاند؛ نسخهای که شامل ارتقاءهای متعدد در حوزه پنهانکاری و قابلیتهای سرقت داده است.

نسخه جدید ابزار مخرب StealC در ماه مارس ۲۰۲۵ در اختیار مجرمان سایبری قرار گرفته، اما پژوهشگران شرکت امنیتی Zscaler بهتازگی با تحلیل این نسخه، گزارشی جامع و فنی از جزئیات آن منتشر کردهاند.

در هفتههای پس از انتشار این ابزار، چندین بهروزرسانی جزئی و اصلاحات کوچک برای رفع باگها و افزودن قابلیتهای جدید ارائه شد که جدیدترین آنها نسخه ۲.۲.۴ است.

StealC یک بدافزار سبک برای سرقت اطلاعات است که اوایل سال ۲۰۲۳ در دارک وب مورد توجه قرار گرفت و دسترسی به آن با قیمت ۲۰۰ دلار در ماه به فروش میرسید.

در سال ۲۰۲۴، این بدافزار در کمپینهای بزرگ تبلیغات مخرب (Malvertising) و حملاتی مشاهده شد که سیستمها را در حالت کیوسک غیرقابل خروج قفل میکردند.

در اواخر سال ۲۰۲۴، تأیید شد که توسعه StealC همچنان بهصورت بسیار فعال ادامه دارد و توسعهدهندگان آن مکانیزمی برای دور زدن دفاعهای سرقت کوکی مبتنی بر رمزگذاری وابسته به برنامه (App-Bound Encryption) در مرورگر کروم اضافه کردهاند که امکان «بازسازی» کوکیهای منقضیشده بهمنظور ربودن حسابهای کاربری گوگل را فراهم میکند.

جدید در آخرین نسخه

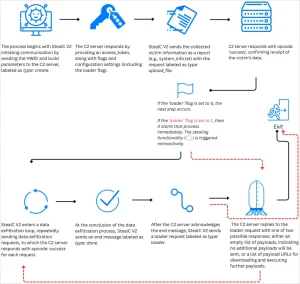

نسخه ۲ (و نسخههای بعد از آن) در مارس ۲۰۲۵ معرفی شد. بهگفته تحلیل شرکت Zscaler، این نسخه شامل بهبودهای مهم زیر است:

بهبودهای مربوط به تحویل (ارسال) Payload، با پشتیبانی از فایلهای EXE، بستههای MSI و اسکریپتهای PowerShell، همراه با قابلیت تنظیم نحوهی فعالسازی Payload

رمزنگاری RC4 برای رشتههای کد و ارتباطات فرمان و کنترل (C2) اضافه شد، همراه با پارامترهای تصادفی در پاسخهای C2 بهمنظور گریز بهتر از شناسایی.

بهبودهایی در معماری و اجرا با بارهای مخرب جدیدی که برای سیستمهای ۶۴ بیتی کامپایل شدهاند، شامل resolved کردن توابع API بهصورت پویا در زمان اجرا و معرفی یک روال خودحذفکننده.

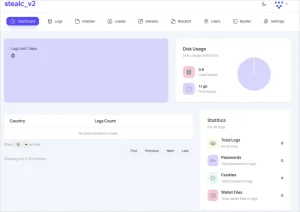

سازندهی داخلی جدیدی که به عاملان اجازه میدهد نسخههای جدیدی از StealC را با استفاده از قالبها و قوانین سفارشی سرقت داده تولید کنند.

پشتیبانی از ربات تلگرام برای ارسال هشدارهای لحظهای به عاملان اضافه شد.

قابلیت گرفتن اسکرینشات از دسکتاپ قربانی با پشتیبانی از چند مانیتور اضافه شد.

با این حال، جدا از افزودن قابلیتهای جدید، برخی ویژگیهای قابل توجه نیز حذف شدهاند، مانند بررسیهای ضد ماشین مجازی (anti-VM) و دانلود/اجرای فایلهای DLL.

این موارد ممکن است نشاندهنده تلاشی برای سبکتر کردن بدافزار باشند، اما همچنین ممکن است آسیبهای جانبی ناشی از بازنویسی عمده کد بوده و احتمال دارد در نسخههای آینده به شکلی بهتر دوباره اضافه شوند.

در جدیدترین حملاتی که توسط Zscaler مشاهده شدهاند، StealC توسط Amadey، که یک لودر بدافزار مستقل است، اجرا شده است، اگرچه عاملان مختلف ممکن است روشهای تحویل یا زنجیرههای حمله را از یکدیگر متمایز کنند.

برای محافظت از دادههای خود در برابر بدافزارهای اطلاعاتدزد، از ذخیرهسازی اطلاعات حساس در مرورگر بهمنظور راحتی خودداری کنید، از احراز هویت چندمرحلهای برای محافظت از حسابهای خود استفاده نمایید، و هرگز نرمافزارهای کرکشده یا سایر برنامهها را از منابع ناشناس دانلود نکنید.