آسیبپذیری در DriverHub شرکت ASUS امکان اجرای دستورات با سطح دسترسی مدیر سیستم را برای وبسایتهای مخرب فراهم میکرد.

ابزار مدیریت درایور DriverHub شرکت ASUS دارای یک آسیبپذیری بحرانی اجرای کد از راه دور (Remote Code Execution) بود که به وبسایتهای مخرب امکان میداد دستورات دلخواه را روی دستگاههایی که این نرمافزار در آنها نصب شده اجرا کنند.

این آسیبپذیری توسط یک پژوهشگر مستقل امنیت سایبری از نیوزیلند با نام Paul (ملقب به “MrBruh“) شناسایی شد. وی دریافت که نرمافزار DriverHub فاقد اعتبارسنجی مناسب برای فرمانهایی است که به سرویس پسزمینه آن ارسال میشود.

این ضعف امنیتی به پژوهشگر امکان داد تا زنجیرهای از اکسپلویتها را طراحی کند که با بهرهگیری از دو آسیبپذیری با شناسههای CVE-2025-3462 و CVE-2025-3463، امکان دور زدن محدودیتهای مبدأ (Origin Bypass) و در نهایت اجرای کد از راه دور (Remote Code Execution) روی دستگاه هدف را فراهم میکند.

مشکل DriverHub

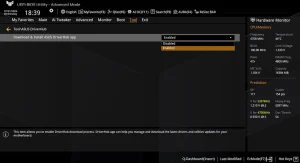

DriverHub ابزار رسمی مدیریت درایور شرکت ASUS است که بهطور خودکار در اولین راهاندازی سیستم، در صورت استفاده از برخی مادربردهای ASUS، نصب میشود.

این نرمافزار در پسزمینه اجرا شده و بهطور خودکار نسخههای جدید درایورها را برای مدل مادربرد و چیپست شناساییشده دریافت و نصب میکند.

پس از نصب، این ابزار از طریق یک سرویس محلی که روی پورت ۵۳۰۰۰ فعال است، بهصورت دائمی در پسزمینه اجرا میشود و بهطور مداوم وضعیت بهروزرسانی درایورها را بررسی میکند.

در این میان، بیشتر کاربران از وجود چنین سرویسی که بهصورت مداوم در سیستم آنها فعال است، بیاطلاع هستند.

این سرویس، هدر Origin موجود در درخواستهای HTTP ورودی را بررسی میکند تا درخواستهایی که از دامنه رسمی driverhub.asus.com ارسال نشدهاند، رد شوند.

اما این بررسی بهدرستی پیادهسازی نشده است؛ چراکه هر دامنهای که شامل رشتهی driverhub.asus.com باشد، حتی اگر با پورتال رسمی ASUS مطابقت کامل نداشته باشد، مورد پذیرش قرار میگیرد.

مشکل دوم مربوط به نقطه پایانی (Endpoint) موسوم به UpdateApp است. این بخش از DriverHub به نرمافزار اجازه میدهد فایلهای اجرایی با پسوند .exe را از دامنههای دارای پسوند .asus.com بدون دریافت تأیید از کاربر دانلود و اجرا کند.

روند حمله پنهانکارانه (Stealthy Attack Flow)

یک مهاجم میتواند کاربرانی را که ASUS DriverHub بر روی سیستم آنها در حال اجرا است هدف قرار داده و با هدایت آنها به یک وبسایت مخرب در مرورگرشان، حمله را آغاز کند.

وبسایت مخرب سپس درخواستهایی با عنوان UpdateApp به سرویس محلی DriverHub در آدرس http://127.0.0.1:53000 ارسال میکند.

با جعل هدر Origin به شکلی مانند driverhub.asus.com.mrbruh.com، بررسی ناقص اعتبار مبدأ در نرمافزار دور زده میشود و سرویس DriverHub دستورات را میپذیرد.

در نمایش عملی این حمله توسط پژوهشگر، دستورات ارسالی نرمافزار را مجبور میکنند تا یک فایل نصب رسمی و امضاشده از ASUS با نام AsusSetup.exe را از پورتال دانلود شرکت دریافت کند. در کنار آن، یک فایل پیکربندی .ini و یک فایل اجرایی مخرب نیز دانلود میشود.

نصبکننده امضاشده ASUS بهصورت بیصدا (Silently) با سطح دسترسی مدیر (Administrator) اجرا شده و از فایل .ini برای خواندن اطلاعات پیکربندی استفاده میکند. این فایل .ini باعث میشود نصبکننده رسمی ASUS فایل اجرایی مخرب را اجرا کند.

نکته مهم این است که آسیبپذیری همچنین به دلیل آن امکانپذیر میشود که DriverHub فایلهایی را که در بررسی امضای دیجیتال رد میشوند — نظیر فایلهای .ini و payload اجرایی — حذف نمیکند و آنها پس از دانلود روی سیستم باقی میمانند.

پاسخ ASUS و اقدامات پیشنهادی به کاربران

شرکت ASUS گزارشهای پژوهشگر امنیتی را در تاریخ ۸ آوریل ۲۰۲۵ دریافت کرد و پس از تأیید نهایی با MrBruh در روز قبل، اصلاحیهای را در تاریخ ۱۸ آوریل منتشر نمود. این شرکت بزرگ فناوری هیچ پاداشی (Bug Bounty) بابت این کشف به پژوهشگر ارائه نکرد.

توضیحات آسیبپذیری ثبتشده تحت CVE توسط ASUS تا حدی شدت مشکل را کماهمیت جلوه میدهد. در بخشی از این توضیح آمده است:

«این مشکل تنها مادربردها را تحت تأثیر قرار میدهد و شامل لپتاپها، رایانههای رومیزی یا سایر دستگاهها نمیشود.»

این در حالی است که این اظهارنظر باعث ابهام شده، چراکه آسیبپذیریهای ذکرشده (CVE-2025-3462 و CVE-2025-3463) در واقع سیستمهایی را که DriverHub بر روی آنها نصب است ـ شامل لپتاپها و رایانههای دسکتاپ ـ نیز تحت تأثیر قرار میدهند.

با این حال، ASUS در بولتن امنیتی خود توضیح روشنتری ارائه داده و به کاربران توصیه کرده است که فوراً نرمافزار خود را بهروزرسانی کنند:

«این بهروزرسانی شامل اصلاحات امنیتی مهمی است و ASUS قویاً توصیه میکند که کاربران DriverHub را به آخرین نسخه بهروزرسانی کنند.»

بهروزرسانی جدید از طریق باز کردن نرمافزار ASUS DriverHub و کلیک روی گزینهی “Update Now” در دسترس است.

پژوهشگر (MrBruh) اعلام کرده است که با پایش گواهیهای صادرشده در سامانههای شفافیت گواهی (Certificate Transparency)، هیچ گواهی TLS دیگری با عبارت driverhub.asus.com پیدا نکرده، که این موضوع نشان میدهد احتمالاً این آسیبپذیری تاکنون بهصورت عملی مورد سوءاستفاده قرار نگرفته است.

در پایان، اگر کاربران نسبت به اجرای خودکار یک سرویس پسزمینه که تنها با مراجعه به یک وبسایت ممکن است فایلهای خطرناک دانلود کند احساس نگرانی دارند، میتوانند DriverHub را از طریق تنظیمات BIOS غیرفعال کنند.