بدافزارهای جاسوسی اندروید، خود را بهجای Signal و ToTok معرفی میکنند

دو کمپین جدید spyware که محققان آنها را ProSpy و ToSpy نامیدهاند، کاربران اندروید را با ارتقاءها یا پلاگینهای جعلی برای اپلیکیشنهای پیامرسان Signal و ToTok فریب دادهاند تا دادههای حساس آنها را سرقت کنند.

برای اینکه فایلهای مخرب مشروع بهنظر برسند، عامل تهدید (threat actor) آنها را از طریق وبسایتهایی توزیع کرده که خود را جایگزین این دو پلتفرم ارتباطی جا زدهاند.

Signal یک پیامرسان محبوب با رمزنگاری end-to-end است که بیش از ۱۰۰ میلیون بار در Google Play دانلود شده است.

ToTok توسط شرکت هوش مصنوعی G42 مستقر در امارات توسعه داده شده و در سال ۲۰۱۹ پس از اتهام جاسوسی برای دولت امارات، از فروشگاههای اپل و گوگل حذف شد.

در حال حاضر، ToTok از وبسایت رسمی و فروشگاههای اپلیکیشن شخص ثالث قابل دانلود است.

پنهانکاری و ماندگاری

محققان شرکت امنیت سایبری ESET کمپین ProSpy را در ژوئن کشف کردند، اما معتقدند که این فعالیت حداقل از سال ۲۰۲۴ آغاز شده است. بر اساس تحلیل آنها، کمپینهای مخرب کاربران در امارات متحده عربی را هدف قرار دادهاند.

در طول تحقیقات، آنها «دو خانواده spyware که قبلاً مستندسازی نشده بودند» را کشف کردند که خود را بهعنوان یک Signal Encryption Plugin و نسخه Pro از اپلیکیشن ToTok معرفی کردهاند، در حالی که هیچکدام از این موارد وجود خارجی ندارند.

اپراتور کمپین spyware فایلهای APK مخرب را از طریق صفحات وبی توزیع کرده است که وبسایت رسمی Signal (مانند:

https://signal.ct[.]ws و https://encryption-plug-in-signal.com-ae[.]net/) و فروشگاه Samsung Galaxy Store (مانند:

store.latestversion[.]ai و https://store.appupdate[.]ai) را جعل کردهاند.

BleepingComputer تلاش کرد به وبسایتهای جعلی دسترسی پیدا کند؛ اما بیشتر آنها آفلاین بودند و یکی به وبسایت رسمی ToTok هدایت شد.

هنگام اجرا، نمونههای malware ProSpy درخواست دسترسی به contact list، SMS و files را میدهند که مجوزهای معمول برای اپلیکیشنهای messenger هستند.

وقتی روی دستگاه فعال شد، malware دادههای زیر را exfiltrates میکند:

- اطلاعات دستگاه (hardware، operating system، IP address)

- متون ذخیرهشده SMS، فهرست مخاطبین

- فایلها (audio، documents، images، videos)

- فایلهای پشتیبان ToTok

- فهرست برنامههای نصبشده

برای پنهان ماندن، Signal Encryption Plugin از آیکون و برچسب «Play Services» در صفحهٔ خانه استفاده میکند. علاوه بر این، هنگام ضربه زدن روی آیکون، صفحهٔ اطلاعات یک برنامهٔ legítimate Google Play Service باز میشود.

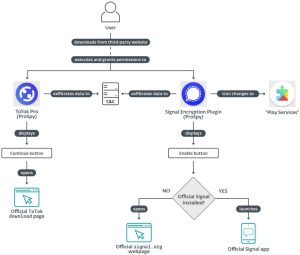

نمودار زیر نشان میدهد که یک ProSpy compromise چگونه رخ میدهد. عامل تهدید تلاش کرده است که با هدایت کاربر به official download site در صورتی که اپ legítimate روی دستگاه موجود نبود، از جلب توجه و شک کاربر جلوگیری کند.

کمپین ToSpy ممکن است در سال ۲۰۲۲ آغاز شده باشد.

بر اساس تحقیقات، کمپین ToSpy همچنان ادامه دارد، با توجه به وضعیت فعال زیرساخت command-and-control (C2).

ESET اشاره میکند که این فعالیت ممکن است به سال ۲۰۲۲ بازگردد، زیرا آنها چندین شاخص مرتبط با آن دوره یافتهاند: یک گواهی توسعهدهنده که در تاریخ ۲۴ می ۲۰۲۲ ایجاد شده، یک دامنه مورد استفاده برای توزیع و C2 که در تاریخ ۱۸ می همان سال ثبت شده، و نمونههایی که در تاریخ ۳۰ ژوئن در پلتفرم اسکن VirusTotal آپلود شدهاند.

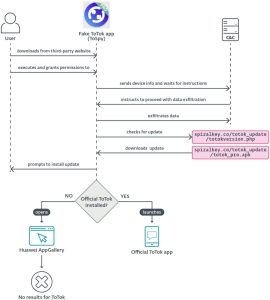

اپ ToTok جعلی که در این کمپین توزیع شده، از قربانیان میخواهد دسترسی به contact و storage را اعطا کنند و دادههای مرتبط را جمعآوری میکند — با تمرکز بر اسناد، تصاویر، ویدئو و فایلهای پشتیبان چت ToTok (.ttkmbackup).

گزارش ESET اشاره میکند که همهٔ دادههای exfiltrated ابتدا با استفاده از الگوریتم رمزنگاری متقارن AES در حالت CBC رمزنگاری میشوند.

برای پنهانکاری، ToSpy در صورتی که روی دستگاه موجود باشد، هنگام باز شدن اپ واقعی ToTok را اجرا میکند.

اگر اپ موجود نباشد، malware تلاش میکند Huawei AppGallery را (یا اپ legítimate آن یا مرورگر وب پیشفرض) باز کند تا کاربر بتواند اپ رسمی ToTok را دریافت کند.

هر دو خانوادهٔ spyware از سه مکانیزم persistence روی دستگاههای آلوده استفاده میکنند:

- سوءاستفاده از ‘AlarmManager’ در Android system API برای راهاندازی مجدد خودکار در صورت خاتمه یافتن.

- استفاده از foreground service با persistent notifications تا سیستم آن را بهعنوان یک فرآیند با اولویت بالا شناسایی کند.

- ثبتنام برای دریافت BOOT_COMPLETED broadcast events تا بتواند پس از راهاندازی مجدد دستگاه بدون دخالت کاربر، spyware را راهاندازی کند.

ESET فهرست کاملی از indicators of compromise (IoCs) مرتبط با کمپینهای ProSpy و ToSpy منتشر کرده است، اما انتساب عامل تهدید هنوز قطعی نیست.

به کاربران اندروید توصیه میشود اپلیکیشنها را تنها از مخازن رسمی یا معتبر یا مستقیماً از وبسایت ناشر دانلود کنند. همچنین باید سرویس Play Protect را روی دستگاه خود فعال نگه دارند تا تهدیدات شناختهشده را غیرفعال کند.