سرویس Phishing جدید به نام Rockstar 2FA، حسابهای Microsoft 365 را هدف قرار میدهد.

یک پلتفرم جدید به نام Rockstar 2FA که به عنوان یک سرویس فیشینگ (PhaaS: Phishing-as-a-Service) عمل میکند، ظهور کرده است و حملات (Adversary-in-the-Middle: AiTM) را در مقیاس بزرگ برای سرقت اطلاعات کاربری Microsoft 365 تسهیل میکند.

مشابه سایر پلتفرمهای مهاجم در میان (AiTM)، پلتفرم Rockstar 2FA به مهاجمان این امکان را میدهد که با رهگیری کوکیهای جلسهی معتبر، از سیستمهای امنیتی احراز هویت چندمرحلهای (MFA) عبور کرده و به حسابهای هدف دسترسی پیدا کنند.

این حملات با هدایت قربانیان به یک صفحه ورود جعلی که شبیه Microsoft 365 طراحی شده است و فریب آنها برای وارد کردن اطلاعات کاربریشان (نام کاربری و رمز عبور) عمل میکنند.

سرور AiTM به عنوان یک واسطه عمل کرده و اطلاعات کاربری واردشده را به سرویس قانونی مایکروسافت ارسال میکند تا فرآیند احراز هویت تکمیل شود و سپس کوکی جلسهای که به مرورگر قربانی فرستاده میشود را رهگیری میکند.

این کوکی میتواند توسط مهاجمان برای دسترسی مستقیم به حساب قربانی استفاده شود، حتی اگر آن حساب با احراز هویت چندمرحلهای (MFA) محافظت شده باشد، و مهاجم دیگر نیازی به اطلاعات کاربری (نام کاربری و رمز عبور) نخواهد داشت.

شروع به کار یا گسترش پلتفرم Rockstar 2FA

بر اساس گزارش Trustwave، Rockstar 2FA در واقع نسخه بهروزرسانیشده از کیتهای فیشینگ DadSec و Phoenix است که به ترتیب در اوایل و اواخر سال ۲۰۲۳ مورد توجه قرار گرفتند.

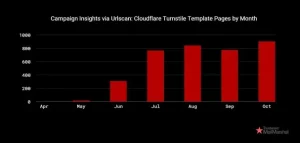

پژوهشگران میگویند که Rockstar 2FA از آگوست ۲۰۲۴ محبوبیت قابلتوجهی در جامعه جرایم سایبری پیدا کرده است و با قیمت ۲۰۰ دلار برای دو هفته یا ۱۸۰ دلار برای تمدید دسترسی به API به فروش میرسد.

این سرویس در تلگرام و سایر مکانها تبلیغ میشود و به داشتن فهرستی بلند از قابلیتها افتخار میکند، از جمله:

- پشتیبانی از Microsoft 365، Hotmail، Godaddy و احراز هویت یکپارچه (SSO)

- تغییر تصادفی کد منبع و لینکها برای جلوگیری از شناسایی

- ادغام با Cloudflare Turnstile Captcha برای غربالگری قربانیان

- اتچمنتها و لینکهای کاملاً غیرقابل شناسایی (FUD) به صورت خودکار

- پنل مدیریت ساده با لاگهای زمان واقعی و گزینههای پشتیبانگیری

- صفحات ورود با تمهای مختلف و برندینگ خودکار (لوگو، پسزمینه)

این سرویس از ماه مه ۲۰۲۴ بیش از ۵۰۰۰ دامنه فیشینگ راهاندازی کرده است و به اجرای عملیاتهای مختلف فیشینگ کمک کرده است.

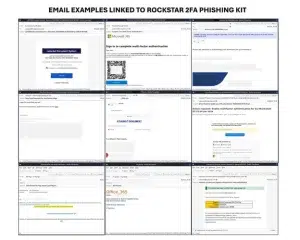

پژوهشگران میگویند که کمپینهای فیشینگ مرتبطی که مشاهده کردهاند، از پلتفرمهای بازاریابی ایمیلی قانونی یا حسابهای مخدوششده برای ارسال پیامهای مخرب به قربانیان سوءاستفاده میکنند.

پیامها از انواع مختلف طعمهها استفاده میکنند، از جمله اطلاعیههای اشتراکگذاری مستندات، اعلانهای بخش فناوری اطلاعات (IT)، هشدارهای بازنشانی رمز عبور و پیامهای مرتبط با حقوق و دستمزد.

Trustwave میگوید که این پیامها از مجموعهای از روشهای جلوگیری از مسدودسازی استفاده میکنند، از جمله کدهای QR، گنجاندن لینکهایی از خدمات معتبر کوتاهسازی لینک، و پیوستهای PDF.

یک چالش Cloudflare Turnstile برای فیلتر کردن رباتها استفاده میشود، در حالی که حمله احتمالاً شامل بررسیهای IP نیز میشود، پیش از اینکه هدفهای معتبر به یک صفحه فیشینگ ورود به Microsoft 365 هدایت شوند.

اگر بازدیدکننده به عنوان ربات، پژوهشگر امنیتی، یا هدف خارج از محدوده به طور کلی شناخته شود، به جای آن به یک صفحه فریبآمیز با تم ماشین هدایت میشود که بیضرر است.

جاوااسکریپت موجود در صفحه مقصد رمزگشایی کرده و صفحه فیشینگ یا صفحه فریبآمیز با تم ماشین را بر اساس ارزیابی سرور AiTM از بازدیدکننده بازیابی میکند.

ظهور و گسترش Rockstar 2FA نشاندهنده پافشاری اپراتورهای فیشینگ است، که با وجود عملیاتهای گسترده نیروهای انتظامی که اخیراً یکی از بزرگترین پلتفرمهای PhaaS را از بین برده و اپراتورهای آن را دستگیر کردهاند، همچنان به ارائه خدمات غیرقانونی خود ادامه میدهند.

تا زمانی که این ابزارهای تجاری با هزینه پایین برای مجرمان سایبری قابل دسترسی باشند، خطر عملیاتهای فیشینگ مؤثر و در مقیاس وسیع همچنان قابل توجه خواهد بود.