خبرنگار BBC هدف تماس گروه باجافزاری برای همکاری در هک یک شرکت رسانهای قرار گرفت

بازیگران تهدید که خود را نمایندگان باند باجافزاری Medusa معرفی کردهاند، تلاش کردند یک خبرنگار BBC را با پیشنهاد پرداخت مبالغ قابلتوجه، به یک insider threat تبدیل کنند.

Joe Tidy، خبرنگار امنیت سایبری BBC، در گزارشی افشا کرد که مهاجمان قصد داشتند از لپتاپ او برای نفوذ به شبکهٔ این رسانهٔ خدمات عمومی بریتانیا استفاده کرده و سپس درخواست باج کنند.

بر اساس این گزارش، در صورت دسترسی به سیستمهای داخلی BBC، مهاجم برنامه داشت دادههای حساس را سرقت کرده و سازمان را تحت فشار برای پرداخت باج قرار دهد. طبق پیشنهاد مطرحشده، دستکم ۱۵٪ از مبلغ پرداختی باج به Tidy بابت فراهمکردن دسترسی اولیه تعلق میگرفت.

Tidy اعلام کرد که در ماه ژوئیه از طریق Signal توسط یک مجرم سایبری با نام “Syndicate” (Syn) مورد تماس قرار گرفته است. این فرد در ابتدا ۱۵٪ از مبلغ باج پرداختی را در صورت همکاری پیشنهاد داد تا Medusa به سیستمهای BBC دسترسی یابد.

در ادامه، Syn برای ترغیب بیشتر پیشنهاد خود را با ۱۰٪ اضافه تقویت کرد و اظهار داشت که «تیم آنها میتواند در صورت موفقیت در نفوذ به این شرکت، باجی در مقیاس دهها میلیون دلار مطالبه کند.»

او در تلاشهای بعدی برای جلب همکاری Tidy حتی مطرح کرد که چنین موفقیتی میتواند باعث شود خبرنگار دیگر نیازی به کار کردن نداشته باشد و تنها از سهم باج زندگی کند.

عملیات باجافزاری Medusa نخستینبار در ژانویهٔ ۲۰۲۱ ظهور کرد و با حملات double-extortion شهرت یافت. این گروه در سال ۲۰۲۳ یک پورتال اختصاصی برای اخاذی راهاندازی کرد.

در ماه مارس، CISA گزارشی دربارهٔ Medusa منتشر کرد و این باند را مسئول بیش از ۳۰۰ حمله علیه سازمانهای زیرساخت حیاتی در ایالات متحده دانست. به گفتهٔ این نهاد، هستهٔ اصلی Medusa از طریق انجمنهای جرایم سایبری و darknet marketplaceها، initial access brokerها را به خدمت میگیرد و تمرکز اصلی آنها بر مرحلهٔ پس از نفوذ است.

Tidy گزارش میدهد که نمایندهٔ منتسب به این باند باجافزاری، در صورت همکاری، وعدهٔ ناشناسماندن داده و برای اثبات ادعای خود به چندین نمونهٔ خبری گذشته اشاره کرده است که به گفتهٔ او، حاصل همکاری یک rogue insider بوده که دسترسی آسان به شبکهٔ هدف را برای Medusa فراهم کرده است.

کارکنان کمدرآمد، ناراضی یا فاقد اصول اخلاقی در برخی موارد تنها در برابر دریافت چند صد دلار، میلیونها دلار خسارت به سازمانها وارد کردهاند؛ موضوعی که برخی بازیگران تهدید بر آن حساب باز میکنند. باندهای باجافزاری مانند LockBit نیز سالهاست که در حال بررسی ظرفیت کارکنان خائن برای فروش دسترسیهای داخلی هستند.

Syn حتی برای متقاعد کردن خبرنگار پیشنهاد کرد پیش از شروع هرگونه نفوذ، معادل ۰٫۵ BTC (بیش از ۵۵٬۰۰۰ دلار در آن زمان) بهعنوان escrow در یک انجمن هکری قرار دهد.

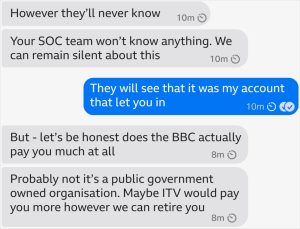

Syn در پیام خود از طریق Signal به Tidy گفت:

«ما بلوف نمیزنیم یا شوخی نمیکنیم – هدف رسانهای نداریم، تنها برای پول هستیم و یکی از مدیران اصلی ما خواست تا با شما تماس بگیرم.»

Tidy که خبرنگار حوزهٔ امنیت سایبری است، بر این باور است که مهاجمان احتمالاً او را با یکی از کارکنان بخش امنیت سایبری BBC با دسترسی سطح بالا اشتباه گرفتهاند.

Syn از او خواست یک script اجرا کند، اما زمانی که Tidy تعلل کرد، تلفن او با حجم زیادی از درخواستهای two-factor authentication بمباران شد. این تاکتیک که به نامهای MFA bombing، MFA fatigue یا MFA spam شناخته میشود، شامل تلاشهای خودکار برای ورود با اعتبارنامهٔ قربانی است تا موجی از درخواستهای احراز هویت ایجاد شود و در نهایت قربانی تسلیم شده و ورود را تأیید کند.

با این حال، Tidy تسلیم نشد و موضوع را به تیم information security BBC گزارش داد. بهعنوان اقدام احتیاطی، دسترسی او به زیرساختهای سازمان بهطور کامل قطع شد.

در پیامی بعدی، نمایندهٔ منتسب به Medusa بابت درخواستهای ورود عذرخواهی کرده و اعلام کرد پیشنهاد همچنان تا چند روز معتبر است. اما پس از بیپاسخماندن پیامها، مهاجم حساب Signal خود را حذف کرد.