هکرها از یک تست کدنویسی جعلی مربوط به Password Manager برای هک کردن توسعهدهندگان پایتون استفاده کردند.

اعضای گروه هکری کره شمالی به نام لازاروس با وانمود کردن به اینکه استخدامکننده هستند، توسعهدهندگان پایتون را با پروژههای آزمون کدنویسی برای مدیریت رمز عبور که شامل بدافزار است، فریب میدهند.

این حملات بخشی از کمپین «VMConnect» هستند که اولین بار در آگوست ۲۰۲۳ شناسایی شد. در این کمپین، بازیگران تهدیدکننده (هکرها) توسعهدهندگان نرمافزار را هدف قرار دادند و بستههای پایتون آلوده به بدافزار را روی مخزن PyPI (مخزن عمومی برای بستههای پایتون) آپلود کردند.

طبق گزارشی از شرکت ReversingLabs، که بیش از یک سال است این کمپین را دنبال میکند، هکرهای لازاروس پروژههای کدنویسی مخرب را در GitHub میزبانی میکنند، جایی که قربانیان فایلهای README را پیدا میکنند که شامل دستورالعملهایی برای تکمیل آزمون است.

دستورالعملها طوری نوشته شدهاند که قربانی فکر کند همه چیز قانونی و حرفهای است و به دلیل فوریتی که احساس میکند، سریعاً عمل کند و در نتیجه به دام بیفتد.

شرکت ReversingLabs متوجه شده است که هکرهای کره شمالی خود را به جای بانکهای بزرگ آمریکایی مانند Capital One جا میزنند تا افراد جویای کار را جذب کنند و احتمالاً بستههای شغلی جذابی به آنها پیشنهاد میدهند.

شواهد بیشتری که از یکی از قربانیان به دست آمده، نشان میدهد که گروه لازاروس به طور فعال با اهداف خود از طریق لینکدین ارتباط برقرار میکند. این روش یک تاکتیک شناختهشده برای این گروه است.

باگ را پیدا کنید

هکرها از افراد میخواهند باگ یک برنامه را پیدا کرده و آن را رفع کنند و با ارسال اسکرینشات، کار خود را تأیید کنند، اما در واقع این یک روش فریب است.

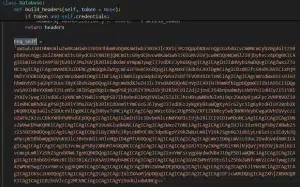

فایل README پروژه به قربانی دستور میدهد که ابتدا برنامه مخرب مدیریت رمز عبور (‘PasswordManager.py’) را روی سیستم خود اجرا کند و سپس شروع به جستجو و رفع خطاها کند.

فایل آلوده باعث میشود که یک ماژول پنهان و مبهمشده با استفاده از base64 میشود که در فایلهای __init__.py کتابخانههای ‘pyperclip’ و ‘pyrebase’ پنهان شده است.

رشته مبهمشده (پنهانشده) یک دانلودر بدافزار است که به یک سرور فرمان و کنترل (C2) متصل میشود و منتظر دریافت دستورات میماند. همچنین، توانایی بارگیری و اجرای بارهای اضافی (payloads) را نیز دارد.

برای اطمینان از اینکه کاندیداها پروژهها را برای یافتن کدهای مخرب یا مبهمشده بررسی نکنند، فایل README از آنها میخواهد که کار را به سرعت تمام کنند: پنج دقیقه برای ساخت پروژه، ۱۵ دقیقه برای پیادهسازی اصلاحات، و ۱۰ دقیقه برای ارسال نتیجه نهایی.

اگرچه به نظر میرسد که پروژه برای نشان دادن مهارتهای توسعهدهنده طراحی شده، اما هدف واقعی این است که قربانی از انجام بررسیهای امنیتی لازم که میتواند کد مخرب را شناسایی کند، خودداری کند.

شرکت ReversingLabs شواهدی پیدا کرده است که نشان میدهد کمپین همچنان در تاریخ ۳۱ ژوئیه فعال بوده است و معتقدند که این کمپین همچنان در حال ادامه است.

توسعهدهندگان نرمافزار که دعوتنامههای استخدامی از کاربران در لینکدین یا دیگر جاها دریافت میکنند باید نسبت به احتمال فریب و تقلب محتاط باشند و در نظر داشته باشند که پروفایلهایی که با آنها تماس میگیرند ممکن است جعلی باشند.

قبل از شروع به کار بر روی پروژهای که از شما خواسته شده، باید مطمئن شوید که طرف مقابل و شرکت واقعی هستند و واقعاً در حال استخدام افراد هستند تا از احتمال فریب و تقلب جلوگیری کنید.

باید به دقت کدی که دریافت کردهاید را بررسی کنید و آن را فقط در محیطهای امن اجرا کنید تا از آسیبهای احتمالی جلوگیری شود.