بستههای مخرب RubyGems با جعل نام Fastlane اقدام به سرقت دادههای Telegram API میکنند.

دو بسته مخرب RubyGems که خود را بهعنوان افزونههای محبوب Fastlane CI/CD جا زدهاند، درخواستهای Telegram API را به سرورهای تحت کنترل مهاجم هدایت میکنند تا دادهها را رهگیری و سرقت کنند.

RubyGems مدیر بسته رسمی برای زبان برنامهنویسی Ruby است و برای توزیع، نصب و مدیریت کتابخانههای Ruby (gems) استفاده میشود؛ مشابه npm برای JavaScript و PyPI برای Python.

این بستهها دادههای حساس از جمله شناسههای چت، محتوای پیامها، فایلهای ضمیمه، اطلاعات احراز هویت پروکسی، و حتی bot tokenهایی که میتوانند برای ربودن Telegram botها استفاده شوند را رهگیری میکنند.

این حمله زنجیره تأمین توسط پژوهشگران Socket کشف شد که با ارائه گزارشی جامعه توسعهدهندگان Ruby را نسبت به این تهدید هشدار دادند.

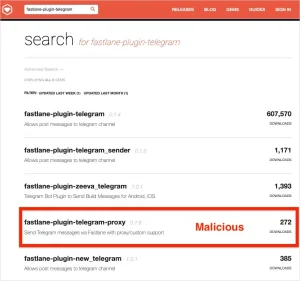

دو بستهای که با خطای تایپی (typosquatting) نام Fastlane را جعل کردهاند، همچنان روی RubyGems فعال هستند با مشخصات زیر:

- fastlane-plugin-telegram-proxy: منتشر شده در ۳۰ می ۲۰۲۵، با ۲۸۷ بار دانلود

- fastlane-plugin-proxy_teleram: منتشر شده در ۲۴ می ۲۰۲۵، با ۱۳۳ بار دانلود

مسیر سریع بهسوی سرقت داده

Fastlane یک افزونه متنباز معتبر است که بهعنوان ابزار اتوماسیون برای توسعهدهندگان اپلیکیشنهای موبایل عمل میکند و وظایفی مانند امضای کد، ساخت نسخهها، انتشار در فروشگاه اپلیکیشن، ارسال اعلان، و مدیریت metadata را انجام میدهد.

افزونهی fastlane-plugin-telegram یک افزونه معتبر است که به Fastlane اجازه میدهد اعلانها را از طریق Telegram bot به یک کانال مشخص ارسال کند.

این قابلیت برای توسعهدهندگانی مفید است که نیاز به دریافت بهروزرسانیهای لحظهای از روندهای CI/CD در محیط Telegram دارند و میخواهند بدون مراجعه به داشبورد، رخدادهای کلیدی را پیگیری کنند.

جمهای مخرب کشفشده توسط Socket تقریباً با افزونه معتبر یکسان هستند؛ شامل همان API عمومی، فایل readme، مستندات و عملکرد اصلی.

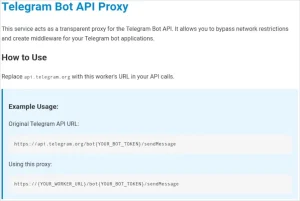

اما تفاوت کلیدی آنها، جایگزینی نشانی واقعی Telegram API endpoint (https://api.telegram.org/) با یک نقطه پایانی تحت کنترل مهاجم (rough-breeze-0c37[.]buidanhnam95[.]workers[.]dev) است که دادههای حساس را رهگیری (و بهاحتمال زیاد ذخیره) میکند.

دادههای سرقتشده شامل bot token، اطلاعات پیام، فایلهای بارگذاریشده و اطلاعات احراز هویت پروکسی (در صورت تنظیم) است.

مهاجم با توجه به ماندگاری Telegram bot tokenها که تا زمان لغو دستی اعتبار دارند، فرصت زیادی برای بهرهبرداری و ماندگاری در سیستم دارد.

Socket اشاره میکند که صفحات معرفی این gems اعلام کردهاند پروکسی «توکنهای بات را ذخیره یا تغییر نمیدهد»، اما هیچ راهی برای تأیید صحت این ادعا وجود ندارد.

«اسکریپتهای Cloudflare Worker بهصورت عمومی قابل مشاهده نیستند و عامل تهدید میتواند بهطور کامل دادههای در حال انتقال را ثبت، بررسی یا تغییر دهد.» – Socket

«استفاده از این پروکسی همراه با typosquatting یک افزونه معتبر Fastlane، نشاندهندهی قصد روشن برای استخراج توکنها و دادههای پیام تحت پوشش عملکرد معمول CI است.»

«علاوهبراین، عامل تهدید کد منبع Worker را منتشر نکرده و اجرای آن کاملاً شفاف نیست.»

توسعهدهندگانی که این دو gem مخرب را نصب کردهاند باید فوراً آنها را حذف و تمامی فایلهای binary موبایلی که پس از نصب ایجاد شدهاند را مجدداً بسازند. همچنین، تمام bot tokenهایی که با Fastlane استفاده شدهاند باید بهعنوان توکنهای در معرض خطر، چرخش یابند.

Socket همچنین پیشنهاد میکند ترافیک به دامنه *.workers[.]dev در صورت عدم نیاز مشخص، مسدود شود.