بدافزار اندرویدی Anatsa با نفوذ به Google Play، بانکهای ایالات متحده را هدف قرار میدهد

بدافزار بانکی Anatsa بار دیگر از طریق اپلیکیشنی با ظاهر یک PDF Viewer و با بیش از ۵۰٬۰۰۰ نصب، به Google Play نفوذ کرده است.

این بدافزار بلافاصله پس از نصب اپلیکیشن روی دستگاه فعال میشود و فعالیت کاربران را هنگام اجرای اپلیکیشنهای بانکی آمریکای شمالی ردیابی میکند. سپس با نمایش یک overlay، امکان دسترسی به حساب کاربری، ثبت کلیدهای فشردهشده (keylogging) یا حتی اجرای خودکار تراکنشها را برای مهاجم فراهم میسازد.

بر اساس گزارش Threat Fabric که این کمپین جدید را شناسایی و به گوگل اطلاع داده، Anatsa هنگام باز کردن اپلیکیشنهای بانکی هدف، پیامی جعلی به کاربر نمایش میدهد که محتوای آن اعلام «نگهداری برنامهریزیشده سامانه بانکی» است.

این اعلان جعلی بهصورت لایهای روی رابط کاربری اپلیکیشن بانکی ظاهر شده و باعث میشود فعالیت بدافزار در پسزمینه پنهان بماند. همچنین، این کار مانع از آن میشود که کاربر بتواند با بانک خود تماس بگیرد یا تراکنشهای غیرمجاز را بررسی کند.

Threat Fabric طی سالهای گذشته چندین مورد نفوذ بدافزار Anatsa به Google Play را شناسایی کرده است؛ بدافزارهایی که اغلب در قالب ابزارهای جعلی یا دستکاریشدهی بهرهوری (productivity) و ابزارهای کاربردی (utility) منتشر میشوند.

در برخی کمپینهای پیشین:

- کمپین نوامبر ۲۰۲۱ به ۳۰۰٬۰۰۰ نصب دست یافت

- کمپین ژوئن ۲۰۲۳ با ۳۰٬۰۰۰ نصب گزارش شد

- کمپین فوریه ۲۰۲۴ با ۱۵۰٬۰۰۰ نصب شناسایی گردید

در ماه مه ۲۰۲۴، شرکت امنیت موبایل Zscaler اعلام کرد که Anatsa بار دیگر به فروشگاه رسمی اندروید نفوذ کرده و این بار از طریق دو اپلیکیشن با ظاهر PDF Reader و QR Reader که مجموعاً ۷۰٬۰۰۰ بار دانلود شدهاند، فعالیت کرده است.

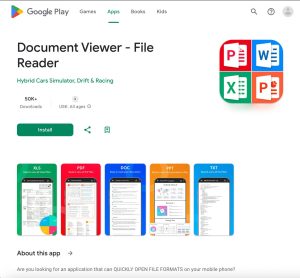

اپلیکیشن آلودهای که Threat Fabric در آخرین مورد کشف کرده با نام Document Viewer – File Reader و با شناسه توسعهدهنده:

Hybrid Cars Simulator, Drift & Racing در Google Play منتشر شده بود.

پژوهشگران گزارش دادهاند که اپلیکیشن مذکور از همان تاکتیک پنهانکارانهای استفاده میکند که پیشتر نیز توسط گردانندگان Anatsa مشاهده شده بود:

در این روش، اپلیکیشن تا زمانی که به تعداد قابلتوجهی نصب برسد، بدون کد مخرب باقی میماند.

پس از افزایش محبوبیت، مهاجمان از طریق یک بهروزرسانی، کد مخرب را وارد اپلیکیشن کرده و payload بدافزار Anatsa را از یک سرور راهدور دریافت کرده و بهعنوان اپلیکیشنی جداگانه نصب میکنند.

در ادامه، Anatsa به سرور فرمان و کنترل (Command-and-Control / C2) متصل شده و فهرستی از اپلیکیشنهای هدف را دریافت میکند تا در دستگاه آلوده آنها را رصد کند.

اپلیکیشن آلوده در بازهی زمانی ۲۴ تا ۳۰ ژوئن اقدام به تحویل تروجان کرده، یعنی شش هفته پس از انتشار اولیه در Google Play.

گوگل از آن زمان این اپلیکیشن مخرب را از فروشگاه حذف کرده است.

اگر این اپلیکیشن روی دستگاه شما نصب شده است، توصیه میشود فوراً آن را حذف کرده، با استفاده از Google Play Protect یک اسکن کامل از سیستم انجام دهید و همچنین اعتبارنامههای (credentials) حساب بانکی خود را تغییر دهید.

با توجه به اینکه Anatsa هر از چندگاهی موفق به نفوذ مجدد به Google Play میشود، کاربران باید تنها به اپلیکیشنهای منتشرشده توسط توسعهدهندگان معتبر اعتماد کرده، نظرات کاربران را بررسی کرده، به مجوزهای درخواستی دقت داشته باشند و تعداد اپلیکیشنهای نصبشده روی دستگاه را به حداقل ممکن کاهش دهند.

بهروزرسانی ۲۰۲۵/۰۷/۰۸ – اظهارنظر رسمی گوگل:

«تمام اپلیکیشنهای مخرب شناساییشده از Google Play حذف شدهاند. کاربران بهصورت خودکار توسط Google Play Protect محافظت میشوند؛ سیستمی که میتواند درباره اپلیکیشنهایی با رفتار مخرب هشدار داده یا از نصب آنها روی دستگاههای دارای خدمات Google Play جلوگیری کند.»

— سخنگوی Google