سرقت حسابهای Discord با استفاده از بدافزار RedTiger-based Infostealer

مهاجمان از ابزار متنباز red-team با نام RedTiger برای ساخت یک infostealer استفاده میکنند که دادههای حسابهای Discord و اطلاعات پرداخت را جمعآوری میکند.

این بدافزار همچنین قادر است اعتبارنامههای ذخیرهشده در مرورگر، دادههای کیفپولهای رمزنگاریشده و حسابهای بازی را سرقت کند.

RedTiger یک مجموعهٔ تست نفوذ مبتنی بر Python برای Windows و Linux است که گزینههایی برای اسکن شبکهها و کرک رمزهای عبور، ابزارهای مرتبط با OSINT، ابزارهای متمرکز بر Discord و همچنین یک سازندهٔ بدافزار را در خود جای داده است.

اگر مایل باشید، میتوانم همین متن را به صورت یک خبر کاملتر با مقدمه، جزئیات فنی دربارهٔ روش کار بدافزار و توصیههای امنیتی برای کاربران و مدیران منتشرکننده تهیه کنم.

اجزاء infostealer در RedTiger قابلیتهای استانداردی را ارائه میدهد از جمله جمعآوری اطلاعات سیستم، کوکیها و رمزعبورهای ذخیرهشده در مرورگر، فایلهای کیفپولِ رمزنگاری، فایلهای بازی و دادههای مرتبط با Roblox و Discord. این بدافزار همچنین میتواند عکسهای وبکم و اسکرینشاتهایی از صفحهٔ قربانی را ثبت کند.

گرچه پروژه عملکردهای خطرناک خود را در صفحهٔ GitHub با عبارت «legal use only» (فقط استفادهٔ قانونی) علامتگذاری کرده است، توزیع رایگان و بدون قیدوشرط آن و همچنین فقدان هرگونه سازوکار حفاظتی، امکان سوءاستفادهٔ آسان را فراهم میآورد.

براساس گزارشی از Netskope، عاملان تهدید اکنون از مولفهٔ info-stealer در RedTiger سوءاستفاده میکنند و عمدتاً کاربرانِ دارای حساب Discord در فرانسه را هدف قرار میدهند.

مهاجمان کد RedTiger را با استفاده از PyInstaller ترجمه کرده و به باینریهای قابلاجرای مستقل تبدیل کردهاند و این فایلها را با نامهایی مرتبط با بازی یا Discord پوششدهی کردهاند.

پس از نصب info-stealer روی دستگاه قربانی، این بدافزار بهدنبال فایلهای پایگاهدادهٔ مرتبط با Discord و مرورگر میگردد. سپس از طریق الگوهای تطبیقی (regex) توکنهای ساده و رمزگذاریشده را استخراج، اعتبارسنجی میکند و اطلاعات پروفایل، ایمیل، وضعیت احراز هویت چندعاملی و اطلاعات اشتراک را بازیابی مینماید.

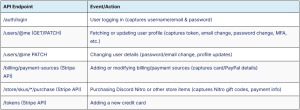

در گام بعد، بدافزار کد JavaScript سفارشی را در فایل Discord’s index.js تزریق میکند تا فراخوانیهای API را رهگیری کند و رویدادهایی مانند تلاشهای ورود، خریدها یا حتی تغییر رمزعبور را capture نماید. همچنین اطلاعات پرداخت ذخیرهشده در Discord (از جمله PayPal و کارتهای اعتباری) را استخراج میکند.

از طریق مرورگرهای وبِ قربانی، RedTiger رمزعبورهای ذخیرهشده، کوکیها، تاریخچه، اطلاعات کارتهای اعتباری و افزونههای مرورگر را جمعآوری میکند. این بدافزار همچنین اسکرینشاتهایی از دسکتاپ میگیرد و در سیستمفایل به دنبال فایلهای با پسوند .TXT، .SQL و .ZIP میگردد.

پس از گردآوری دادهها، بدافزار فایلها را آرشیو میکند و آنها را در سرویس ذخیرهسازی ابری GoFile — که آپلود ناشناس را میپذیرد — بارگذاری مینماید. لینک دانلود سپس همراه با متادیتای قربانی از طریق یک Discord webhook به مهاجم ارسال میشود.

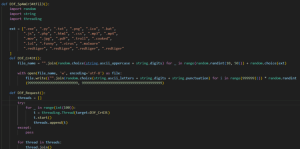

از نظر فرار از شناسایی، RedTiger تجهیزاتی قوی دارد: مکانیزمهای ضد-سَندباکس را شامل میشود و در صورت شناسایی دیباگرها خود را خاتمه میدهد. همچنین برای مختلسازیِ تحلیلهای دیجیتال، تا ۴۰۰ پردازه تولید کرده و حدود ۱۰۰ فایل تصادفی ایجاد میکند تا روند تحلیل عدلیاتی را دچار بارگذاری بیشازحد و اختلال سازد.

اگرچه Netskope روشهای توزیعِ صریحِ باینریهایِ مسلحشدهٔ RedTiger را منتشر نکرده است، روشهای متداول شامل کانالهای Discord، وبسایتهای دانلود نرمافزار مخرب، پستهای انجمنی، تبلیغات مخرب و ویدیوهای YouTube میشوند.

کاربران نباید فایلهای اجرایی یا ابزارهای مرتبط با بازی مانند مودها، «ترینرها» یا «بوسترها» را از منابع تأییدنشده دانلود کنند.

در صورت شک به نفوذ یا بهخطرافتادن حساب:

- توکنهای Discord را باطل کنید.

- رمزهای عبور را تغییر دهید.

- کلاینت دسکتاپ Discord را از وبسایت رسمی دوباره نصب نمایید.

- دادههای ذخیرهشده در مرورگرها را پاکسازی کنید.

- احراز هویت چندعاملی (MFA) را در همهٔ سرویسها فعال کنید.