امنیت اطلاعات

-

سوءاستفاده از تلگرام بهمنظور کنترل بدافزار ToxicEye

سوءاستفاده از تلگرام بهعنوان یک سیستم “Command-and-control” برای توزیع بدافزارها در سازمانها بهمنظور هدف قراردادن سیستمهای آنها برای دزدیدن اطلاعات و داراییهای حساسشان، توسط خلافکاران سایبری بهطور فزایندهای افزایش داشتهاست. به نقل از محققان گروه امنیتسایبری Check Point : “حتی زمانی که تلگرام بر روی سیستم نصب نشدهباشد یا مورد استفاده قرار نمیگیرد، باز هم این امکان را برای هکرها…

بیشتر بخوانید » -

وایرشارک چیست؟ نصب Wireshark در ویندوز

نرم افزار وایرشارک (wireshark) یک نرمافزار کنترل ترافیک شبکه است که در حوزههای مختلفی مثل امنیت و شبکه کاربرد دارد. وایرشارک برای موارد مختلفی مثل آموزش شبکه، تجزیه و تحلیل، توسعه پروتکل ارتباطی و عیبیابی شبکه استفاده میشود. وایرشارک روی پلتفرمهای مختلفی ازجمله windows، linux، xos و unix اجرا میشود. این نرمافزار بهصورت متنباز و رایگان در دسترس است. در…

بیشتر بخوانید » -

اکسپلویت آسیبپذیری زیرودی Pulse Secure توسط APT چینی

بر اساس گزارشات هماهنگی که توسط FireEye و Pulse Secure منتشر شده، دو گروه هکری (حداقل یک گروه APT چینی) یک آسیبپذیری زیرودی (Zero-Day) جدید در تجهیزات Pulse Secure VPN را اکسپلویت کرده و از این طریق به شبکهی چندین پیمانکار وزارت دفاع آمریکا و سازمانهای دولتی در سراسر دنیا نفوذ کردهاند. در این بیانیه اعلام شده که یکی از…

بیشتر بخوانید » -

فایروال نسل بعدی (Next Generation Firewall) چیست؟

دستگاههای الکترونیکی آنلاین مثل کامپیوتر، تلفن همراه و… همیشه طعمه حملات هکرها هستند. هرچقدر امنیت آنها را بالا ببریم، بازهم نقطهای پیدا میشود که بدافزارها از طریق آن به شبکه ما نفوذ کنند. روشهای زیادی تا به امروز به وجود آمدهاند که از نفوذ هکرها جلوگیری کرده و امنیت شبکه را تضمین کنند. امکانات نسل جدید فایروالها (کلیک کنید) فایروال…

بیشتر بخوانید » -

انتشار کد اکسپلویت برای QNAP NAS

برای آسیبپذیری اجرای کد از راه دور (RCE) روی دستگاههای ذخیرهساز متصل به شبکهی QNAP که سیستم مدیریت ویدئوی Surveillance Station را اجرا میکنند، یک کد اکسپلویت PoC روی اینترنت منتشر شده است. این آسیبپذیری با شناسهی CVE-2020-2501، یک مشکل بافر اوورفلو است که در دستگاههای QNAP NAS وجود دارد که نسخههای ۵٫۱٫۵٫۴٫۲ و ۵٫۱٫۵٫۳٫۲ از Surveillance Station را اجرا…

بیشتر بخوانید » -

روش جدید اخاذی باندهای باجافزاری

در حال حاضر باندهای باجافزاری زیادی آزادانه فعالیت میکنند و از بین آنها، بزرگترین باندها در حال بهکارگیری روشهایی جدید برای تحت فشار قراردادن تعداد بیشتری از سازمانهای قربانی جهت پرداخت مبلغ باج درخواستی هستند. بر اساس گزارشی از KrebsonSecurity، عاملان گردانندهی باجافزار Clop این تاکتیکها را آغاز کردهاند، و این باند به طور مداوم قربانیان خود را مجبور میکند…

بیشتر بخوانید » -

باگ بانتی ۳۰۰ هزار دلاری برای اکسپلویتهای RCE وردپرس

شرکت Zerodium که در زمینهی خریدوفروش آسیبپذیریها و اکسپلویتهای زیرو-دی فعالیت میکند، مبالغ پرداختی خود در ازای اکسپلویتهای سیستم مدیریت محتوای وردپرس که بتوانند برای اجرای کد از راه دور (RCE) استفاده شوند، سهبرابر کرده است. بیشتر بخوانید: آسیبپذیری چیست؟ اکسپلویت چیست؟ دانلود مستند روزهای صفر زیرودیوم در توییتر خود نوشت که به مدت محدود، برای این نوع اکسپلویت مبلغ…

بیشتر بخوانید » -

رمزنگاری یا کریپتوگرافی چیست؟

جمله زیر را بخوانید! alsdkjli45135mjkob69*83#sbq این یک جملهی رمزنگاری شده بود. اطلاعات خود را پیش از افشا، رمزنگاری کنید! یکی از پرکاربردترین تکنولوژیها در دنیای امروز، رمزنگاری (Cryptography) است. همانطور که میدانید حفظ امنیت اطلاعات، در عملیاتهای نظامی، تجارت، سازمان و غیره جزو اولویتهای مهم بهحساب میآید. پایگاههای نظامی، شرکتها، سازمانها و غیره بهمنظور افزایش امنیت سیستم ذخیرهسازی اطلاعاتشان، میتوانند…

بیشتر بخوانید » -

حمله گروه APT چینی به تاسیسات نظامی و دولتی ویتنام

گروهی از هکرهای وابسته به چین با نام LuckyMouse که با نامهای دیگری همچون Cycldek, Goblin Panda, APT27و … نیز شناخته میشوند، سازمانهای نظامی و دولتی ویتنام را مورد حملات فیشینگ هدفمند (Spear-phishing) قرار دادند. مهاجمان این حملات را از حدود سال ۲۰۱۳ با ارسال پیامهای spear-phishing و با هدف خرابکاری و به خطر انداختن روابط دیپلماتیک در جنوبشرق آسیا،…

بیشتر بخوانید » -

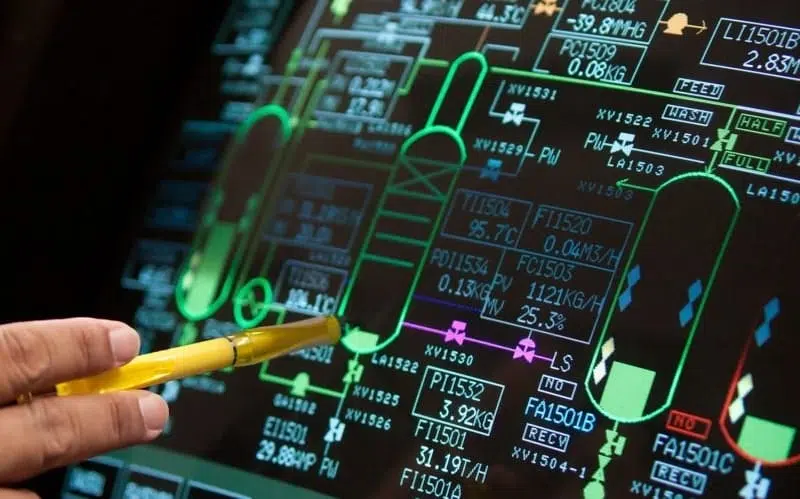

دستگاههای کنترل صنعتی، هدف سیلی از حملات در نیمه دوم ۲۰۲۰

شرکت امنیت سایبری کسپرسکی اخیرا گزارش چشمانداز تهدید سیستمهای کنترل صنعتی برای نیمهی دوم ۲۰۲۰ را منتشر کرده است؛ این گزارش بر اساس اطلاعات آماری جمعآوریشده توسط آنتیویروس غیرمتمرکز و گستردهی این شرکت، یعنی شبکهی امنیت کسپرسکی (Kaspersky Security Network: KSN) نوشته شده است. دادههایی که متخصصان و کارشناسان در این گزارش تحلیل کردهاند، از کامپیوترهای کنترل صنعتی (ICS) به…

بیشتر بخوانید »