سوءاستفاده هکرها از آسیبپذیری zero-day در Sitecore برای استقرار backdoor

هکرها از یک آسیبپذیری zero-day در استقرارهای قدیمی Sitecore سوءاستفاده کردهاند تا بدافزار شناسایی WeepSteel را مستقر کنند.

این نقص که با شناسه CVE-2025-53690 ردیابی میشود، یک آسیبپذیری ViewState deserialization است که به دلیل درج یک sample ASP.NET machine key در مستندات Sitecore پیش از سال ۲۰۱۷ ایجاد شده است. برخی مشتریان این کلید نمونه را در محیط production استفاده کردهاند و این موضوع به مهاجمان دارای آگاهی از کلید اجازه داده تا _VIEWSTATE payloadهای معتبر اما مخرب ایجاد کنند. این Payloadها سرور را فریب داده و باعث deserialization و اجرای آنها میشوند که در نهایت به Remote Code Execution (RCE) منجر خواهد شد.

این نقص یک اشکال در ASP.NET نیست، بلکه یک misconfiguration vulnerability ناشی از استفاده مجدد از کلیدهای مستندات عمومی است که هرگز برای محیط production طراحی نشده بودند.

فعالیتهای بهرهبرداری

پژوهشگران Mandiant که این فعالیت مخرب را در محیط واقعی شناسایی کردهاند، گزارش دادهاند که threat actors از این نقص در حملات چندمرحلهای استفاده میکنند.

مهاجمان با هدف قرار دادن مسیر ‘/sitecore/blocked.aspx’ که دارای فیلد ViewState بدون احراز هویت است، از CVE-2025-53690 برای دستیابی به RCE تحت حساب IIS NETWORK SERVICE استفاده میکنند.

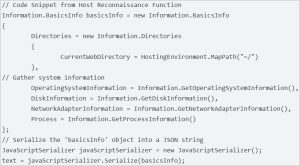

Payload مخرب آنها بدافزار WeepSteel است؛ یک reconnaissance backdoor که اطلاعات سیستم، پردازشها، دیسک و شبکه را جمعآوری کرده و خروجی را در قالب پاسخهای استاندارد ViewState پنهان میکند.

پژوهشگران Mandiant مشاهده کردهاند که در محیطهای آلوده، مهاجمان اقدام به اجرای دستورات شناسایی از جمله:

whoami، hostname، tasklist، ipconfig /all و netstat -ano کردهاند.

در مرحله بعدی حمله، هکرها ابزارهای زیر را مستقر کردهاند:

- Earthworm: یک ابزار network tunneling و reverse SOCKS proxy

- Dwagent: یک remote access tool (RAT)

- ۷-Zip: برای ایجاد archive از دادههای سرقتشده

پس از آن، مهاجمان با ایجاد حسابهای کاربری محلی مدیر (‘asp$’ و ‘sawadmin’)، استخراج اطلاعات احراز هویت از SAM و SYSTEM hives و تلاش برای token impersonation از طریق ابزار GoTokenTheft، دست به privilege escalation زدهاند.

برای تثبیت حضور خود (persistence) نیز اقدامات زیر انجام شده است:

- غیرفعالسازی password expiration برای حسابهای ایجادشده

- اعطای دسترسی RDP به این حسابها

- ثبت ابزار Dwagent به عنوان یک سرویس در سطح SYSTEM

کاهش ریسک CVE-2025-53690

آسیبپذیری CVE-2025-53690 بر محصولات Sitecore Experience Manager (XM)، Experience Platform (XP)، Experience Commerce (XC) و Managed Cloud تا نسخه ۹٫۰ تأثیر میگذارد؛ در صورتی که از sample ASP.NET machine key موجود در مستندات پیش از سال ۲۰۱۷ استفاده شده باشد.

محصولات XM Cloud، Content Hub، CDP، Personalize، OrderCloud، Storefront، Send، Discover، Search و Commerce Server تحت تأثیر این آسیبپذیری قرار ندارند.

شرکت Sitecore همزمان با گزارش Mandiant یک بولتن امنیتی منتشر کرده و هشدار داده است که استقرارهای چند-نمونهای (multi-instance deployments) با static machine keys نیز در معرض خطر هستند.

اقدامات توصیهشده برای مدیران آسیبپذیر

- جایگزینی فوری تمام مقادیر static <machineKey> در فایل web.config با کلیدهای جدید و منحصربهفرد

- اطمینان از رمزنگاری (encryption) عنصر <machineKey> در فایل web.config

- چرخش دورهای (rotation) کلیدهای static machine key به عنوان یک اقدام پیشگیرانه مداوم

اطلاعات تکمیلی درباره محافظت از ASP.NET machine keys در برابر دسترسی غیرمجاز از طریق مستندات رسمی قابل دسترسی است.