ادعای هکشدن آژانس تحقیقات هستهای کره جنوبی به دست APT متعلق به کره شمالی

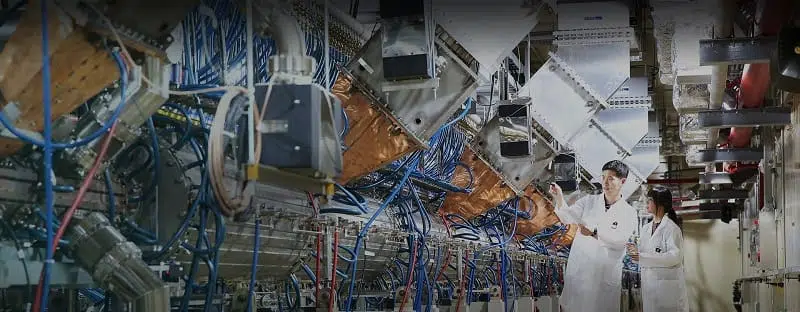

مقامات کره جنوبی روز جمعه مدعی شدهاند که گروه APT متعلق به کره شمالی به اسم Kimsuky به شبکهی داخلی آژانس KAERI (موسسه تحقیقات انرژی اتمی کره جنوبی) نفوذ کرده است. موسسه KAERI در شهر دائجون کره جنوبی، در سال 1959 به عنوان تنها موسسهی حرفهای و تحقیقاتمحور در حوزه انرژی هستهای در کره جنوبی افتتاح شد.

این نفوذ امنیتی، 14 می اتفاق افتاده و موسسهی قربانی روز 31 می متوجه آن شده و سپس حادثه را به دولت گزارش کرده و یک پروسهی تحقیقاتی را آغاز کرده است. تحقیقات روی این نفوذ نشان دادهاند که 13 آدرس اینترنتی در این حمله دخیل بودهاند که یکی از آنها منسوب به گروه APT به نام Kimsuky است. به گزارش رویترز:

«به گفتهی ها تائه-کئونگ، یکی از اعضای کمیتهی اطلاعات پارلمان کره، به نقل از تحلیلی از موسسه امنیت سایبری IssueMakersLab واقع در سئول، نفوذ به موسسه تحقیقات انرژی اتمی کره (KAERI) 14 می اتفاق افتاده و 13 آدرس اینترنتی در آن دخیل بودهاند که یکی از آنها منسوب به Kimsuky است.»

یکی از سخنگویان موسسه KAERI افشا کرده که عاملان تهدید یک آسیبپذیری در یک سرور VPN را اکسپلویت کردهاند و از این طریق توانستهاند به شبکهی موسسه دسترسی پیدا کنند. در بیانیهی منتشرشده توسط این آژانس تحقیقاتی آمده است:

«موسسه تحقیقات انرژی اتمی کره، تاریخچهی دسترسی به بعضی از سیستمها توسط عوامل خارجی ناشناخته از طریق آسیبپذیری VPN را بررسی کرده است. بر اساس این [بررسیها]، IP مهاجم بلاک شده است و آپدیت امنیتی سیستم VPN [نیز] اعمال شده است. در حال حاضر، موسسه تحقیقات انرژی اتمی مشغول تحقیق روی اهداف هک، میزان خسارت و غیره است. بیانیه [قبلی] مبنی بر این که «هیچ حادثه هکی رخ نداده است» یک اشتباه در پاسخ کارکنان سطح اداری بوده است، که در شرایطی رخ داده که طی تحقیقاتی که به خاطر احتمال وقوع جرم در جریان بود، هنوز هیچ خسارتی تایید نشده بود.»

به جامعه کارشناسان امنیت بپیوندید!

مقامات کره جنوبی افشا نکردند که سرویس VPN متعلق به کدام سرویسدهنده هدف عاملان تهدید قرار گرفته است. مجله The Record در این باره گفته است: «در اسنادی که امروز در نشست خبری KAERI به خبرگزاریهای کره جنوبی ارائه شده بود، اسم تامینکننده سرویس VPN حذف شده بود.»

گروه جاسوسی سایبری Kimsuky منسوب به کره شمالی ( که با نامهای Black Banshee، Thallium و Velvet Chollima هم شناخته میشود) اولین بار توسط یکی از محققان کسپرسکی در سال 2013 کشف شد. این گروه APT عمدتا مراکز علمی و سازمانهای مختلف در کره جنوبی را هدف قرار میدهد، البته قربانیان دیگری هم در ایالات متحده، اروپا و روسیه داشته است.

اوایل ماه جاری میلادی، محققان Malwarebytes گزارشی را درباره عملیاتهای Kimsuky منتشر کردند که دولت کره جنوبی را هدف قرار داده بودند. این عاملان تهدید منسوب به کره شمالی، مشغول انجام حملات spear-phishing هستند تا بتوانند حملات خود را با استفاده از بکدور AppleSeed به شبکههای اهداف خود انتقال دهد.

بر اساس دادههای جمعآوریشده توسط Malwarebytes، چند نمونه از اهداف مرتبط با دولت کره عبارتند از:

- وزارت امور خارجه، معاون اول وزیر جمهوری کره

- وزارت امور خارجه، معاون دوم وزیر جمهوری کره

- وزیر تجارت

- معاون کنسولی کل، کنسولگری کل کره در هنگ کنگ

- افسر امنیت اتمی آژانس انرژی اتمی بینالمللی (IAEA)

- سفیر سفارت سریلانکا

- وزارت امور خارجه و کنسول تجارت

در دسامبر 2020، KISA (آژانس اینترنت و امنیت کره) تحلیلی مفصل درباره زیرساخت فیشینگ و تکنیکها و روندهای رایج (TTPs) مورد استفادهی Kimsuky برای هدف قراردادن کره جنوبی منتشر کرد.

با وجود این که مقامات به دخالت کره شمالی در این حمله مظنون هستند، رویترز گزارش کرده که یکی از مسئولین وزارت علم و فناوری که تحقیقات را برعهده دارد، اذعان کرده که این وزارتخانه هیچ مدرکی پیدا نکرده که این نفوذ را به کره شمالی نسبت دهد.

از سازمان خود در برابر حملات سایبری حفاظت کنید!