نیروهای نظامی اوکراین هدف حملات جدید spear-phishing در اپلیکیشن Signal قرار گرفتهاند.

تیم واکنش اضطراری رایانهای اوکراین (CERT-UA) هشدار داده است که حملاتی بسیار هدفمند در حال انجام است، که در آن مهاجمان از حسابهای هکشدهی Signal برای ارسال بدافزار به کارکنان شرکتهای صنعت دفاعی و نیروهای ارتش این کشور استفاده میکنند.

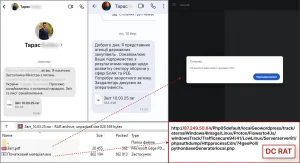

این بولتن اشاره میکند که این حملات از ابتدای این ماه آغاز شدهاند و پیامهای Signal شامل فایلهای فشردهای هستند که وانمود میکنند گزارشهای جلسه هستند.

از آنجایی که برخی از این پیامها از سوی مخاطبان واقعی ارسال شدهاند که هدفها آنها را میشناسند، احتمال باز کردن فایلهای فشرده (آرشیوها) توسط آنها بیشتر است.

این فایل فشرده شامل یک فایل PDF و یک فایل اجرایی است؛ فایل اول (PDF) به عنوان طعمه عمل میکند تا قربانیان را ترغیب به باز کردن آن کرده و در نتیجه، باعث اجرای فایل دوم (اجرایی) شود.

فایل اجرایی درون آرشیو، نوعی بدافزار به نام DarkTortilla است که بهعنوان رمزگذار و بارگذار عمل میکند. وقتی اجرا شود، یک تروجان خطرناک به نام DCRAT را رمزگشایی و فعال میکند، که به هکرها اجازه میدهد از راه دور سیستم قربانی را کنترل کنند.

CERT-UA اعلام کرده است که این فعالیت تحت عنوان UAC-0200 ردیابی شده است، که یک گروه تهدید است که از ماه ژوئن ۲۰۲۴، از Signal در حملات مشابه استفاده کرده است.

مهاجمان روشهای فریب (طعمههای فیشینگ) خود را بهروز کردهاند تا با شرایط فعلی اوکراین، بهخصوص مسائل نظامی، همخوانی داشته باشند. این یعنی آنها احتمالاً از اخبار و موضوعات داغ برای جلب توجه قربانیان استفاده میکنند تا آنها را فریب دهند.

طبق گزارش CERT-UA، از فوریه ۲۰۲۵، مهاجمان طعمههای فیشینگ خود را بهروزرسانی کرده و آنها را روی موضوعات پهپادها، جنگ الکترونیک و فناوریهای نظامی متمرکز کردهاند تا قربانیان بیشتری را در حوزه نظامی فریب دهند.

طبق گزارش GTIG، هکرهای روسی از ویژگی قانونی “Linked Devices” در پیامرسان Signal سوءاستفاده کردهاند تا بدون اجازه، به حسابهای کاربری هدفشان دسترسی پیدا کنند. این ویژگی به کاربران اجازه میدهد Signal را روی چند دستگاه متصل کنند، اما مهاجمان از آن برای نفوذ به حسابها استفاده کردهاند.

کاربران Signal که خود را هدفهای احتمالی حملات جاسوسی و فیشینگ Speaer Phishing میدانند باید دانلود خودکار پیوستها را غیرفعال کنند و از تمامی پیامها، بهویژه پیامهایی که حاوی فایل هستند، محتاط باشند.

علاوه بر این، توصیه میشود که فهرست دستگاههای متصل در Signal بهطور منظم بررسی شود تا از تبدیل شدن به یک واسطه برای حملات جلوگیری شود.

در نهایت، کاربران Signal باید اپلیکیشن پیامرسان خود را در تمامی پلتفرمها به آخرین نسخه بهروزرسانی کرده و احراز هویت دو مرحلهای را برای محافظت بیشتر از حساب خود فعال کنند.