ISMS: یک استاندارد امنیتی در سطح جهانی

هر فرایندی که بر محوریت تجارت میباشد، در معرض تهدیدات امنیتی و نقض حریم خصوصی قرار دارد. فناوریهای پیشرفته، تا حدود زیادی قادر به مقابله با حملات امنیت سایبری هستند، اما اینها کافی نیست؛ سازمانها باید اطمینان حاصل کنند که فرآیندهای تجاری، سیاستها و رفتار نیروی کار نیز میتواند این خطرات را به حداقل رسانده و یا کاهش دهد. از آنجا که این مسیر آسان یا واضح نیست، شرکتها چارچوبی را اتخاذ میکنند که برای استفاده از بهترین روشها در جهت دستیابی به امنیت اطلاعات (InfoSec)، شما را راهنمایی خواهد کرد. اینجاست که سیستمهای مدیریت امنیت اطلاعات به مرحله اجرا میرسند؛ بیایید نگاهی به آنها بیاندازیم.

سیستم مدیریت امنیت اطلاعات یا ISMS چیست؟

ISMS یا سیستم مدیریت امنیت اطلاعات (Information Security Management System) چارچوبی از سیاستها و کنترلهایی است که امنیت و خطرات را بهطور منظم و در کل سازمان شما، مدیریت میکند. این کنترلهای امنیتی میتوانند از استانداردهای امنیتی مشترک پیروی کنند یا بیشتر و بهصورت تخصصیتر، بر روی صنعت شما متمرکز شوند. به عنوان مثال، استاندارد ISO 27001 مجموعهای از مشخصات است که جزئیات نحوه ایجاد، مدیریت و اجرای سیاستها و کنترلهای ISMS را شرح میدهد. این استاندارد اقدام خاصی را اجباری نمیکند، درعوض راهنماییهای مناسب در مورد توسعه استراتژیهای مناسب ISMS ارائه خواهد داد.

چارچوب ISMS معمولاً بر ارزیابی ریسک و مدیریت ریسک متمرکز است. از این چارچوب میتوانید به عنوان یک رویکرد ساختاری، برای تعادل متقابل بین کاهش خطر و هزینه (ریسک) ناشی از آن استفاده کنید. مخاطبین اصلی استاندارد ISMS سازمانهایی هستند که در صنعتهای دقیق و حساس مانند مراقبتهای بهداشتی یا مراکز دفاعی ملی فعالیت میکنند که ممکن است نیاز به دامنه وسیعی از فعالیتهای امنیتی و استراتژی کاهش ریسک داشته باشند.

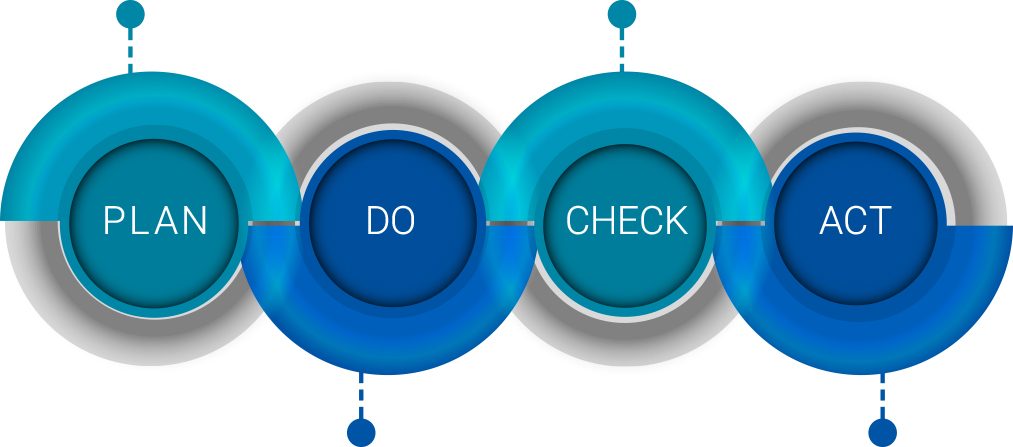

بهبود مستمر در امنیت اطلاعات

در حالی که ISMS برای ایجاد قابلیتهای مدیریت امنیت اطلاعات جامع طراحی شده است، سیر تحول دیجیتالی، سازمانها را ملزم میکند تا پیشرفتهای مداوم و تحول در سیاستها و کنترلهای امنیتی خود را اتخاذ کنند. ساختار و مرزهای تعریف شده توسط ISMS ممکن است فقط برای یک بازه زمانی محدود اعمال شوند و نیروی کار ممکن است در مراحل اولیه برای اتخاذ آنها تلاش کند. چالش سازمانها این است که با تغییر ریسکها و فرهنگ و منابع، این مکانیزمهای کنترل امنیتی را تحقق بخشند.

ارزیابی (Check)

رویه مشخصی برای نظارت بر اثربخشی سیاستها و کنترلهای ISMS داشته باشید. نتایج ملموس و همچنین جنبههای رفتاری مرتبط با فرآیندهای ISMSرا ارزیابی کنید.

برنامه ریزی (Plan)

مشکلات را شناسایی کرده و اطلاعات مفیدی را برای ارزیابی ریسک امنیتی جمعآوری کنید. خط مشیها و فرایندهایی را که میتوانند برای رفع دلایل اصلی مسئله تعریف شوند، تدوین کنید. روشهایی برای ایجاد بهبود در قابلیتهای مدیریت امنیت اطلاعات را ایجاد کرده و توسعه دهید.

تلاش مداوم بر ارزیابی (Act)

بر بهبود مستمر متمرکز شوید. نتایج را مستند سازی کرده و دانش به دست آمده را به اشتراک بگذارید. از یک حلقه بازخورد برای رفع تکرارهای بعدی، اجرای مدل PCDA ، خط مشیها و کنترلهای ISMS استفاده کنید.

اجرا (Do)

سیاستها و رویههای امنیتی تدوین شده را اجرا کنید. با اینکه پیادهسازی رویهها و سیاستها از استانداردهای ISO پیروی میکند، اما باز هم از اجرای واقعی بر اساس منابعی که در اختیار شرکت شما قرار میگیرد، تاثیر میگیرد.

چارچوبهای محبوب ISMS

بدون شک ISO 27001 یک رهبر در چارچوبهای امنیت اطلاعات به شمار میرود، اما چارچوبهای دیگر نیز راهنماییهای ارزشمندی خواهند داشت. این چارچوبها غالباً از ISO 27001 یا سایر دستورالعملهای خاص صنعت وام میگیرند.

(IT Infrastructure Library)

چارچوب ITSM که به طور گسترده اتخاذ شده است، یک مؤلفه اختصاصی به نام مدیریت امنیت اطلاعات (ISM) دارد. هدف ISM تراز کردن فناوری اطلاعات و امنیت تجاری است تا اطمینان حاصل شود که امنیت اطلاعات به طور مؤثر در کلیه فعالیتها مدیریت میشود.

(Control Objectives for Information Technologies)

COBIT را باید به عنوان یک چارچوب متمرکز بر فناوری اطلاعات دانست که برای دانستن اینکه چگونه مدیریت دارایی و پیکربندی امنیت اطلاعات انجام میگیرد، زمان قابل توجهی را صرف میکند (همچنین ITIL تقریباً بر روی همه عملکردهای ITSM، حتی آنهایی که با امنیت اطلاعات ارتباطی ندارند نیز زمانی صرف خواهد کرد).

کنترلهای امنیتی ISMS

همانطور که در استاندارد ISO 27001 مشخص شده است، ISMS به کنترل دامنههای مختلفی از امنیت اطلاعات میپردازد (به سازمانها و افرادی که قصد پیادهسازی استاندارد ISMS را در بسترهای تحت کنترل خود دارند، توصیه میشود که متن این استاندارد را به طور کامل مطالعه کنند). استاندارد ISMS شامل دستورالعملهاییست که اهداف زیر را دنبال میکنند:

سیاستهای امنیت اطلاعات:

برای کمک به ایجاد سیاستهای امنیتی مناسب، باید جهتگیری درست و پشتیبانی کلی انجام شود. در این استاندارد، خط مشی امنیتی برای هر سازمانی منحصربهفرد است؛ بدین صورت که متناسب با تغییر نیازهای تجاری و امنیتی سازمان شما، طراحی میشود.

سازماندهی امنیت اطلاعات:

برای برطرف کردن تهدیدات و خطرات موجود در شبکه سازمانها، این مورد از استاندارد ISMS به میان میآید. خطراتی نظیر حملات سایبری از مهاجمان خارجی، نقص و اختلال سیستم، تهدیدات داخلی و همچنین از دست رفتن دادهها.

مدیریت ارتباطات و عملیات:

درنظر گرفتن احترام و حفظ سیاستها و کنترلهای امنیتی در اداره سیستمها، باید در دستورکار قرار گیرد. همچنین برای انجام عملیات روزانه فناوری اطلاعات، مثل ارائه خدمات و مدیریت مشکلات، باید پیروی از سیاستهای امنیتی IT و کنترل ISMS در دستورکار قرار گیرد.

امنیت منابع انسانی:

در سازمانها سیاستها و کنترلهایی مربوط به پرسنل و فعالیتها و خطاهای انسانی وجود دارد. حال برای کاهش خطر تهدیدهای داخل سازمانی و همچنین آموزش نیروی کار برای کاهش صدمات امنیتی، حتماً نیازمند تدوین یک روند ثابت امنیتی خواهید بود.

کسب سیستم، توسعه و نگهداری سیستمهای اطلاعاتی:

در تمام چرخه حیات سیستمهای IT ، مثل مراحل دستیابی، توسعه و نگهداری، باید بهترین شیوههای امنیتی حفظ شوند.

مدیریت داراییها:

این مولفه از استاندارد ISMS، داراییهای سازمانی (چه در داخل سازمان و چه در خارج از آن) و حتی در شبکه IT سازمان، تحت پوشش قرار میدهد.

کنترل دسترسیها:

با استفاده از این دستورالعمل، دسترسیهای پرسنل مجاز محدود شده و نظارت بر ترافیک شبکه و رفتارهای غیرعادی نیز انجام میشود. درنظر داشته باشید که نقشها و مسئولیتهای افراد باید به درستی تعریف شده باشند و در تنظیم دسترسی به اطلاعات تجاری، لزوم دسترسی و نقش فرد درنظر گرفته شود.

امنیت اطلاعات و مدیریت حوادث:

برای حل مسائل و مشکلات مربوط به فناوری اطلاعات، باید از روشهای شناسایی استفاده شود تا تاثیر آن بر کاربران نهایی (End User) کاهش یابد. همچنین ممکن است راهحلهای پیشرفته فناوری، در محیطهای پیچیده زیرساخت شبکه، نیاز باشد. به این دلیل که بتوانیم معیارهای حادثه را شناسایی کرده و مسائل احتمالی را کاهش دهیم.

رمزنگاری:

یکی از کنترلهای مهم و موثر برای محافظت از اطلاعات حساس، رمزنگاری آنهاست. بنابراین ISMS نیز بر نحوه اجرا و مدیریت کنترلهای رمزنگاری نظارت دارد.

مدیریت تداوم کسب و کار:

فرایندهای تجاری ممکن است هرزمان، به دلیلی متوقف شوند. برای به حداقل رساندن آسیبهای تجاری در حالت ایدهآل، باید هرگونه شرایط فاجعهبار، بلافاصله با مراحل صحیح برطرف شده و بهبود یابند.

روابط تامین کننده:

فروشندگان و کسب و کارها حتماً در فعالیتهای تجاری خود، نیازمند دسترسی به شبکه و اطلاعات حساس مشتریان هستند. همچنین ممکن است اجرای برخی کنترلهای امنیتی بر روی بعضی از تامین کنندگان امکانپذیر نباشد. با این حال، برای کاهش خطرات احتمالی، باید کنترلهای مناسب ازطریق سیاستهای امنیتی IT و تعهدات قراردادی انجام شود.

امنیت فیزیکی:

این دستورالعمل به این منظور ارائه شده است که اقدامات امنیتی را درجهت محافظت از سخت افزارهای فیزیکی، در برابر آسیبها و همچنین محافظت دربرابر ازبین رفتن اطلاعات یا دسترسیهای غیرمجاز توسعه دهیم. درحالی که بسیاری از سازمانها درسدد فراهم کردن امنیت دیجیتالی برای حفظ اطلاعات در شبکههای ابری هستند، تامین امنیت فیزیکی دستگاهها نیز باید در دستور کار آنها قرار گیرد.

انطباق پذیری:

در تمامی دستگاههای نظارتی باید الزامات امنیتی اجرا شوند.

درحقیقت میتوان گفت بهترین روشهای کلی برای موفقیت امنیت اطلاعات، ازطریق همینه مولفهها و دامنهها انجام میگیرند. البته در چارچوبهای متفاوت، موارد بالا نیز متغیر خواهند بود و با همتراز کردن این دامنهها، میتوان امنیت اطلاعات را به درستی فراهم کرد.

رمز فایل:

liansec.net

یا

liangroup.net

با سلام و عرض ادب و احترام

تیم محترم لیان گروپ و جناب آقای علمی

با سپاس از زحمات شما در حوزه امنیت و توضیح بسیار عالی و ساده و پر از جزئیات در حوزه ISMS و ISO27001 و

با توجه به اینکه در بخش ویدئویی این مطالب خیلی خوب و دقیق و همراه با جزئیات توضیح داده شده اما متاسفانه نا تمام رها شده است

درخواست دارم که اگر برایتان مقدور است این سری ویدئو و پلی لیست را به اتمام برسانید و در فضای سایت و همچنین آپارات قرار دهید.

سلام وقت بخیر. به زودی ادامه ویدئوها رکورد میشن و محتوا به روزرسانی میشن.

سلام

امکان دانلود نمی باشد

سلام. وقت بخیر.

لینک اصلاح شد. میتونید دانلود کنید فایلها رو.

موفق باشید.