بدافزار(Malware) یا نرمافزار مخرب، به هر برنامه یا فایلی گفته میشود که برای کاربری که از رایانه استفاده میکند، مضر است. بدافزارهای مختلف میتوانند شامل ویروسهای رایانهای، کرمها، تروجانها و جاسوسافزارها باشند. این برنامههای مخرب ممکن است عملکردهای متفاوتی از قبیل سرقت، رمزگذاری یا حذف دادههای حساس، تغییر یا ربودن عملکردهای محاسباتی اصلی و نظارت بر فعالیتهای رایانهای کاربران را انجام دهند.

بدافزار چگونه کار میکند؟

بدافزارها قادرند شبکهها و دستگاهها را آلوده کنند. آنها طراحی شدهاند تا به دستگاهها، شبکهها یا از طریقی به کاربران آسیب بزنند. بسته به نوع بدافزار، این آسیب میتواند به شکلهای مختلفی نمایان شود و همچنین خود را بهروشی متفاوت به کاربر معرفی کند. برخی مواقع، تأثیراتی که بدافزار میگذارد نسبتاً خفیف است و در مواقعی دیگر، این اثرات چهبسا فاجعهبار باشند. اهمیتی ندارد که بدافزارها از چه روشی استفاده میکنند؛ تمامی بدافزارها طراحی شدهاند تا از دستگاههای مختلف بهرهبرداری کنند؛ بهگونهای که این امر با متضررشدن کاربر و نفع بردن هکر (شخصی که بدافزار را طراحی یا کدنویسی کرده است) همراه باشد.

آلودگی به بدافزار چگونه رخ میدهد؟

نویسندگان (طراحان) بدافزار برای گسترش بدافزار، جهت آلودهکردن دستگاهها و شبکهها، از ابزارهای فیزیکی و مجازی متفاوتی استفاده میکنند. بهعنوان مثال، برنامههای مخرب میتوانند از طریق یک USB Drive به سیستم نفوذ کنند یا بهکمک دانلودهای خودکار (Drive by downloads) که بدون آگاهی و تأیید از جانب کاربر، برنامههای مخرب را به درون سیستم دانلود (بارگذاری) میکنند، وارد اینترنت شوند.

حملات فیشینگ یکی دیگر از انواع رایج انتقال بدافزارهاست که در آن ایمیلهایی که خود را بهعنوان پیغامهای معتبر معرفی میکنند، شامل لینکهای مخرب یا فایلهایی هستند که میتوانند فایل اجراکنندهی بدافزار را به کاربر ناآگاه منتقل کنند.

حملات پیچیده بدافزاری اغلب خود را بهعنوان یک ویژگی سرورِ کنترل و دستور معرفی میکنند. این کار به عاملان تهدید امکان میدهد با سیستمهای آلوده جهت سرقت اطلاعات حساس ارتباط برقرار کنند یا حتی دستگاه یا سرورِ در معرض خطر را کنترل کنند.

تغییر شکلهای در حال ظهورِ بدافزارها شامل تکنیکهایی جدید، فرار (گریزان) و مبهم است که نهتنها کاربران را فریب میدهد، بلکه مدیران امنیتی و نیز محصولات ضدبدافزار (Anti Malware) را نیز گمراه میکند. برخی از این روشهای فرار به روشهای سادهای مانند استفاده از پراکسیهای وب، جهت پنهانکردن ترافیک مخرب یا پنهانکردن آدرسهای IP منبع، متکی هستند. دیگر تهدیدات پیچیدهی بدافزار شامل موضوعاتی از این قبیل میشوند: بدافزارهای چندشکله که میتوانند بارها و بارها کد اصلی خود را تغییر دهند تا از شناساییشدن توسط ابزارهای تشخیص مبتنی بر امضا جلوگیری کنند؛ تکنیکهای Anti sand-box که بدافزار را قادر میسازند تا بفهمد چه زمان تجزیه و تحلیل میشود و عملیات اجرا را تا زمانی که از sand-box خارج میشود، بهتأخیر بیندازد؛ و همچنین بدافزارهای بدون فایل که تنها در RAM سیستم قرار میگیرند تا از شناساییشدن جلوگیری کنند.

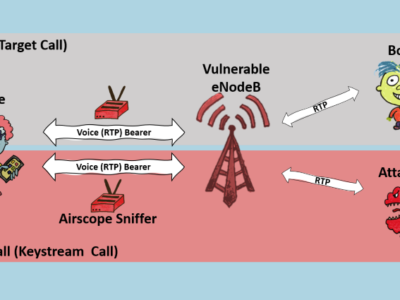

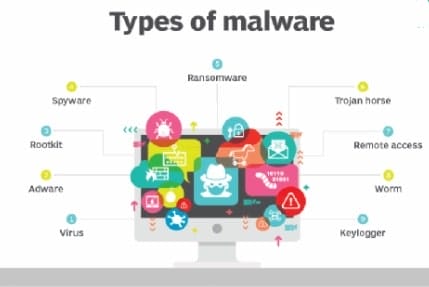

انواع بدافزارهای شناخته شده کداماند؟

نموداری از انواع مختلف بدافزارها

انواع مختلف بدافزارها، خصیصهها و نشانههای خاص خود را دارند. انواع بدافزارها شامل گونههای زیر میشوند:

- ویروس یکی از رایجترین نوع بدافزار است که توانایی اجرای خودبهخودی و همچنین گسترش خود از طریق آلودهکردن دیگر برنامهها و فایلها را دارد.

- کرمها میتوانند بدون نیاز به برنامه میزبان و همچنین بدون نیاز به هیچگونه مداخله انسانی یا راهنمایی از سوی کدنویس بدافزار، همسانسازی کنند.

- تروجان طراحی شده است که بهعنوان نرمافزاری معتبر نمایش داده شود تا از این طریق به سیستم خاصی دسترسی پیدا کند. هنگامی که عملیاتهای بعدی نصب آنها انجام شود، تروجانها میتوانند عملکردهای مشکوک خود را اجرا کنند

- جاسوسافزارها طراحی شدهاند تا اطلاعات و دادهها را از دستگاه یا کاربری خاص استخراج کنند. جاسوسافزارها همچنین توانایی مشاهده و بررسی فعالیتهای کاربر، بدون آگاهی او را دارند.

- باج افزار ها طراحی شدهاند تا سیستمی را آلوده کنند و دادههای موجود در آن را رمزنگاری کنند. سپس مجرم مجازی مبلغی را بهعنوان باج از جانب قربانی در قبال رمزگشایی دادههای سیستم درخواست میکند.

- هدف از طراحی یک Rootkit دستیابی به دسترسی سطح مدیریت در سیستم قربانی است. پس از نصب، این برنامه به عاملان تهدید دسترسی عمیق یا سطح بالایی را به سیستم میدهد.

- یک ویروس backdoor یا تروجانِ دسترسی از راه دور Trojan (RAT) بهطور مخفیانه یک درِ پشتی در سیستم رایانهای آلوده ایجاد میکند که عاملان تهدید را قادر میسازد تا بدون رخداد هیچگونه هشدار به کاربر یا برنامههای امنیتی سیستم، از راه دور به آن دسترسی پیدا کنند.

- Adware (تبلیغافزار) جهت ردیابی مرورگر کاربر و دانلود تاریخچهی آن با هدف نمایش تبلیغاتِ پاپآپ یا بنری استفاده میشود که کاربر را به خرید اغوا میکند. بهعنوان مثال، یک تبلیغکننده ممکن است از کوکیها جهت ردیابی صفحات وب بازدیدی کاربر، برای بهتر و هدفمندتر کردن تبلیغات استفاده کند.

- Keyloggers که مانیتورهای سیستم نیز نامیده میشود، جهت بررسی و ردیابی تقریباً هر کاری که کاربر در رایانه خود انجام میدهد، استفاده میشود. این موضوع شامل ایمیلها، صفحات وب بازشده، برنامهها و لمس کلیدهای صفحهکلید است.

چطور بدافزارهای موجود در سیستم خود را بشناسیم؟

هر کاربر میتواند در صورت مشاهده فعالیت نامعمول مانند از دست دادن ناگهانی فضای دیسک، کمشدن سرعت بهصورت غیرعادی، کرَش یا هنگ کردنهای مکرر، یا افزایش فعالیت ناخواسته اینترنت و تبلیغات پاپآپ، بدافزار را تشخیص دهد. همچنین ممکن است جهت شناسایی و حذف بدافزارها، نرمافزار آنتیویروس روی دستگاه نصب شود. این ابزارها قادرند با اجرای اسکنهای معمولی سیستم، Malware را شناسایی و حذف کرده و همچنین امکان محافظت همزمان از سیستم را فراهم کنند.

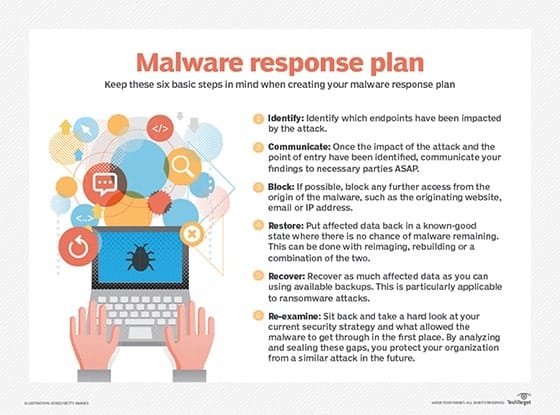

مراحل مربوط به پلن پاسخِ یک سازمان در برابر بدافزارها

بهعنوان مثال، Windows Defender نرمافزار ضدبدافزار مایکروسافت است که در سیستمعامل Windows 10 (OS) تحت مرکز امنیت Windows Defender گنجانده شده است. Windows Defender در برابر تهدیداتی مانند جاسوسافزا ، تبلیغافزار و ویروسها از سیستم محافظت میکند. کاربران میتوانند از اسکن خودکار «سریع» و «کامل» استفاده کنند و همچنین هشدارهای اولویتی کم، متوسط، زیاد و شدید را تنظیم کنند.

چگونه یک Malware را حذف کنیم؟

همانطورکه قبلاً گفتیم، محصولات نرمافزاری و امنیتی بسیاری جهت شناسایی و جلوگیری از بدافزارها و همچنین حذف آنها از سیستمهای آلوده طراحی شدهاند.

Malwarebytes نمونهای از یک ابزار ضدبدافزاری است که هم کار شناسایی و هم حذف آن را بر عهده دارد.

این ابزار میتواند بدافزار را از سیستمعاملهای Windows، macOS، Android و iOS حذف کند. Malwarebytes قادر است فایلهای رجیستری، برنامههای در حال اجرا، هارددیسکها و فایلهای شخصی کاربر را اسکن کند. این ابزار در صورت شناسایی بدافزار، آن را قرنطینه و حذف میکند. با این حال برخلاف دیگر ابزارها، کاربران نمیتوانند از گزینه اسکن خودکار استفاده کنند.

چگونه میتوان از آلودگی به بدافزار جلوگیری کرد؟

چندین روش وجود دارد که کاربران میتوانند ازطریق آنها از بدافزار جلوگیری کنند. در صورت محافظت از رایانهی شخصی، کاربران میتوانند نرم افزارهای ضدبدافزار را نصب کنند. فراتر از آن نیز کاربران میتوانند با انجام رفتارهای ایمن در رایانه یا سایر وسایل شخصی خود، از آلودگی به بدافزارها پیشگیری کنند. این رفتارها شامل بازنکردن لینکها از آدرسهای ایمیل عجیبوغریب است که ممکن است محتوی بدافزارهایی باشند که بهعنوان پیوست واقعی مبدل شدهاند. حتی ممکن است چنین ایمیلهایی ادعا کنند که از جانب شرکتهای معتبر ارسال شدهاند اما دارای دامنههای ایمیل غیررسمی هستند.

کاربران همچنین باید نرمافزار ضدبدافزار خود را مرتباً بهروز کنند؛ زیرا هکرها پیوسته در حال تطبیق و توسعه تکنیکهای جدید برای نقض نرمافزارهای امنیتی هستند. پاسخ فروشندگان نرمافزارهای امنیتی، انتشار بهروزرسانیهایی است که این آسیبپذیریها را وصله (Patch) میکنند.

اگر کاربری از بهروزرسانی نرمافزار خود غفلت کند، ممکن است وصلهای را که باعث میشود کاربر از آسیبپذیریِ جلوگیریپذیر حفظ شود، محروم کند.

در شرایط درونسازمانی، شبکهها از شبکههای خانگی بزرگتر هستند و از نظر مالی بخشهای بیشتری در معرض خطر قرار دارند. ملاحظاتی پیشگیرانه وجود دارد كه شركتها برای اجرای محافظت در برابر بدافزارها باید انجام دهند. این ملاحظات برونسازمانی عبارتاند از:

- اعمال تأیید دوگانه برای معاملات و تراکنشهای میانسازمانی (B2B)

- اعمال تأیید کانال دوم برای تراکنشهای سازمان به مشتری (B2C)

برخی ملاحظات درونسازمانی حوزه کسبوکار شامل امور زیر است:

- شناسایی تهدیدات و بدافزارها بهصورت آفلاین، جهت گیرانداختن نرمافزارهای مخرب، پیش از شیوع آنها در سیستم

- اجرای سیاستهای امنیتی بهصورت لیستی از مجوزها در زمان ممکن

- پیادهسازی امنیت قوی در سطح مرورگر وب

آیا بدافزارها روی دستگاههای Mac هم تأثیر میگذارند؟

بدافزار میتواند بر دستگاههای Mac و همچنین دستگاههای Windows تأثیر بگذارد. برخی افراد دستگاههای Windows را هدف بزرگتری برای بدافزار میدانند تا دستگاههای Mac. این امر تا حدودی حقیقت دارد؛ زیرا برنامههای دستگاههای Apple را فقط میتوان از طریق App Store که بسیار محافظتشده است، بارگیری کرد. به همین دلیل، دستگاههای جیلبریکشده Apple (دستگاههایی که از محدودیتهایی که شرکت ایجاد کرده، مستثنی شدهاند) در برابر بدافزارها و سایر حملات سایبری بیشتر از Macهای معمولی آسیبپذیر هستند.

شرکت Malwarebytes در سال 2020 گزارش کرد که برای اولینبار بدافزارهای موجود در Mac از بدافزارهای PC پیشی گرفتند. این امر تا حدی بهدلیل محبوبیت بیشتر دستگاههای Apple است که باعث جلب توجه بیشتر هکرها میشود.

آیا بدافزارها به گوشیهای تلفن همراه هم وارد میشوند؟

بدافزارها همچنین در تلفنهای همراه نیز یافت میشوند و ممکن است به اجزای مختلف دستگاه مانند دوربین، میکروفون، GPS یا شتابسنج آنها دسترسی داشته باشند. اگر یک کاربر برنامهای غیررسمی را بارگیری کند یا روی یک لینک مخرب از طریق ایمیل یا پیام متنی کلیک کند، بدافزار ممکن است به دستگاه منتقل شود. همچنین هر دستگاه تلفن همراه میتواند از طریق اتصال بلوتوث یا وایفای آلوده شود.

با مقایسه دستگاههای دارای سیستمعامل Android و دستگاههای iOS میتوان دید که بدافزارها در سیستمعاملهای Android بسیار بیشتر مشاهده میشوند.

بدافزار در دستگاههای Android معمولاً از طریق برنامهها بارگیری میشود. علائم آلودهبودن دستگاه اندرویدی به بدافزارها، شامل افزایش غیرمعمول در مصرف داده تلفن همراه، اتلاف سریع شارژ باتری یا تماسها، ارسال متن و ایمیل به مخاطبان دستگاه بدون اطلاع اولیه کاربر میشود.

به همین ترتیب، اگر کاربر پیامی را از مخاطب شناختهشده دریافت کند که مشکوک بهنظر برسد، ممکن است از نوع بدافزارهای تلفن همراه باشد که بین دستگاهها پخش میشوند.

دستگاههای iOS بِندرت به بدافزار آلوده میشوند؛ زیرا Apple بادقت برنامههای فروختهشده در App Store را بررسی میکند. با این حال هنوز هم ممکن است یک دستگاه iOS با بازکردن لینک ناشناختهای که در ایمیل یا پیام متنی دریافت میشود، به کد مخرب آلوده شود. دستگاههای iOS در صورت جیلبریکشدن، آسیبپذیرتر میشوند

تاریخچه بدافزار

اصطلاح بدافزار را اولینبار دانشمند علوم کامپیوتری و محقق امنیت، ییسرائیل رادایی، در سال 1990 بهکار برد. با این حال، بدافزارها مدتها قبل از این تاریخ نیز وجود داشتهاند. یکی از اولین نمونههای شناختهشده بدافزار، ویروس Creeper در سال 1971 بود که بهعنوان آزمایشی توسط رابرت توماس مهندس BBN Technologies ایجاد شد. Creeper برای آلودهکردن فریمهای اصلی در ARPANET طراحی شده بود. این برنامه عملکردهای سیستم را دستکاری نمیکند، یا دادهها را نمیدزدد و حذف نمیکند؛ اما بدون نمایش مجوز از یک سیستم اصلی به سیستم دیگری منتقل شده و در این حال، یک پیام teletype را بهصورت مقابل نمایش میدهد: «من Creeper هستم. اگر میتوانی مرا بگیر!» بعدها Creeper توسط دانشمند علوم رایانهای، ری تاملینسون، تغییر یافت. وی توانایی خودتكثیری را به ویروس افزود و اولین كرم شناختهشدهی رایانه را خلق كرد.

مفهوم بدافزار در صنعت فناوری ریشه گرفت و نمونههایی از ویروسها و کرمها در اوایل دهه 1980، پیش از ترویج کامپیوترهای شخصی Apple و IBM، در پی معرفی شبکه جهانی وب و اینترنت تجاری در دههی 1990، در این رایانههای شخصی ظاهر شدند. از آن زمان تا به امروز، بدافزارها و راهکارهای امنیتی جهت جلوگیری از آنها، روزبهروز فقط پیچیدهتر شدهاند.

اگر به بدافزارها و نحوه کارکرد آنها علاقه دارید، این دوره مناسب شماست:

برنامههای مشابه MALWARE

انواع دیگری از برنامهها وجود دارند که صفات مشترکی با بدافزار دارند اما کاملاً متفاوت هستند؛ مانند یک PUP یا یک برنامه احتمالی ناخواسته. اینها معمولاً برنامههایی هستند که کاربران را فریب میدهند تا آنها را روی سیستم خود نصب کنند (مانند نوارابزارهای (Toolbar) مرورگر)؛ اما پس از نصب، هیچ عملکرد مخربی را اجرا نمیکنند. با این حال، شواهدی موجود است که PUP ممکن است دارای عملکردهای مشابه جاسوسافزار یا سایر ویژگیهای مخرب مخفی باشد. در این صورت PUP بهعنوان بدافزار طبقهبندی میشود.