حمله ReVoLTE به هکرها اجازه میدهد تماسهای تلفنی را شنود کنند

یک حمله جدید، هکرها را قادر میسازد رمزگذاری انتقال صدا بر بستر LTE را رمزگشایی کرده و در تماسهای تلفنی جاسوسی کنند

تیمی متشکل از محققان دانشگاهی – که پیش از این نیز در سال جاری به خاطر پرده برداری از مشکلات امنیتی جدی در شبکههای 4G LTE و 5G، به سرخط اخبار راه پیدا کرده بودند- امروز حملهای جدید به نام «ReVoLTE» را معرفی کردند که میتواند مهاجمان را از راه دور قادر به شکستن رمزگذاری مورد استفاده در تماسهای صوتی VoLTE و جاسوسی در تماسهای تلفنی هدف کند.

این حمله از هیچگونه نقص موجود در پروتکل انتقال صدا بر بستر LTE (VoLTE) استفاده نمیکند؛ در عوض از پیادهسازی عملی ضعیف شبکهی موبایل LTE توسط بسیاری از ارائهدهندگان مخابراتی استفاده کرده و یک مهاجم را قادر میسازد تماسهای تلفنی رمزگذاریشدهای را که توسط قربانیان هدف برقرار شدهاند، شنود کند.

پروتکل VoLTE یا انتقال صدا که بر بستر فناوری تکامل بلند مدت (LTE) قرار دارد، یک ارتباط بیسیم پرسرعت استاندارد برای تلفنهای همراه و ترمینالهای داده، از جمله دستگاههای اینترنت اشیا (IoT) و دستگاههای پوشیدنی (مانند ساعت مچی) است که از فناوری دسترسی رادیویی 4G LTE استفاده میکنند.

منشأ اصلی مشکل، این است که بیشتر اپراتورها برای دو تماس متوالی طی یک اتصال رادیویی، برای رمزگذاری دادهی صوتی بین تلفن همراه و همان نقطهی دسترسی قبلی، یعنی برج تلفن همراه، از دنباله کلیدهای (Keystream) یکسانی استفاده میکنند.

بر همین مبنا، این حملهی جدید، ReVoLTE استفادهی مجدد از دنباله کلیدهای یکسان توسط نقاط دسترسی آسیبپذیر را دستمایه قرار داده و مهاجمان را قادر میسازد محتویات تماسهای تلفنی پشتیبانی شده توسط VoLTE را طی عملیات زیر رمزگشایی کنند.

با این حال، استفاده مجدد از یک دنباله کلید قابل پیشبینی امر تازهای نیست و اولین بار [محققانی به اسم] رضا و لو آن را گوشزد کرده بودند، ولی حملهی ReVoLTE آن را در قالب یک حمله عملی به کار برده است.

بیشتر بخوانید

حملهی ReVoLTE چگونه کار میکند؟

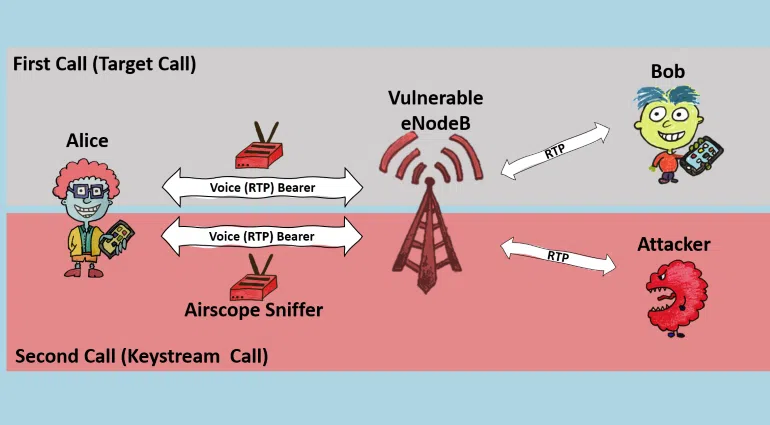

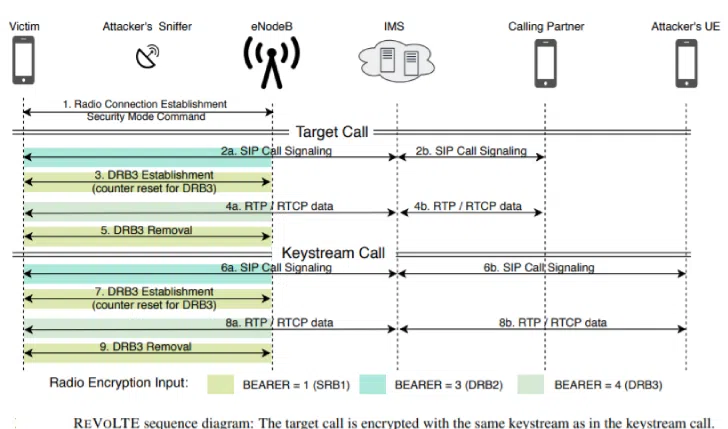

برای شروع این حمله، مهاجم باید با قربانی به نقطه دسترسی یکسانی متصل شده باشد و یک بویشگر بستههای دریافتی (downlink sniffer) به منظور پایش و ضبط یک «تماس هدف» گرفتهشده توسط قربانی به فردی دیگر قرار دهد، که این تماس، به عنوان بخشی از فاز اول حملهی ReVoLTE، باید بعداً رمزگشایی شود.

به محض این که قربانی «تماس هدف» را قطع کند، مهاجم، معمولا ظرف 10 ثانیه بلافاصله بعد از قطع تماس، باید با قربانی تماس بگیرد. این کار شبکهی آسیبپذیر را وادار به برقراری یک تماس جدید بین قربانی و مهاجم تحت همان اتصال رادیویی میکند که در تماس قبلی، یعنی تماس هدف استفاده شده است.

« استفادهی مجدد از دنباله کلید، زمانی اتفاق میافتد که تماس هدف و تماس گرفته شده برای شناسایی دنباله کلید، از کلید یکسانی برای رمزگذاری ترافیک کاربر استفاده کنند. از آنجایی که این کلید برای هر اتصال رادیویی جدید به روز میشود، مهاجم باید اطمینان حاصل کند که اولین بسته از تماس شناسایی دنباله کلید، در بازهی فعالبودن اتصال رادیویی پس از تماس هدف دریافت شود.»

وقتی اتصال برقرار شد، به عنوان بخشی از فاز دوم حمله، مهاجم باید قربانی را وارد یک مکالمه کرده و آن را به صورت متنی ثبت کند. این کار بعداً به مهاجم کمک میکند دنباله کلید استفاده شده در تماس دوم را با استفاده از محاسبهی معکوس به دست آورد.

به گفته محققان، XOR کردن دنباله کلیدها با فریم رمزگذاریشدهی مربوط به همان کلید از تماس هدف، که در فاز اول ضبط شده است، محتوای آن را رمزگشایی کرده، مهاجمان را قادر میسازد به مکالمهای که قربانی در تماس قبلی داشته گوش کنند.

در این مقاله آمده « از آنجایی که این کار منجر به استفاده از دنباله کلید یکسانی میشود، تمامی دادههای RTP رمزگذاری یکسانی با تماس صوتی هدف دارند. به محض این که میزان کافی از دادهی مربوط به دنباله کلید تولید شود، طرف مقابل تماس را قطع میکند.»

با این حال، طول تماس دوم باید بزرگتر یا مساوی تماس اول باشد تا بتوان تک تک فریمها را رمزگشایی کرد؛ در غیر این صورت، تنها میتوان بخشی از مکالمه را رمزگشایی کرد.

در این مقاله آمده « توجه به این نکته مهم است که مهاجم باید با قربانی مکالمهای طولانیتر داشته باشد. هرچه بیشتر با قربانی صحبت کرده باشد، محتوای بیشتری از مخابرهی قبلی را میتواند رمزگشایی کند.»

« به هر فریم یک شماره اختصاص داده شده و با یک دنباله کلید به خصوص رمزگذاری شده است که آن را حین محاسبهی دنباله کلید استخراج میکنیم. از آنجایی که شمارهی یکسان دنباله کلید یکسانی تولید میکند، شمارهی فریمها دنباله کلیدها را با فریمهای رمزگذاری شدهی تماس هدف منطبق میکند. XOR کردن دنباله کلیدها با فریم رمزگذاریشدهی مربوطه، تماس هدف را رمزگشایی میکند.»

« از آنجایی که هدف ما رمزگشایی کامل تماس است، تماس برای به دست آوردن دنباله کلید باید به بلندی تماس هدف باشد تا تعداد کافی بسته فراهم کند، چرا که در غیر این صورت تنها میتوانیم بخشی از مکالمه را رمزگشایی کنیم.»

نیاز به مشاوره دارید؟ کارشناسان لیان به شما کمک میکنند:

شناسایی حمله ReVoLTE و مثال عملی

تیمی از محققان دانشگاهی از دانشگاه رور بوخوم برای نشاندادن امکانپذیری عملی حملهی ReVoLTE، نسخهای نقطه به نقطه از حمله را در یک شبکهی تجاری آسیبپذیر و تلفنهای همراه موجود در بازار پیاده کردند.

این تیم از آنالیزگر بستههای دریافتی Airscope از شرکت Software Radio System برای بویشگری ترافیک رمزگذاریشده، و سه تلفن همراه مبتنی بر اندروید برای ثبت متن مرجع در تلفن همراه مهاجم استفاده کردند. سپس دو مکالمهی ضبطشده را مقایسه کرده، کلید رمزگذاری را تعیین کرده، و در نهایت قسمتی از تماس قبلی را رمزگشایی کردند.

میتوانید ویدئوی نشاندهندهی حملهی ReVoLTE را ببینید، که به گفتهی محققان، هزینهی آمادهسازی حمله و در نهایت رمزگشایی ترافیک دریافتی برای مهاجمان میتواند کمتر از 7000 دلار باشد.

این تیم تعدادی از سلولهای رادیویی در سراسر آلمان را برای تعیین مقیاس این مشکل آزمایش کرده و دریافتند که از هر 15 نقطه دسترسی در آلمان، 12 عدد تحت تاثیر این مشکل هستند، ولی محققان گفتهاند که این شکاف امنیتی دیگر کشورها را نیز تحت تاثیر میگذارد.

محققان در اوایل دسامبر 2019 از طریق فرایند در نظر گرفته شده در برنامهی افشای هماهنگ آسیبپذیری GSMA، اپراتورهای نقاط دسترسی در معرض خطر را نسبت به حملهی ReVoLTE مطلع ساختند، و اپراتورها توانستهاند تا زمان انتشار مقاله بستههای اصلاحی را اضافه کنند.

از آنجایی که این مشکل تعداد زیادی از ارائهدهندگان خدمات مخابراتی در سراسر دنیا را نیز تحت تاثیر قرار میدهد، محققان یک نرمافزار متنباز اندروید به اسم «Mobile Sentinel» منتشر کردهاند، که میتوانید از آن برای تشخیص آسیبپذیری شبکهی 4G و نقاط دسترسی آنها نسبت به حملهی ReVoLTE استفاده کنید.

محققان- دیوید روپرشت، کاتارینا کولز و تورشتن هولتز از دانشگاه رور بوخوم و کریستینا پوپر از دانشگاه نیویورک در ابوظبی- یک وبسایت اختصاصی نیز ایجاد کرده و نسخه PDF مقالهی تحقیقاتی را، با عنوان « اگر خواستی به من زنگ بزن: استراق سمع تماسهای LTE با ReVoLTE» حاوی جزییات حملهی ReVoLTE منتشر کردهاند، که در آن میتوانید جزییات بیشتری پیدا کنید.

سلام.

آیا بیش از ۱۰ثانیه طول بکشه تماس با قربانی، امکان هک نیست؟

یعنی ما هیچ گونه تماس پشت هم رو پاسخ ندیم، قربانی نخواهیم بود؟