نقض امنیتی Netgear WNR614 امکان تصاحب دستگاه را فراهم میکند .

نقض امنیتی در Netgear WNR614 N300

براساس تحقیقات محققان امنیتی، Netgear WNR614 N300 که یک روتر مقرون به صرفه در بین کاربران خانگی و کسب و کارهای کوچک می باشد، آسیب پذیری هایی با سطح دسترسی متفاوتی دارد.

این دستگاه دیگر توسط Netgear پشتیبانی نمیشود، اما به دلیل قابلیت اطمینان، سهولت استفاده و عملکرد، همچنان در بسیاری از محیطها وجود دارد.

محققان RedFox Security چند آسیبپذیری را در روتر کشف کردند که شامل : دور زدن احراز هویت ، سیاست ضعیف رمز عبور، استفاده از پروتکل های clear text ، استفاده از مکانیزم WPS و عدم محافظت از PIN استفاده شده می باشند.

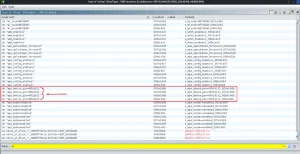

CVE-2024-36787 به مهاجم اجازه می دهد تا احراز هویت را دور بزند و از طریق بردارهای نامشخص به رابط administrative دسترسی پیدا کند. این نقص دسترسی غیرمجاز به تنظیمات روتر را امکان پذیر می کند و تهدیدی جدی برای امنیت شبکه و داده های حساس کاربر است.

CVE-2024-36788 روتر دارای تنظیم نامناسب فلگ HTTPOnly برای کوکی ها است. یک مهاجم می تواند از این آسیب پذیری برای رهگیری و دسترسی به ارتباطات حساس بین روتر و دستگاه های متصل به آن استفاده کند.

CVE-2024-36789 به مهاجمان اجازه می دهد تا رمزهای عبوری ایجاد کنند که با استانداردهای امنیتی مناسب مطابقت نداشته باشد و حتی یک کاراکتر را به عنوان رمز عبور برای حساب admin بپذیرند. این اسیب پذیری می تواند منجر به دسترسی غیرمجاز، دستکاری شبکه و قرار گرفتن در معرض احتمالی داده ها شود.

CVE-2024-36790 روتر credentials را در متن ساده ذخیره می کند، که دسترسی غیرمجاز، دستکاری روتر و افشای داده های حساس را برای مهاجم فراهم می کند.

CVE-2024-36792 اجرای ویژگی WPS Wi-Fi به مهاجمان اجازه می دهد تا به پین روتر دسترسی پیدا کنند. این امر روتر را در معرض دسترسی و دستکاری غیرمجاز قرار می دهد.

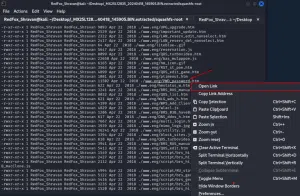

CVE-2024-36795 مجوزهای ناامنی که به مهاجمان اجازه می دهد به URL ها و دایرکتوری های تعبیه شده در firmware روتر دسترسی داشته باشند. این خطر دسترسی و کنترل غیرمجاز شبکه را افزایش می دهد.

از آنجایی که روتر به EoL ( end-of-life ) رسیده است، انتظار نمی رود Netgear به روز رسانی های امنیتی را برای آسیب پذیری ها منتشر کند. اگر تعویض دستگاه در حال حاضر گزینهای نیست، به کاربران توصیه میشود اقدامات کاهشی زیر را اعمال کنند که میتواند به جلوگیری از حملات کمک کند:

- ویژگی های مدیریت از راه دور را خاموش کنید تا خطر دسترسی غیرمجاز را کاهش دهید.

- از رمزهای عبور پیچیده و طولانی استفاده کنید و مرتباً آنها را تغییر دهید.

- روتر را از سیستم های حیاتی در شبکه جدا کنید تا تأثیر هر گونه نقض احتمالی را محدود کنید.

- اطمینان حاصل کنید که روتر از HTTPS استفاده می کند

- برای جلوگیری از سوء استفاده مهاجمان از این ویژگی و دسترسی غیرمجاز، WPS را خاموش کنید.

- برای افزایش امنیت نسبت به پروتکلهای قدیمیتر، از WPA3 استفاده کنید.

- دسترسی به رابط administrative روتر را محدود کنید.

با این حال، کاربرانی که هنوز به Netgear WNR614 اعتماد دارند، باید آن را با مدلی جایگزین کنند که به طور فعال توسط سازنده آن پشتیبانی میشود و امنیت بهتری را فراهم میکند.