هکرها با جعل هویت به عنوان یک نهاد امنیتی اوکراینی، به ۱۰۰ کامپیوتر دولتی نفوذ کردند.

هکرها با جعل هویت به عنوان نهاد امنیتی اوکراین( SSU )، از طریق ارسال ایمیلهای مخرب به نهادهای دولتی، توانستهاند به سیستمهای آنها دسترسی پیدا کنند و آنها را تحت تأثیر قرار دهند.

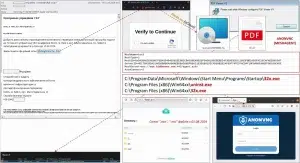

در روز دوشنبه، تیم واکنش به بحرانهای کامپیوتری اوکراین (CERT-UA) فاش کرد که حملهکنندگان موفق به آلوده کردن بیش از ۱۰۰ کامپیوتر با بدافزار AnonVNC شدهاند.

برخی از نرمافزارهای مخرب یا نمونههای مورد نظر با استفاده از گواهی امضای دیجیتال که به نظر میرسد از سوی شرکتی چینی به نام Shenzhen Variable Engine E-commerce Co Ltd صادر شده، تأیید شدهاند. این گواهی معمولاً برای تایید اعتبار و اصالت نرمافزارها استفاده میشود.

ایمیلهای مخرب به نظر میرسد از طرف SBU( خدمات امنیتی اوکراین ) آمدهاند و به دریافتکنندگان دستور میدهند که فهرست مدارک درخواستی را به یک آدرس خاص ارسال کنند. این ایمیلها به پیوستی به نام Dokumenty.zip لینک میدهند که ادعا میشود فهرست مدارک مورد نیاز است، اما در واقع میتواند حاوی بدافزار باشد.

این حملات بیش از یک ماه پیش، حدود ۱۲ ژوئیه، آغاز شد، با ایمیلهایی که لینکهایی به یک آرشیو به نام Documents.zip ارسال میکردند، اما در واقع این لینکها یک فایل نصبکننده ویندوز با پسوند MSI را از وبسایت gbshost[.]net دانلود میکردند که به منظور نصب بدافزار طراحی شده بود.

در حالی که CERT-UA توصیف دقیقی از قابلیتهای بدافزار ارائه نمیدهد، اعلام کرده است که این بدافزار به گروه تهدیدی که با نام UAC-0198 شناخته میشود، امکان دسترسی پنهانی به رایانههای آلوده را فراهم کرده است.

CERT-UA گزارش داده است که تعداد زیادی از رایانهها، به ویژه در سازمانها و نهادهای دولتی در سطوح مرکزی و محلی، تحت تأثیر قرار گرفتهاند.

این حملات سایبری از ژوئیه ۲۰۲۴ به بعد در حال انجام بودهاند و ممکن است فراتر از مناطق خاصی که تا کنون شناسایی شدهاند، گسترش یافته و به مناطق جغرافیایی بیشتری آسیب رسانده باشند.

اوکراین تحت حمله قرار دارد.

Dragos گزارش داده است که در یک حمله سایبری که در اواخر ژانویه ۲۰۲۴ رخ داده، بدافزار FrostyGoop که به روسیه نسبت داده میشود، برای قطع سیستم گرمایش در بیش از ۶۰۰ ساختمان آپارتمانی در لویو، اوکراین، به مدت دو روز و در شرایط دمای زیر صفر استفاده شده است.

یکی از چندین بدافزار طراحیشده برای سیستمهای کنترل صنعتی است که کشف شده و بسیاری از این بدافزارها به گروههای تهدید مرتبط با روسیه مربوط میشوند. Mandiant و ESET نیز بدافزارهای CosmicEnergy و Industroyer2 را شناسایی کردهاند، که آخرین مورد توسط هکرهای Sandworm در یک حمله ناکام به یک شرکت تأمینکننده انرژی اوکراینی به کار رفته است.

در آوریل، CERT-UA اعلام کرد که گروه هکری Sandworm از روسیه که به خاطر فعالیتهای خود شناخته شده است، به ۲۰ سازمان کلیدی در زمینههای انرژی، آب و گرمایش در اوکراین حمله کرده و در بعضی از موارد موفق به نفوذ به این سازمانها شده است.

در دسامبر، گروه هکری Sandworm به شبکه بزرگترین شرکت مخابراتی اوکراین، Kyivstar، حمله کرده و هزاران سیستم را از بین برده است. همچنین، طبق گزارش CERT-UA در ماه اکتبر، از ماه مه ۲۰۲۳، این گروه به شبکههای ۱۱ شرکت دیگر خدمات مخابراتی اوکراین نفوذ کرده است.

GUR وزارت دفاع اوکراین اعلام کرده است که در ماه مارس به وزارت دفاع روسیه حمله کرده و نفوذ کرده است، و پیش از آن نیز مسئولیت نفوذ به چندین نهاد دیگر دولتی روسیه را بر عهده گرفته بود.