هکرها از ویژگیهای Extended File Attributes در سیستمعامل macOS استفاده میکنند تا کدهای مخرب خود را پنهان کنند.

هکرها از یک تکنیک جدید استفاده میکنند که با سوءاستفاده از “ویژگیهای افزوده فایل” (Extended Attributes) در سیستمعامل macOS، یک تروجان جدید به نام RustyAttr را منتقل میکند. این ویژگیها معمولاً برای ذخیره دادههای فرعی و اضافی طراحی شدهاند، اما در اینجا توسط هکرها برای انتقال کدهای مخرب به کار میروند.

این هکر یا گروه هکری کدهای مخرب را بهجای ذخیره کردن در محتوای اصلی فایلها، در اطلاعات متادیتای مخصوصی قرار میدهد که معمولاً برای کاربران و سیستمهای امنیتی قابلمشاهده نیست. در کنار این، آنها از اسناد PDF جعلی استفاده میکنند تا کاربر تصور کند که فایل فقط یک سند بیخطر است، که این کار باعث میشود فرآیند شناسایی بدافزار توسط سیستمهای امنیتی و آنتیویروسها دشوارتر شود.

تکنیک جدیدی که هکرها استفاده میکنند مشابه روشی است که در سال ۲۰۲۰ نرمافزار تبلیغاتی مخرب Bundlore از آن برای پنهان کردن بدافزارهای خود در Resource Forks در macOS بهره میبرد. محققان شرکت امنیت سایبری Group-IB این تکنیک را در چند نمونه بدافزار که بهطور عملی در محیط واقعی (in the wild) مشاهده شده، کشف کردهاند.

بر اساس تحلیل محققان و به دلیل اینکه نتوانستهاند قربانیان مشخصی را تأیید کنند، آنها این نمونههای بدافزاری را با اطمینان متوسط به گروه تهدید کره شمالی به نام Lazarus نسبت میدهند. محققان معتقدند که این مهاجم ممکن است در حال آزمایش یک روش جدید برای انتشار بدافزار باشد.

تکنیک مورد استفاده به قدری برای ابزارهای شناسایی ناشناخته و جدید بوده که حتی سرویسهای متنوع موجود در VirusTotal – که یک پلتفرم برای تحلیل و شناسایی بدافزارها با استفاده از چندین آنتیویروس و موتور امنیتی است – نتوانستهاند فایلهای مخرب را شناسایی یا پرچمگذاری کنند.

پنهان کردن کد در ویژگیهای فایل

این ویژگیها اطلاعات اضافیای هستند که جدا از محتوای اصلی فایل ذخیره میشوند و در دسترس دید عادی قرار ندارند، اما دستور xattr به کاربران اجازه میدهد آنها را ببینند و مدیریت کنند. این ویژگیها میتوانند توسط هکرها برای پنهان کردن اطلاعات یا کدهای مخرب به کار گرفته شوند، زیرا در بررسیهای معمولی قابل مشاهده نیستند.

در حملات RustyAttr، نام ویژگی افزوده (EA) “test” است و این ویژگی شامل یک اسکریپت شل (Shell Script) میباشد.

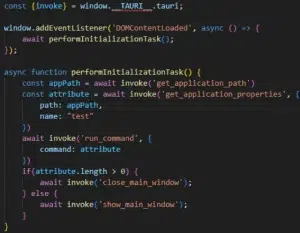

Tauri یک چارچوب توسعه است که به برنامهنویسان اجازه میدهد تا اپلیکیشنهای دسکتاپ سبک و سریع ایجاد کنند. در این حملات، هکرها از Tauri برای ساخت اپلیکیشنهای مخرب استفاده کردهاند، که از طریق رابط وب خود میتوانند توابعی را در کدهای پشتیبان (که در Rust نوشته شده) اجرا کنند.

وقتی اپلیکیشن اجرا میشود، یک صفحه وب بارگذاری میکند که حاوی کد جاوااسکریپت (با نام ‘preload.js’) است. این کد جاوااسکریپت محتویات را از محلی که در ویژگی افزوده (EA) با نام “test” مشخص شده است، میگیرد و آن را به تابع ‘run_command’ ارسال میکند تا اسکریپت شل (Shell Script) اجرا شود.

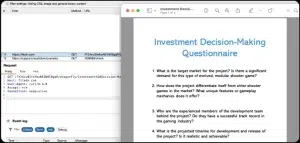

هکرها برای اینکه کاربر متوجه نشود که یک حمله در حال انجام است، از روشهایی مانند نمایش یک فایل PDF جعلی یا یک پیغام خطای ساختگی استفاده میکنند تا به نظر برسد که همه چیز عادی است و کاربر شک نکرده و فایل یا اپلیکیشن را اجرا کند. این کار باعث میشود که فرآیند حمله به طور مخفیانه و بدون جلب توجه کاربر پیش برود.

هکرها فایل PDF را از یک سرویس ابری مانند pCloud بارگیری میکنند، که این فایل ممکن است حاوی محتوای جذاب برای افرادی باشد که به سرمایهگذاری در ارزهای دیجیتال علاقهمندند. این تاکتیک معمولاً بهمنظور جذب قربانیانی است که ممکن است به چنین موضوعاتی علاقه داشته باشند، که با اهداف گروه Lazarus که به طور معمول به سرقت اطلاعات مالی و مرتبط با ارزهای دیجیتال پرداخته است، هماهنگ است.

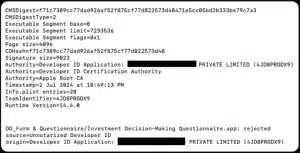

چند نمونه از اپلیکیشنهای RustyAttr که توسط Group-IB پیدا شدهاند، همه تستهای شناسایی را در پلتفرم VirusTotal گذراندهاند. این اپلیکیشنها با استفاده از یک گواهینامه (Certificate) فاششده امضا شده بودند که پس از آن توسط Apple لغو (revoked) شد، اما این اپلیکیشنها notarized (گواهینامه امنیتی و تایید رسمی از طرف اپل برای انتشار در macOS) نشده بودند.

Group-IB نتواسته است بدافزار مرحله بعدی را بازیابی و تحلیل کند، اما متوجه شده که سرور staging (سروری که برای بارگذاری یا آمادهسازی بدافزار برای مرحله بعدی استفاده میشود) به یک نقطه پایانی شناخته شده در زیرساخت گروه Lazarus متصل میشود تا سعی کند بدافزار مرحله بعدی را دریافت کند.

آزمایش یا بررسی روشهای فرار از شناسایی

موردی که توسط Group-IB گزارش شده، بسیار مشابه به یک گزارش اخیر از SentinelLabs است. در گزارش SentinelLabs، گروه تهدید کره شمالی به نام BlueNoroff مشاهده شده که در حال آزمایش تکنیکهای مشابه ولی متمایز برای فرار از شناسایی (evasion) در سیستمعامل macOS است.

گروه BlueNoroff از فیشینگ با موضوع ارز دیجیتال (cryptocurrency-themed phishing) برای فریب دادن هدفها به منظور دانلود یک اپلیکیشن مخرب استفاده کرده است، که این اپلیکیشن هم امضا شده (signed) و هم گواهینامه رسمی (notarized) دریافت کرده است.

اپلیکیشنها از یک فایل ‘Info.plist’ تغییر داده شده استفاده کردهاند تا بهطور مخفیانه یک ارتباط مخرب به دامنهای که تحت کنترل مهاجم است، راهاندازی کنند، از جایی که payload مرحله دوم دریافت میشود.

مشخص نیست آیا این کمپینها با هم مرتبط هستند یا خیر، اما این امر معمول است که گروههای فعالیت جداگانه از اطلاعات مشابهی برای نفوذ به سیستمهای macOS استفاده کنند، بهطوریکه بدون به صدا درآوردن هشدارها (یا بدون جلب توجه) به هدف خود برسند.