۳۹۰,۰۰۰ حساب کاربری Wordpress توسط هکرها در یک حمله supply chain به سرقت رفته اند.

یک مهاجم سایبری که با نام MUT-1244 شناسایی شده، در یک کمپین گسترده و یکساله بیش از ۳۹۰,۰۰۰ اعتبارنامه Wordpress را سرقت کرده است. این حمله با استفاده از یک چککننده اعتبارنامه Wordpressآلوده به تروجان انجام شده که بهطور خاص مهاجمان سایبری دیگر را هدف قرار داده است.

محققان در Datadog Security Labs، که حملات را شناسایی کردهاند، میگویند که کلیدهای خصوصی SSH و کلیدهای دسترسی AWS نیز از سیستمهای نفوذ شده صدها قربانی دیگر سرقت شده است. این قربانیان شامل تیمهای قرمز (red teamers)، آزمایشگران نفوذ (penetration testers)، محققان امنیتی و همچنین مهاجمان مخرب میشوند.

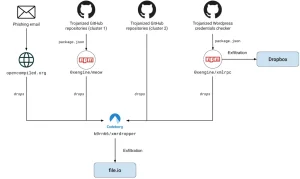

قربانیان با استفاده از همان بارگذاری مرحله دوم که از طریق دهها مخزن آلوده به تروجان در GitHub ارسال میشدند، آلوده شدهاند. این مخزنها بهرهبرداریهای مخرب نمونهسازیشده (PoC) را تحویل میدادند که به نقاط ضعف امنیتی شناختهشده هدفگیری میکردند، به همراه یک کمپین فیشینگ که هدفها را وادار به نصب یک بروزرسانی جعلی هسته میکرد که بهطور پنهانی بهعنوان یک بروزرسانی میکروکد CPU پوشش داده شده بود.

در حالی که ایمیلهای فیشینگ قربانیان را فریب میدادند تا دستورات خاصی را اجرا کنند که بدافزار را نصب میکرد، مخزنهای جعلی متخصصان امنیتی و مهاجمان سایبری را که به دنبال کدهای بهرهبرداری از آسیبپذیریهای خاص بودند، فریب میدادند.

مهاجمان سایبری در گذشته از بهرهبرداریهای جعلی نمونهسازیشده (PoC) برای هدف قرار دادن محققان استفاده کردهاند، با این هدف که تحقیقات ارزشمند را سرقت کنند یا به شبکههای شرکتهای امنیت سایبری دسترسی پیدا کنند.

محققان گفتند: “به دلیل نامگذاریهای خاص، چندین مورد از این مخزنها بهطور خودکار در منابع معتبر مانند Feedly Threat Intelligence یا Vulnmon بهعنوان مخزنهای نمونهسازیشده برای این آسیبپذیریها گنجانده شدهاند.” این موضوع باعث افزایش ظاهر مشروعیت آنها و احتمال اجرای آنها توسط افراد میشود.

بارگذاریها از طریق مخزنهای GitHub با استفاده از روشهای مختلفی منتشر شدهاند، از جمله فایلهای پیکربندی با درب پشتی (backdoored)، فایلهای PDF مخرب، درایورهای پایتون (Python droppers) و پکیجهای مخرب npm که در وابستگیهای پروژهها گنجانده شده بودند.

همانطور که Datadog Security Labs یافته است، این کمپین با یکی از حملاتی که در گزارش Checkmarkx در نوامبر در مورد حمله یکساله به زنجیره تأمین مطرح شده، همپوشانی دارد. در این حمله، پروژه GitHub به نام “hpc20235/yawp” با استفاده از کد مخرب در پکیج “۰xengine/xmlrpc” آلوده شده بود تا دادهها را سرقت کرده و ارز دیجیتال مونرو را استخراج کند.

بدافزاری که در این حملات مستقر شده شامل یک ماینر ارز دیجیتال و یک درب پشتی (backdoor) است که به MUT-1244 کمک کرده تا کلیدهای خصوصی SSH، اعتبارنامههای AWS، متغیرهای محیطی و محتوای دایرکتوریهای کلید مانند ~/.aws را جمعآوری و از سیستم خارج کند.

بارگذاری مرحله دوم، که بر روی یک پلتفرم جداگانه میزبانی میشد، به مهاجمان این امکان را میداد تا دادهها را به سرویسهای اشتراکگذاری فایل مانند Dropbox و file.io انتقال دهند. محققان همچنین اعتبارنامههای از پیشتعریفشده برای این پلتفرمها را درون بارگذاری یافتند که دسترسی آسان به اطلاعات سرقتشده را برای مهاجمان فراهم میکرد.

محققان Datadog Security Labs گفتند: “MUT-1244 توانست به بیش از ۳۹۰,۰۰۰ اعتبارنامه دسترسی پیدا کند که احتمالاً اعتبارنامههای Wordpress بودند. ما با اطمینان بالا ارزیابی میکنیم که قبل از اینکه این اعتبارنامهها به Dropbox منتقل شوند، در دست مهاجمان بودند که احتمالاً آنها را از طریق روشهای غیرقانونی بهدست آوردهاند.”

آنها افزودند: “این مهاجمان سپس از طریق ابزار yawpp که برای بررسی صحت اعتبارنامهها استفاده میکردند، آلوده شدند. از آنجا که MUT-1244 ابزار yawpp را بهعنوان یک چککننده اعتبارنامه برای وردپرس تبلیغ کرده بود، جای تعجب ندارد که یک مهاجم با مجموعهای از اعتبارنامههای سرقتی (که اغلب از بازارهای سیاه خریداری میشوند تا عملیات مهاجمان را سرعت بخشند) از yawpp برای اعتبارسنجی آنها استفاده کند.”

مهاجمان توانستند از اعتماد موجود در جامعه امنیت سایبری بهرهبرداری کنند و دهها دستگاه متعلق به هکرهای کلاه سفید و هکرهای کلاه سیاه را پس از اجرای ناخواسته بدافزار مهاجمین آلوده کنند. این منجر به سرقت دادههایی شامل کلیدهای SSH، توکنهای دسترسی AWS و تاریخچه دستورات شد.

محققان Datadog Security Labs تخمین میزنند که صدها سیستم همچنان آلوده هستند و دیگر سیستمها همچنان در حال آلوده شدن بهعنوان بخشی از این کمپین ادامهدار هستند.