پایان فعالیت AVCheck؛ سرویس مورد استفاده هکرها برای دور زدن آنتیویروسها تعطیل شد.

در یک عملیات هماهنگ بینالمللی، نهادهای مجری قانون موفق شدند وبسایت AVCheck را که توسط مجرمان سایبری برای بررسی شناساییپذیری بدافزارها توسط نرمافزارهای آنتیویروس تجاری استفاده میشد، از دسترس خارج کنند.

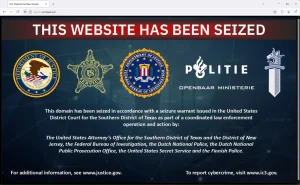

در حال حاضر، دامنه رسمی این سرویس به نشانی avcheck.net بنری با نشانهای رسمی وزارت دادگستری ایالات متحده، افبیآی (FBI)، سرویس مخفی ایالات متحده (U.S. Secret Service) و پلیس هلند (Politie) نمایش میدهد.

بنابر اعلام پلیس هلند، AVCheck یکی از بزرگترین سرویسهای ضدآنتیویروس (Counter Antivirus یا CAV) در سطح جهانی بوده و به مجرمان سایبری کمک میکرده تا سطح پنهانکاری و توان دور زدن سامانههای امنیتی توسط بدافزارهای خود را ارزیابی کنند.

Matthijs Jaspers از پلیس هلند در این رابطه گفت:

«غیرفعالسازی سرویس AVCheck یک گام مهم در مقابله با جرائم سایبری سازمانیافته است. با این اقدام، مجرمان را در نخستین مراحل عملیاتشان مختل کرده و از وقوع قربانیان جدید جلوگیری میکنیم.»

ارتباط با خدمات رمزگذاری بدافزار

تحقیقات همچنین ارتباط مدیران AVCheck با دو سرویس رمزگذار بدافزار با نامهای Cryptor.biz و Crypt.guru را فاش کردهاند. از این دو، سرویس Cryptor.biz نیز توسط مقامات توقیف شده و Crypt.guru نیز به حالت آفلاین درآمده است.

سرویسهای رمزگذاری (Crypting services) با رمزگذاری یا ابهامسازی کد مخرب به نحوی عمل میکنند که شناسایی آن توسط نرمافزارهای امنیتی دشوار شود. این خدمات بخش مهمی از زنجیره تولید و توزیع بدافزار محسوب میشوند.

الگوی متداول مجرمان سایبری شامل استفاده از سرویس رمزگذاری برای پنهانسازی بدافزار، سپس تست آن در پلتفرمهایی مانند AVCheck جهت بررسی قابلیت شناسایینشدن، و در نهایت، اجرای آن علیه اهداف موردنظر است.

عملیات فریب و نفوذ

پیش از توقیف نهایی AVCheck، پلیس با ایجاد یک صفحه ورود جعلی تلاش کرد تا به کاربران هشدارهای قانونی لازم درباره استفاده از این سرویس را اعلام کند.

وزارت دادگستری ایالات متحده در بیانیهای ضمن تأیید توقیف AVCheck و سرویسهای رمزگذار مرتبط، اعلام کرد که این اقدامات در تاریخ ۲۷ می ۲۰۲۵ صورت گرفتهاند.

Douglas Williams، مأمور ویژه FBI، در اینباره گفت:

«مجرمان سایبری صرفاً بدافزار نمیسازند؛ آن را برای تخریب حداکثری بهینهسازی میکنند.

با تکیه بر سرویسهای CAV، مهاجمان ابزارهای مخرب خود را برای عبور از دیوارهای آتش، فرار از تحلیلهای جنایی و ایجاد اختلال گسترده در سامانههای قربانیان آماده میکنند.»

بررسی ماهیت غیرقانونی سرویس AVCheck و ارتباط آن با حملات باجافزاری، با استفاده از مأموران مخفی و خریدهای تحت پوشش از این سرویسها ممکن شده است.

در ادامه بیانیه وزارت دادگستری آمده است:

«با استناد به سوگندنامههای ثبتشده، مأموران خریدهایی از سایتهای توقیفشده انجام دادند و با تحلیل خدمات ارائهشده، تأیید کردند که این خدمات برای استفاده در جرائم سایبری طراحی شدهاند.

اسناد دادگاه همچنین به ارتباط آدرسهای ایمیل و دادههای مرتبط با این سرویسها با گروههای شناختهشده باجافزاری که قربانیانی در ایالات متحده (از جمله منطقه هوستون) و سایر کشورها داشتهاند، اشاره دارند.»

در چارچوب عملیات Endgame

این اقدام در قالب عملیات Endgame انجام شده که در آن، نهادهای بینالمللی اجرای قانون بیش از ۳۰۰ سرور و ۶۵۰ دامنه مرتبط با حملات باجافزاری را توقیف کردهاند.

همین عملیات پیشتر شبکههای توزیع بدافزار پرکاربرد در میان مهاجمان، نظیر Danabot و Smokeloader را نیز مختل کرده بود.