نشت source code بدافزار اندرویدی ERMAC و افشای زیرساخت banking trojan

source code نسخه ۳ بدافزار اندرویدی ERMAC banking trojan به صورت آنلاین نشت کرده و جزئیات داخلی malware-as-a-service platform و زیرساخت عاملان آن را افشا کرده است.

محققان Hunt.io در جریان اسکن منابع افشاشده در مارس ۲۰۲۴، یک دایرکتوری باز شناسایی کردند که حاوی آرشیوی با نام Ermac 3.0.zip بود. این آرشیو شامل source code بدافزار، بخشهای backend، frontend (panel)، سرور exfiltration، پیکربندیهای deployment، و همچنین builder و obfuscator تروجان بود.

تحلیل این کد نشان داد که قابلیتهای هدفگذاری نسخه جدید بهطور قابل توجهی گسترش یافته و بیش از ۷۰۰ اپلیکیشن بانکی، خرید آنلاین و cryptocurrency را در بر میگیرد.

ERMAC نخستین بار در سپتامبر ۲۰۲۱ توسط شرکت ThreatFabric – ارائهدهنده راهکارهای مقابله با تقلب در پرداختهای آنلاین و threat intelligence در حوزه خدمات مالی – بهعنوان تکامل یافتهای از Cerberus banking trojan شناسایی شد. این بدافزار توسط یک threat actor با نام مستعار BlackRock مدیریت میشد.

نسخه ۲.۰ این بدافزار در مه ۲۰۲۲ توسط ESET مشاهده شد که با مبلغ ماهانه ۵۰۰۰ دلار به مجرمان سایبری اجاره داده میشد و ۴۶۷ اپلیکیشن را هدف قرار میداد (افزایش از ۳۷۸ اپلیکیشن در نسخه قبلی). در ژانویه ۲۰۲۳ نیز ThreatFabric گزارش داد که BlackRock ابزار بدافزاری جدیدی با نام Hook را تبلیغ میکند که بهنظر نسخه تکاملیافتهای از ERMAC است.

قابلیتهای نسخه ۳.۰ ERMAC

طبق یافتههای Hunt.io، نسخه ۳.۰ شامل موارد زیر است:

- PHP command-and-control (C2) backend

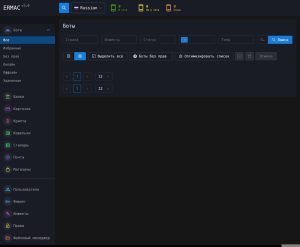

- React front-end panel

- سرور Go-based exfiltration

- Kotlin backdoor

- builder panel برای تولید فایلهای trojanized APKs

محققان تأیید کردند که ERMAC v3.0 اکنون دادههای حساس کاربران را در بیش از ۷۰۰ اپلیکیشن هدف قرار میدهد.

قابلیتهای پیشرفته در نسخه جدید ERMAC

نسخه جدید ERMAC علاوه بر گسترش تکنیکهای form-injection پیشتر مستندشده، از الگوریتم AES-CBC برای ارتباطات رمزگذاریشده استفاده میکند، operator panel بازطراحیشدهای را ارائه میدهد و تواناییهای مرتبط با data theft و device control را بهبود میبخشد.

طبق مستندات منتشرشده توسط Hunt.io، قابلیتهای نسخه اخیر شامل موارد زیر است:

- سرقت SMS، مخاطبین و حسابهای ثبتشده

- استخراج عنوانها و پیامهای Gmail

- دسترسی به فایلها از طریق دستورات list و download

- ارسال SMS و call forwarding برای سوءاستفاده ارتباطی

- گرفتن عکس با استفاده از دوربین جلو

- مدیریت کامل اپلیکیشنها (اجرای برنامه، حذف نصب، پاکسازی کش)

- نمایش fake push notifications با اهداف فریب

- قابلیت حذف از راه دور (killme) جهت فرار از شناسایی

افشای زیرساخت

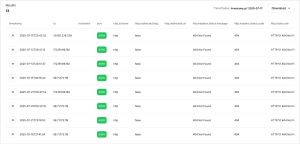

تحلیلگران Hunt.io با استفاده از SQL queries موفق به شناسایی زیرساخت زنده و در حال استفاده توسط threat actors شدند. این شناسایی شامل C2 endpoints، پنلها، سرورهای exfiltration و استقرارهای builder بود.

ضعفهای OpSec در زیرساخت ERMAC

علاوه بر نشت source code، اپراتورهای ERMAC چندین خطای جدی در حوزه operational security (OpSec) مرتکب شدهاند. این موارد شامل:

- وجود hardcoded JWT tokens

- استفاده از default root credentials

- فقدان مکانیزمهای registration protections در admin panel که امکان دسترسی، تغییر یا اختلال در پنلهای ERMAC را برای هر فردی فراهم میکرد

همچنین، نام پنلها، headers، نام بستهها (package names) و سایر operational fingerprints عملاً نسبتدهی فعالیتها را تسهیل کرده و فرآیند شناسایی و infrastructure mapping را بسیار سادهتر ساخته است.

پیامدهای نشت ERMAC v3.0 source code

نشت ERMAC v3.0 source code عملیات این بدافزار را تضعیف کرده است. در گام نخست، این رخداد باعث کاهش اعتماد مشتریان به malware-as-a-service (MaaS) میشود؛ چرا که توانایی این پلتفرم در حفاظت از اطلاعات در برابر law enforcement یا اجرای کمپینها با ریسک پایین شناسایی زیر سؤال میرود.

از سوی دیگر، راهکارهای threat detection نیز احتمالاً در شناسایی ERMAC کارآمدتر خواهند شد. با این حال، اگر source code به دست سایر threat actors برسد، ممکن است در آینده شاهد انتشار نسخههای تغییر یافته و پیشرفتهتری از ERMAC باشیم که شناسایی آنها دشوارتر خواهد بود.