هشدارهای امنیتی جعلی در GitHub از طریق اپلیکیشن OAuth برای ربودن حسابهای کاربری استفاده میکنند.

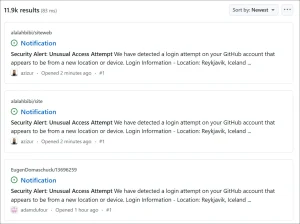

یک کمپین گسترده فیشینگ تقریباً ۱۲,۰۰۰ مخزن GitHub را با “هشدارهای امنیتی جعلی” هدف قرار داده است و با فریب توسعهدهندگان، آنها را وادار به تأیید یک اپلیکیشن OAuth مخرب میکند که به مهاجمان امکان کنترل کامل حسابها و کدهایشان را میدهد.

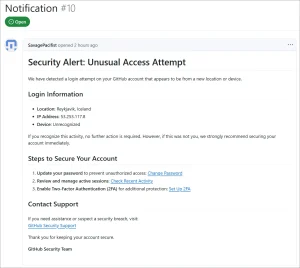

هشدار امنیتی: تلاش غیرمعمول برای دسترسی”

“ما یک تلاش برای ورود به حساب GitHub شما را شناسایی کردهایم که به نظر میرسد از یک موقعیت مکانی یا دستگاه جدید انجام شده است.

تمام پیامهای فیشینگ GitHub یک متن مشابه دارند که در آن به کاربران گفته میشود که فعالیت مشکوکی در حسابهایشان از محل Reykjavik، Iceland و از آدرس آیپی خاصی شناسایی شده است. این نوع پیامها معمولاً برای فریب دادن کاربران و وادار کردن آنها به انجام اقدامات خاص (مثل وارد کردن اطلاعات حساس) طراحی میشوند.

محقق امنیت سایبری Luc4m اولین بار این هشدار امنیتی جعلی را مشاهده کرد. این هشدار به کاربران GitHub اعلام میکرد که حساب آنها مورد نفوذ قرار گرفته و آنها باید رمز عبور خود را بهروزرسانی کنند، نشستهای فعال را بررسی و مدیریت کنند و احراز هویت دو مرحلهای را برای ایمنسازی حساب خود فعال نمایند.

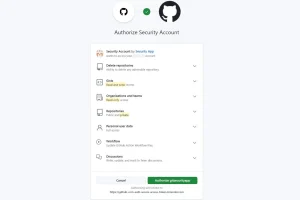

با این حال، همه لینکهای مربوط به این اقدامات پیشنهادی به یک صفحه احراز هویت GitHub برای یک برنامه OAuth به نام “gitsecurityapp” منتهی میشوند که درخواست مجوزهای بسیار خطرناکی (scopes) را دارد و به مهاجم اجازه میدهد بهطور کامل به حساب کاربر و مخازن (repositories) او دسترسی پیدا کند.

مجوزهای درخواستشده و دسترسیهایی که فراهم میکنند در ادامه فهرست شدهاند:

repo: دسترسی کامل به مخازن عمومی و خصوصی را فراهم میکند.

user: امکان خواندن و نوشتن در پروفایل کاربر را میدهد.

read:org: قابلیت خواندن عضویت در سازمان، پروژههای سازمان و عضویت در تیمها را دارد.

read:discussion, write:discussion: امکان خواندن و نوشتن در بخش گفتگوها (Discussions) را فراهم میکند.

gist: دسترسی به GitHub Gists را میدهد.

delete_repo: اجازه حذف مخازن را فراهم میکند.

workflows, workflow, write:workflow, read:workflow, update:workflow: کنترل کامل بر روی GitHub Actions workflows را فراهم میکند.

اگر یک کاربر GitHub وارد حساب خود شود و برنامه OAuth مخرب را تأیید کند، یک توکن دسترسی (Access Token) ایجاد شده و به آدرس بازگشتی (Callback) برنامه ارسال میشود، که در این کمپین شامل صفحات وب مختلفی میشود که در onrender.com (Render) میزبانی شدهاند.

کمپین فیشینگ امروز صبح ساعت ۶:۵۲ به وقت شرقی (ET) آغاز شده و همچنان در جریان است، بهطوری که تقریباً ۱۲,۰۰۰ مخزن در این حمله هدف قرار گرفتهاند. با این حال، این تعداد متغیر است، که نشان میدهد احتمالاً GitHub در حال واکنش به این حمله است.

اگر تحت تأثیر این حمله فیشینگ قرار گرفتهاید و به اشتباه به برنامه OAuth مخرب مجوز دادهاید، باید فوراً دسترسی آن را لغو کنید. برای این کار، به تنظیمات (Settings) GitHub رفته و سپس به بخش برنامهها (Applications) مراجعه کنید.

در صفحه Applications، دسترسی هر برنامه GitHub (GitHub Apps) یا برنامه OAuth که برای شما ناآشنا یا مشکوک است را لغو کنید. در این کمپین، باید به دنبال برنامههایی با نامهای مشابه “gitsecurityapp” باشید.

سپس باید به دنبال GitHub Actions (Workflows) جدید یا غیرمنتظره بگردید و بررسی کنید که آیا gists خصوصی ایجاد شدهاند یا نه.

در نهایت، مدارک و توکنهای مجوز خود را تعویض کنید.