FBI هشدار داد گروه Luna Moth شرکتهای حقوقی را هدف قرار دادهاند.

FBI هشدار داد: یک باند Extortion با نام Silent Ransom Group طی دو سال گذشته، Law Firms آمریکایی را با حملات Callback Phishing و Social Engineering هدف قرار داده است.

این گروه تهدید، که با نامهای Luna Moth، Chatty Spider و UNC3753 نیز شناخته میشود، از سال ۲۰۲۲ فعال بوده و همچنین پشت کمپینهای BazarCall قرار داشته که دسترسی اولیه به شبکههای سازمانی برای حملات Ryuk و Conti Ransomware را فراهم میکردهاند.

در مارس ۲۰۲۲ و پس از تعطیلی Conti، این مهاجمان سایبری از Cybercrime Syndicate جدا شدند و عملیات مستقل خود را با نام Silent Ransom Group (SRG) راهاندازی کردند.

بر اساس هشدار اختصاصی FBI که روز جمعه به بخش خصوصی ارسال شد، گروه اخاذی سایبری موسوم به SRG اخیراً در حملاتی هدفمند، با جعل هویت تیم پشتیبانی فناوری اطلاعات (IT) سازمانها، تلاش کرده است تا با استفاده از تکنیکهای مهندسی اجتماعی، به سامانهها و شبکههای قربانیان نفوذ کند.

در این حملات، SRG از ایمیلهای فیشینگ، وبسایتهای جعلی و تماسهای تلفنی استفاده کرده و وانمود میکند که از بخش IT سازمان هدف است. آنها سپس کارمندان را ترغیب میکنند تا به یک جلسه دسترسی از راه دور متصل شوند—از طریق لینکی در ایمیل یا با مراجعه به یک صفحه وب مشخص.

«پس از آنکه کارمند به درخواست مهاجم اجازه دسترسی به سیستم خود را میدهد، به او گفته میشود که انجام برخی فعالیتهای پشتیبانی نیاز به دسترسی شبانه دارد»، FBI در این اطلاعیه اعلام کرد.

در جریان این حملات، SRG برخلاف باجافزارهای سنتی، هیچگونه رمزگذاریای روی دادهها یا سیستمها انجام نمیدهد. در عوض، تمرکز آنها بر سرقت دادههای حساس و سپس اخاذی از سازمانها از طریق تهدید به افشای عمومی یا فروش این اطلاعات است.

به گفته FBI، مهاجمان پس از ورود به دستگاه قربانی، با حداقل افزایش سطح دسترسی، بهسرعت عملیات استخراج دادهها (data exfiltration) را آغاز میکنند. این کار معمولاً با استفاده از ابزارهایی مانند WinSCP یا نسخههای مخفی/تغییریافتهای از برنامه Rclone انجام میشود.

پس از سرقت دادهها، گروه SRG از طریق ایمیلهای باجخواهی، سازمانها را تهدید میکند که اطلاعات آنها را افشا خواهد کرد. این گروه حتی با کارکنان سازمان قربانی تماس تلفنی برقرار میکند تا با فشار روانی، مذاکرات پرداخت باج را پیش ببرد.

هرچند SRG دارای یک وبسایت اختصاصی برای انتشار دادههای افشاشده قربانیان است، FBI تأکید کرده است که این گروه همیشه به تهدیدات خود برای افشای داده عمل نمیکند.

FBI در هشدار اخیر خود توصیه کرده است که برای مقابله با حملات گروه اخاذی SRG (Silent Ransom Group)، سازمانها باید اقداماتی پیشگیرانه از جمله استفاده از رمزهای عبور قوی، فعالسازی احراز هویت دومرحلهای برای تمامی کارکنان، تهیه منظم نسخه پشتیبان از دادهها و آموزش کارکنان برای شناسایی حملات فیشینگ را در دستور کار قرار دهند.

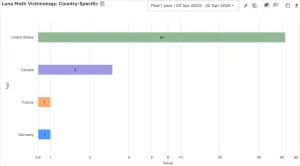

این هشدار در پی گزارشی از شرکت اطلاعات تهدید EclecticIQ منتشر شده است که در آن، حملات اخیر SRG به نهادهای حقوقی و مالی ایالات متحده مورد بررسی قرار گرفته است.

طبق این گزارش، مهاجمان با ثبت دامنههایی جعلی که شباهت زیادی به پورتالهای پشتیبانی فناوری اطلاعات شرکتهای حقوقی و مالی دارد (تایپوسکوئیتینگ)، اقدام به جعل هویت واحد پشتیبانی IT میکنند.

قربانیان از طریق ایمیلهایی هدف قرار میگیرند که حاوی شمارههای جعلی برای تماس با پشتیبانی هستند. در صورت تماس، اپراتورهایی که خود را به جای کارکنان IT معرفی میکنند، تلاش میکنند کاربران را متقاعد کنند تا نرمافزارهای مدیریت و نظارت از راه دور (RMM) را از وبسایتهای جعلی نصب کنند.

پس از نصب و اجرای ابزار RMM، مهاجمان به صورت مستقیم به سیستم دسترسی یافته و به جستوجوی اسناد حساس روی دستگاههای قربانی یا درایوهای بهاشتراکگذاشتهشده میپردازند. در ادامه، این اطلاعات از طریق ابزارهایی مانند Rclone یا WinSCP از شبکه استخراج میشوند.

بر اساس یافتههای EclecticIQ، درخواستهای باج گروه SRG بسته به اندازه سازمان قربانی، بین ۱ تا ۸ میلیون دلار متغیر است.