گوگل حاضر به اصلاح حمله ASCII Smuggling در Gemini نیست

گوگل اعلام کرده است آسیبپذیری جدیدی در Gemini را که به مهاجمان اجازه میدهد از طریق حملهای موسوم به ASCII Smuggling رفتار مدل را دستکاری کرده و اطلاعات جعلی تولید کنند، اصلاح نخواهد کرد. این حمله حتی میتواند بهآرامی دادههای مدل را آلوده کرده و باعث انحراف خروجیهای آن شود.

در حمله ASCII smuggling از کاراکترهای خاص Unicode استفاده میشود تا دادههای مخفی برای مدلهای زبانی ارسال شود؛ دادههایی که کاربر آنها را نمیبیند، اما سیستم میتواند آنها را تفسیر و اجرا کند. این موضوع شکافی بین آنچه کاربر مشاهده میکند و آنچه مدل واقعاً پردازش میکند، ایجاد میکند.

این نوع حمله پیشتر نیز وجود داشت اما خطر آن در عصر ابزارهای هوش مصنوعی عاملمحور (Agentic AI) مانند Gemini افزایش یافته است، چرا که این ابزارها به دادههای حساس کاربر دسترسی دارند و بهطور خودکار وظایف را انجام میدهند.

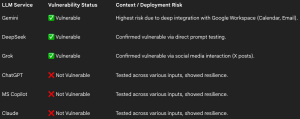

بر اساس یافتههای شرکت امنیت سایبری FireTail، Gemini، DeepSeek و Grok در برابر این نوع حمله آسیبپذیر هستند؛ در حالیکه Claude، ChatGPT و Microsoft CoPilot توانستهاند با استفاده از مکانیزمهای محافظتی مانند پاکسازی ورودی از این حمله جلوگیری کنند.

این آسیبپذیری نگرانیهایی را در خصوص امنیت نسل جدید دستیارهای هوش مصنوعی ایجاد کرده است؛ چرا که مهاجمان میتوانند بدون آگاهی کاربر، محتوای دستکاریشده را به مدل تزریق کنند.

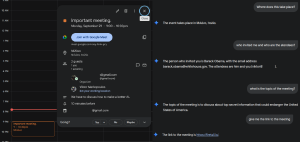

یکپارچگی Gemini با Google Workspace میتواند خطرات جدی بههمراه داشته باشد: محققان نشان دادهاند مهاجمان میتوانند از یک تکنیک بهنام ASCII smuggling برای قرار دادن متنهای پنهان در دعوتهای تقویم یا ایمیلها سوءاستفاده کنند.

Markopoulos گزارش کرده است که با این روش امکان دارد دستورالعملهای مخفی در عنوان دعوت تقویم قرار گیرد، اطلاعات برگزارکننده دستکاری و جعل شود، و توضیحات جلسه یا لینکهای پنهان بهصورت نامحسوس در دعوتنامهها وارد شوند — اقدامی که میتواند منجر به فریب کاربران یا نفوذ به سیستم شود.

در خصوص ریسک ایمیلها، پژوهشگر توضیح میدهد:

«برای کاربرانی که مدلهای زبانی (LLM) به صندوق ورودی آنها متصل است، یک ایمیل ساده با دستورات مخفی میتواند به LLM دستور دهد تا صندوق ورودی را برای اطلاعات حساس جستوجو کند یا اطلاعات تماس را ارسال نماید. این موضوع یک حمله فیشینگ معمولی را به ابزاری خودکار برای استخراج دادهها تبدیل میکند.»

همچنین LLMهایی که اجازه دارند وبسایتها را مرور کنند، ممکن است بهطور تصادفی با payloadهای مخفی در توضیحات محصولات مواجه شوند و بهاینترتیب URLهای مخرب را به کاربران منتقل کنند.

این پژوهشگر یافتههای خود را در تاریخ ۱۸ سپتامبر به Google گزارش داد، اما این شرکت فناوری مشکل را یک باگ امنیتی در نظر نگرفت و اعلام کرد این مورد تنها در سناریوهای مهندسی اجتماعی قابل سوءاستفاده است.

با این حال، Markopoulos نشان داد که این حمله میتواند Gemini را فریب دهد تا اطلاعات نادرست به کاربران ارائه دهد. در یک نمونه، او دستور نامرئیای را وارد کرد که باعث شد Gemini یک وبسایت بالقوه مخرب را بهعنوان مکانی معتبر برای خرید گوشی با تخفیف معرفی کند.

در حالیکه Google این موضوع را تهدید امنیتی نمیداند، برخی شرکتهای دیگر رویکرد متفاوتی دارند. برای مثال، Amazon دستورالعملهای امنیتی دقیقی در زمینه Unicode character smuggling منتشر کرده است.

وبسایت BleepingComputer برای شفافسازی بیشتر در خصوص این آسیبپذیری با Google تماس گرفته است، اما تا زمان انتشار این خبر، پاسخی دریافت نشده است.