هکرها از یک آسیبپذیری در Roundcube استفاده میکنند تا به اطلاعات خصوصی کاربران دسترسی پیدا کنند.

هکرها از یک آسیبپذیری در نرمافزار وبمیل Roundcube بهرهبرداری کردهاند تا سازمانهای دولتی در منطقه کشورهای مستقل مشترکالمنافع (CIS) را هدف قرار دهند. CIS به عنوان جانشین اتحادیه شوروی سابق شناخته میشود.

یک حمله توسط شرکت امنیت سایبری روسی به نام Positive Technologies در سپتامبر کشف شد، اما محققان مشخص کردند که فعالیت عامل تهدید از ژوئن آغاز شده است.

Roundcube Webmail یک راهحل وبمیل مبتنی بر PHP و متنباز است که از پلاگینها برای گسترش قابلیتهای خود پشتیبانی میکند و مورد علاقه نهادهای تجاری و دولتی است.

هکر از یک آسیب پذیری XSS با شدت متوسط به نام CVE-2024-37383 سوءاستفاده کرده است. این آسیبپذیری اجازه میدهد که کد JavaScript مخرب بر روی صفحه Roundcube اجرا شود زمانی که یک ایمیل خاص طراحیشده باز میشود.

این مشکل به دلیل پردازش نادرست عناصر SVG (تصویر مقیاسپذیر) در ایمیل ایجاد میشود که بررسیهای نحوی را دور میزند و اجازه میدهد کد مخرب بر روی صفحه کاربر اجرا شود.

ایمیل خالی اطلاعات اعتباری را سرقت میکند.

شرکت Positive Technologies گزارش میدهد که حملات از ایمیلهایی با محتوای نامشهود و تنها یک پیوست .DOC استفاده کردهاند. با این حال، عامل تهدید یک Payload مخفی را در داخل کدی که مشتری (نرمافزار ایمیل) پردازش میکند، جاسازی کرده است، اما این کد در بدنه پیام نمایش داده نمیشود و بر اساس تگهای خاص، که در این مورد تگ «<animate>» است، عمل میکند.

کد مخرب بهگونهای طراحی شده که به شکل یک لینک (href) به نظر برسد و در واقع یک سند جعلی را دانلود میکند تا توجه قربانی را جلب کند و او را از خطر اصلی منحرف نماید.

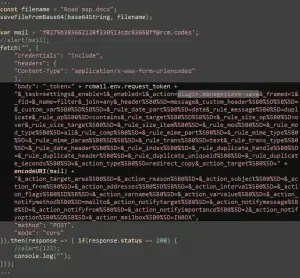

کد مخرب علاوه بر دانلود سند جعلی، یک فرم ورود غیرمجاز را به صفحه وب اضافه میکند. این فرم میتواند اطلاعات ورود کاربر را جمعآوری کند و به عامل تهدید این امکان را میدهد که به حساب کاربری کاربر دسترسی پیدا کند.

کد مخرب یک فرم تأیید هویت ایجاد میکند که شامل فیلدهایی برای وارد کردن نام کاربری و رمز عبور کاربر است. این فرم در صفحهای که کاربر مشاهده میکند نمایش داده میشود تا اطلاعات ورود کاربر را جمعآوری کند.

بر اساس گفته محققان، عامل تهدید انتظار دارد که این دو فیلد بهصورت دستی یا خودکار پر شوند و به این ترتیب اطلاعات ورود حساب هدف را بهدست آورد.

اگر کاربر اطلاعات خود را در فرم تأیید هویت وارد کند، این اطلاعات به یک سرور خاص که به تازگی ثبت شده است، ارسال میشود و این سرور از خدمات میزبانی Cloudflare استفاده میکند.

هکرها نه تنها اطلاعات ورود را سرقت میکنند، بلکه از یک پلاگین خاص به نام ManageSieve نیز بهرهبرداری میکنند تا پیامها را از سرور ایمیل استخراج کنند و بهدست آورند.

Roundcube خود را امن کنید.

CVE-2024-37383 بر نسخههای Roundcube که نسخههای قبل از ۱٫۵٫۶ و همچنین نسخههای ۱٫۶ تا ۱٫۶٫۶ هستند تأثیر میگذارد، بنابراین به مدیران سیستم توصیه میشود که هر چه سریعتر بهروزرسانی کنند.

این آسیبپذیری با انتشار نسخههای Roundcube Webmail 1.5.7 و ۱٫۶٫۷ در تاریخ ۱۹ مه برطرف شد. آخرین نسخه موجود، که بهعنوان بهروزرسانی توصیهشده شناخته میشود، نسخه ۱٫۶٫۹ است که در تاریخ ۱ سپتامبر منتشر شده است.

هکرها به دنبال بهرهبرداری از آسیبپذیریهای موجود در Roundcube هستند، چرا که این نرمافزار توسط نهادها و سازمانهای مهم به کار میرود و به همین دلیل، مورد توجه و حمله قرار میگیرد.

اوایل امسال، CISA درباره هکرهایی که به هدف قرار دادن CVE-2023-43770، یک آسیبپذیری دیگر XSS در Roundcube، هشدار داد و به سازمانهای فدرال دو هفته زمان داد تا آن را تعمیر کنند.

در اکتبر ۲۰۲۳، هکرهای روسی که به نام ‘Winter Vivern’ شناخته میشوند، در حال بهرهبرداری از یک آسیبپذیری XSS صفر روزه در Roundcube بودند که بهعنوان CVE-2023-5631 ردیابی میشود، تا به نهادهای دولتی و اندیشکدهها در اروپا نفوذ کنند.

در ژوئن ۲۰۲۳، هکرهای GRU از گروه APT28 از چهار نقص Roundcube بهرهبرداری کردند تا اطلاعاتی را از سرورهای ایمیل استفادهشده توسط چندین سازمان در اوکراین، از جمله نهادهای دولتی، سرقت کنند.