هکرها حملات گستردهای را با سوءاستفاده از افزونههای قدیمی WordPress آغاز کردند.

کارزار گستردهای از سوءاستفادههای فعال، وبسایتهای WordPress را هدف قرار داده است که از افزونههای GutenKit و Hunk Companion استفاده میکنند. این افزونهها دارای آسیبپذیریهای امنیتی قدیمی با شدت بحرانی هستند که میتوانند برای اجرای کد از راه دور (Remote Code Execution – RCE) مورد بهرهبرداری قرار گیرند.

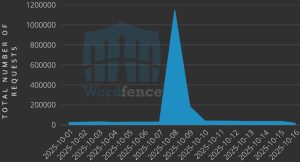

شرکت امنیتی Wordfence اعلام کرده است که تنها در دو روز، در تاریخهای ۸ و ۹ اکتبر، بیش از ۸٫۷ میلیون تلاش برای حمله علیه مشتریان خود را مسدود کرده است.

در این کارزار، سه آسیبپذیری مورد سوءاستفاده قرار گرفتهاند که با شناسههای CVE-2024-9234، CVE-2024-9707، و CVE-2024-11972 ردیابی شدهاند و همگی دارای سطح شدت بحرانی (CVSS 9.8) هستند.

آسیبپذیری CVE-2024-9234 یک نقص در REST endpoint افزونه GutenKit با حدود ۴۰٬۰۰۰ نصب فعال است که به مهاجم اجازه میدهد بدون احراز هویت، افزونههای دلخواه را بر روی سایت نصب کند.

آسیبپذیریهای CVE-2024-9707 و CVE-2024-11972 نیز مربوط به نقص در کنترل مجوزها (missing authorization) در themehunk-import REST endpoint از افزونه Hunk Companion با حدود ۸٬۰۰۰ نصب فعال هستند و میتوانند به نصب افزونههای دلخواه نیز منجر شوند.

یک مهاجم احراز هویتشده میتواند با سوءاستفاده از این آسیبپذیریها، افزونهای دیگر با آسیبپذیری مشابه را نصب کرده و از طریق آن به اجرای کد از راه دور (RCE) دست یابد.

جزئیات نسخههای آسیبپذیر به شرح زیر است:

- CVE-2024-9234: تأثیرگذار بر GutenKit نسخه ۲٫۱٫۰ و پایینتر

- CVE-2024-9707: تأثیرگذار بر Hunk Companion نسخه ۱٫۸٫۴ و قدیمیتر

- CVE-2024-11972: تأثیرگذار بر Hunk Companion نسخه ۱٫۸٫۵ و پایینتر

وصلههای امنیتی برای این سه آسیبپذیری در نسخههای GutenKit 2.1.1 (منتشرشده در اکتبر ۲۰۲۴) و Hunk Companion 1.9.0 (منتشرشده در دسامبر ۲۰۲۴) ارائه شدهاند. با این حال، با وجود انتشار این اصلاحیهها نزدیک به یک سال پیش، هنوز بسیاری از وبسایتها از نسخههای آسیبپذیر استفاده میکنند و در معرض خطر حملات قرار دارند.

مشاهدات شرکت Wordfence بر اساس دادههای حملات نشان میدهد که مهاجمان، یک افزونه مخرب را در قالب یک فایل فشرده (.ZIP) با نام up در GitHub میزبانی میکنند.

این فایل شامل اسکریپتهای مبهمسازیشده است که قابلیتهایی از جمله بارگذاری، دانلود و حذف فایلها و تغییر مجوزهای دسترسی را فراهم میکنند. یکی از این اسکریپتها که با رمز عبور محافظت شده و بهصورت جعلی بهعنوان بخشی از افزونه All in One SEO معرفی شده است، برای ورود خودکار مهاجم با سطح دسترسی مدیر مورد استفاده قرار میگیرد.

مهاجمان با استفاده از این ابزارها قادرند پایداری خود را در سیستم حفظ کرده، فایلها را سرقت یا بارگذاری کنند، دستورات دلخواه اجرا کنند، یا دادههای خصوصی پردازششده توسط سایت را رهگیری نمایند.

در مواردی که مهاجمان نتوانند از طریق بسته نصبشده به دسترسی کامل مدیریتی دست یابند، معمولاً افزونه آسیبپذیر wp-query-console را نصب میکنند تا بتوانند از طریق آن به اجرای کد از راه دور بدون نیاز به احراز هویت دست پیدا کنند.

Wordfence چندین آدرس IP را شناسایی کرده است که حجم بالایی از این درخواستهای مخرب را ارسال میکنند؛ این دادهها میتواند به مدیران امنیتی در ایجاد سامانههای دفاعی مؤثر در برابر این حملات کمک کند.

بهعنوان نشانههای احتمالی نفوذ (IoCs)، پژوهشگران اعلام کردهاند که مدیران باید در لاگهای دسترسی سایت خود به دنبال درخواستهایی با مسیرهای زیر بگردند:

- /wp-json/gutenkit/v1/install-active-plugin

- /wp-json/hc/v1/themehunk-import

همچنین توصیه میشود پوشههای زیر در ساختار فایل وبسایت برای وجود فایلها یا ورودیهای مشکوک بررسی شوند:

- /up

- /background-image-cropper

- /ultra-seo-processor-wp

- /oke

- /wp-query-console

در نهایت، به مدیران وبسایتها توصیه میشود تمام افزونههای نصبشده را به آخرین نسخههای منتشرشده توسط توسعهدهنده بهروزرسانی کنند تا از بهرهبرداری مهاجمان از آسیبپذیریهای قدیمی جلوگیری شود.