کمپین گسترده سرقت پیامک دستگاه های اندرویدی در ۱۱۳ کشور

یک کمپین مخرب جهانی که دستگاههای اندرویدی را هدف قرار میدهد، از هزاران ربات تلگرام استفاده میکند تا دستگاهها را با بدافزارهایی که پیامکها را میدزدند، آلوده کند. این بدافزارها برای سرقت گذرواژههای یکبارمصرف (OTP) که برای تأیید دو مرحلهای (۲FA) استفاده میشوند، طراحی شدهاند و بیش از ۶۰۰ سرویس مختلف را هدف قرار میدهند.

پژوهشگران شرکت Zimperium این عملیات را کشف کرده و از فوریه ۲۰۲۲ (بهمن ۱۴۰۰) آن را دنبال میکنند. آنها گزارش دادهاند که حداقل ۱۰۷,۰۰۰ نمونه بدافزار مختلف را که با این کمپین مرتبط هستند، پیدا کردهاند.

این افراد برای کسب سود مالی از این حملات سایبری استفاده میکنند و احتمالاً از دستگاههای آلوده برای عبور ترافیک اینترنتی خود یا دیگران بهگونهای استفاده میکنند که هویت واقعیشان مخفی بماند و احراز هویت انجام شود. این روش میتواند به آنها کمک کند تا به سرویسها و حسابهای مختلف دسترسی پیدا کنند بدون اینکه ردی از خود بهجا بگذارند.

بهدامانداختن در تلگرام

بدافزار سرقت پیامک (SMS stealer) از دو طریق توزیع میشود:

- Malvertising: تبلیغات مخرب که حاوی لینکهای آلوده است و کاربران را بهصورت ناخواسته به وبسایتهای خطرناک هدایت میکند.

- رباتهای تلگرام: رباتهایی که در تلگرام برای خودکارسازی ارتباط با قربانیان استفاده میشوند.

در اولین روش ( یعنی از طریق malvertising ) ، قربانیان به صفحات وبی هدایت میشوند که شبیه فروشگاه Google Play طراحی شدهاند. این صفحات تعداد دانلودهای بسیار زیادی را نمایش میدهند تا به نظر برسد که برنامه مورد نظر بسیار محبوب و قابل اعتماد است. این کار برای افزایش اعتبار جعلی برنامه و ایجاد احساس امنیت و اعتماد نادرست در کاربران انجام میشود تا آنها را ترغیب به دانلود و نصب بدافزار کنند.

رباتها برای جلب اعتماد و ترغیب کاربران به ارائه اطلاعات شخصی (مانند شماره تلفن)، ادعا میکنند که یک برنامه رایگان و غیرقانونی را به آنها خواهند داد.

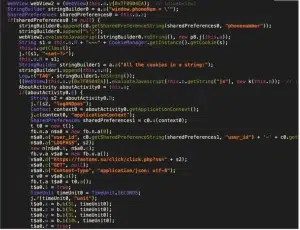

ربات تلگرام از شماره تلفن کاربران برای ایجاد یک فایل APK جدید استفاده میکند. این فایل APK شخصیسازی شده است و به این ترتیب، امکان ردیابی فردی کاربر یا حملات آینده را فراهم میکند.

شرکت Zimperium اعلام کرده که این عملیات از ۲,۶۰۰ ربات تلگرام استفاده میکند تا برنامههای مختلف اندرویدی (APK) را تبلیغ کند. این رباتها تحت کنترل ۱۳ سرور فرماندهی و کنترل (C2) هستند.

این کمپین در کشورهای هند و روسیه بیشترین تعداد قربانیان را داشته است، اما همچنین در کشورهای برزیل، مکزیک، و ایالات متحده نیز تعداد زیادی از افراد تحت تأثیر قرار گرفتهاند.

کسب پول

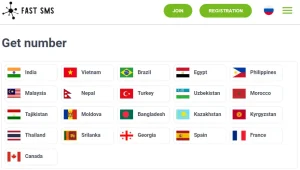

بدافزار اطلاعات پیامکهای سرقت شده را به یک آدرس مشخص در وبسایت مورد نظر( fastsms.su. ) منتقل میکند، که این آدرس برای دریافت و پردازش این دادهها استفاده میشود.

کاربران میتوانند با خرید این شمارههای تلفن مجازی، هویت خود را مخفی کنند و از این شمارهها برای ورود به حسابهای کاربری و خدمات آنلاین استفاده کنند بدون اینکه از شماره تلفن واقعی خود استفاده کنند.

دستگاههای آلوده به طور فعال در حال انجام فعالیتهای خاصی هستند که از طرف سرویس مورد نظر کنترل و مدیریت میشود، و قربانیان از این استفاده غیرمجاز یا مخفیانه بیخبرند.

مجوزهای دسترسی به پیامکهای اندروید که درخواست شدهاند، به بدافزار اجازه میدهند تا کدهای تأیید یکبار مصرف (OTPs) را که برای ثبتنام حسابها و احراز هویت دو مرحلهای لازم هستند، ضبط کند.

قربانیان ممکن است با هزینههای اضافی و غیرمجاز در قبض موبایلشان روبرو شوند و همچنین ممکن است در فعالیتهای غیرقانونی که از طریق دستگاه و شماره تلفنشان انجام شده، درگیر شوند.

برای جلوگیری از سوءاستفاده از شماره تلفن، بهتر است اقدامات زیر را انجام دهید:

- از دانلود فایلهای APK از منابع غیر از Google Play خودداری کنید: بهویژه برنامههایی که از وبسایتهای غیررسمی یا ناشناخته دانلود میشوند، ممکن است حاوی بدافزار یا خطرات امنیتی باشند.

- اجازههای پرخطر را به برنامههایی که با عملکرد آنها مرتبط نیستند، ندهید: به برنامههایی که به طور غیرضروری به مجوزهای حساس (مثل دسترسی به پیامکها یا تماسها) درخواست میدهند، اعتماد نکنید.

- اطمینان حاصل کنید که Play Protect روی دستگاه شما فعال است: Play Protect یک ویژگی امنیتی در Google Play است که برای شناسایی و جلوگیری از نصب بدافزارها و برنامههای مخرب طراحی شده است.