مایکروسافت اعلام کرد RAT جدید برای سرقت ارزهای دیجیتال و شناسایی استفاده میشود.

مایکروسافت یک تروجان دسترسی از راه دور (RAT) جدید کشف کرده است که از “تکنیکهای پیچیده” برای جلوگیری از شناسایی، حفظ پایداری و استخراج دادههای حساس استفاده میکند.

با اینکه این بدافزار (که “StilachiRAT” نامیده شده) هنوز به طور گسترده توزیع نشده است، مایکروسافت میگوید که تصمیم گرفته نشانههای آلودگی (Indicators of Compromise – IoCs) و راهنمای کاهش تهدید را بهصورت عمومی به اشتراک بگذارد تا مدافعان شبکه بتوانند این تهدید را شناسایی کرده و تأثیر آن را کاهش دهند.

به دلیل موارد محدود شناساییشده از استقرار StilachiRAT در محیط واقعی، مایکروسافت هنوز این بدافزار را به یک عامل تهدید خاص یا یک موقعیت جغرافیایی مشخص نسبت نداده است.

مایکروسافت اعلام کرد: “در نوامبر ۲۰۲۴، پژوهشگران تیم واکنش به حوادث امنیتی مایکروسافت یک تروجان دسترسی از راه دور (RAT) جدید کشف کردند که آن را StilachiRAT نامیدیم. این بدافزار از تکنیکهای پیچیدهای برای جلوگیری از شناسایی، حفظ ماندگاری در محیط هدف و استخراج دادههای حساس استفاده میکند.”

تحلیل ماژول WWStartupCtrl64.dll در بدافزار StilachiRAT که قابلیتهای RAT را در خود دارد، نشان داد که این بدافزار از روشهای مختلفی برای سرقت اطلاعات از سیستم هدف استفاده میکند. این روشها شامل سرقت اعتبارنامههای ذخیرهشده در مرورگر، اطلاعات کیف پول دیجیتال، دادههای ذخیرهشده در کلیپبورد و همچنین اطلاعات سیستم میشود.

مایکروسافت (ردموند) در میان قابلیتهای این تروجان دسترسی از راه دور (RAT) جدید، بر ویژگیهای شناسایی (Reconnaissance) آن تأکید کرده است. این ویژگیها شامل جمعآوری دادههای سیستمی مانند شناسههای سختافزاری، وجود دوربین، جلسات فعال Remote Desktop Protocol (RDP) و برنامههای مبتنی بر رابط گرافیکی (GUI) در حال اجرا، برای ایجاد نمایه از سیستمهای هدف میشود.

پس از استقرار در سیستمهای آلوده، مهاجمان میتوانند از بدافزار StilachiRAT برای سرقت دادههای کیف پول دیجیتال استفاده کنند. این بدافزار با اسکن اطلاعات پیکربندی ۲۰ افزونه کیف پول ارز دیجیتال، از جمله Coinbase Wallet، Phantom، Trust Wallet، Metamask، OKX Wallet، Bitget Wallet و سایر موارد، اقدام به سرقت دادهها میکند.

این بدافزار همچنین با استفاده از APIهای ویندوز، اطلاعات ورود ذخیرهشده در فایل local state مرورگر Google Chrome را استخراج میکند. علاوه بر این، فعالیت کلیپبورد را برای شناسایی اطلاعات حساس مانند رمزهای عبور و کلیدهای ارز دیجیتال زیر نظر میگیرد و به طور همزمان، پنجرهها و برنامههای فعال را نیز ردیابی میکند.

پس از اینکه به عنوان یک فرایند مستقل یا یک سرویس ویندوزی راهاندازی شد، این تروجان دسترسی از راه دور (RAT) از طریق مدیر کنترل سرویسهای ویندوز (SCM) به دست میآورد و ماندگاری خود را حفظ میکند و اطمینان حاصل میکند که به طور خودکار با استفاده از نخهای نظارت (watchdog threads) که باینریهای بدافزار را رصد کرده و در صورت غیرفعال شدن آنها، دوباره آنها را بازسازی میکنند، دوباره نصب شود.

بدافزار StilachiRAT همچنین میتواند جلسات فعال RDP را با گرفتن اطلاعات از پنجرههای پیشزمینه نظارت کند و توکنهای امنیتی را کپی کرده و از آنها برای جعل هویت کاربران واردشده استفاده کند. این امکان به مهاجمان میدهد تا پس از استقرار بدافزار RAT روی سرورهای RDP که اغلب میزبان جلسات مدیریتی هستند، به طور جانبی در شبکههای قربانی حرکت کنند.

مایکروسافت گفت: بدافزار جلسه فعلی را بهدست میآورد و به طور فعال پنجرههای پیشزمینه را راهاندازی کرده و همچنین تمام جلسات RDP دیگر را فهرست میکند. برای هر جلسه شناساییشده، به شِل Windows Explorer دسترسی پیدا میکند و امتیازات یا توکن امنیتی آن را کپی میکند. سپس بدافزار قابلیتهایی برای راهاندازی برنامهها با این امتیازات جدید بهدست میآورد.

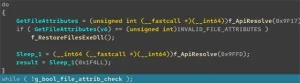

قابلیتهای تروجان دسترسی از راه دور (RAT) همچنین شامل ویژگیهای گستردهای برای اجتناب از شناسایی و ضد بررسیهای جنایی است، مانند توانایی پاکسازی لاگهای رویداد و بررسی نشانههایی از اینکه آیا در یک محیط شبیهسازی شده (sandbox) در حال اجرا است تا تلاشهای تحلیل بدافزار را مسدود کند. حتی اگر فریب خورده و در یک محیط شبیهسازی شده اجرا شود، فراخوانیهای API ویندوز StilachiRAT به صورت چکسامی (check-sums) کدگذاری شدهاند که به طور دینامیک در زمان اجرا حل میشوند و برای کند کردن روند تحلیل، بیشتر مخفیسازی (obfuscation) میشوند.

بدافزار StilachiRAT همچنین میتواند جلسات فعال RDP را با گرفتن اطلاعات از پنجرههای پیشزمینه نظارت کرده و توکنهای امنیتی را کپی کرده و از آنها برای جعل هویت کاربران واردشده استفاده کند. این امکان به مهاجمان میدهد تا پس از استقرار بدافزار RAT روی سرورهای RDP که اغلب میزبان جلسات مدیریتی هستند، به طور جانبی در شبکههای قربانی حرکت کنند.

مایکروسافت گفت: بدافزار جلسه فعلی را بهدست میآورد و به طور فعال پنجرههای پیشزمینه را راهاندازی کرده و همچنین تمام جلسات RDP دیگر را فهرست میکند. برای هر جلسه شناساییشده، به شِل Windows Explorer دسترسی پیدا میکند و امتیازات یا توکن امنیتی آن را کپی میکند. سپس بدافزار قابلیتهایی برای راهاندازی برنامهها با این امتیازات جدید بهدست میآورد.

قابلیتهای تروجان دسترسی از راه دور (RAT) همچنین شامل ویژگیهای گستردهای برای اجتناب از شناسایی و ضد بررسیهای جنایی است، مانند توانایی پاکسازی لاگهای رویداد و بررسی نشانههایی از اینکه آیا در یک محیط شبیهسازی شده (sandbox) در حال اجرا است تا تلاشهای تحلیل بدافزار را مسدود کند. حتی اگر فریب خورده و در یک محیط شبیهسازی شده اجرا شود، فراخوانیهای API ویندوز StilachiRAT به صورت چکسامی (check-sums) کدگذاری شدهاند که به طور دینامیک در زمان اجرا حل میشوند و برای کند کردن روند تحلیل، بیشتر مخفیسازی (obfuscation) میشوند.

آخرین ولی نه کماهمیت، مایکروسافت میگوید StilachiRAT اجازه اجرای دستورات و پروکسی مشابه SOCKS را با استفاده از دستورات از سرور فرمان و کنترل (C2) به دستگاههای آلوده میدهد، که این امکان را به مهاجمین میدهد تا سیستم آلوده را راهاندازی مجدد کنند، لاگها را پاک کنند، اعتبارنامهها را سرقت کنند، برنامهها را اجرا کنند و پنجرههای سیستم را دستکاری کنند.

دستورات دیگر برای ‘تعلیق سیستم، تغییر مقادیر رجیستری ویندوز، و شمارش پنجرههای باز’ طراحی شدهاند.

برای کاهش سطح حملهای که این بدافزار میتواند برای نفوذ به یک سیستم هدف استفاده کند، مایکروسافت توصیه میکند که نرمافزار تنها از وبسایتهای رسمی دانلود شود و از نرمافزار امنیتی استفاده شود که قادر به مسدود کردن دامنههای مخرب و پیوستهای ایمیل باشد.