پلتفرم StackExchange برای انتشار بستههای مخرب PyPi مورد سوءاستفاده قرار گرفته است.

هکرها ابتدا بستههای پایتون که حاوی کدهای مخرب بودهاند را در مخزن PyPI قرار دادهاند و سپس از پلتفرم StackExchange برای انتشار و تبلیغ این بستهها استفاده کردهاند. به این صورت که ممکن است لینکهایی به این بستهها را به عنوان پاسخ به سوالات کاربران ارائه داده باشند تا کاربران دیگر تشویق شوند این بستهها را دانلود و نصب کنند. این نوع حمله به منظور گسترش بدافزارها یا انجام فعالیتهای مخرب دیگر انجام میشود.

بستههایی با نامهای «spl-types»، «raydium»، «sol-structs»، «sol-instruct» و «raydium-sdk» وجود دارند که پس از نصب، اسکریپتهایی را دانلود میکنند که وظیفه سرقت اطلاعات حساس را دارند. این اطلاعات حساس شامل دادههای ذخیره شده در مرورگر، برنامههای پیامرسان مانند Telegram، Signal، و Session، و همچنین جزئیات کیف پولهای ارزهای دیجیتال مانند Exodus، Electrum، و Monero میباشد.

بدافزار سرقت اطلاعات، قادر است فایلهایی که شامل کلمات کلیدی خاصی هستند را نیز به سرقت ببرد. علاوه بر این، میتواند از صفحهنمایش عکس بگیرد. سپس تمام این دادهها را به یک کانال در اپلیکیشن پیامرسان تلگرام ارسال میکند.

شرکت Checkmarx، که در زمینه تست امنیت برنامهها فعالیت میکند، اعلام کردهاند که بستههای مورد نظر ابتدا در تاریخ ۲۵ ژوئن در مخزن PyPI بارگذاری شدهاند. اما بخش مخرب این بستهها در بهروزرسانیای که در تاریخ ۳ ژوئیه انجام شد، اضافه شده است.

با اینکه این بستهها از PyPI حذف شدهاند، اما قبل از حذف، تعدادی از کاربران این بستهها را دانلود کردهاند و ممکن است تحت تأثیر محتوای مخرب آنها قرار گرفته باشند.

سوءاستفاده از StackExchange

بر اساس تحقیقات شرکت Checkmarx، مهاجمان به طور مشخص کاربران فعال در پروژههای بلاکچین Raydium و Solana را هدف قرار دادهاند.

عدم وجود یک کتابخانه پایتون رسمی برای Raydium، فرصت سوءاستفادهای را برای مهاجمان فراهم کرده است. مهاجمان بدون نیاز به استفاده از تکنیکهای فریبآمیز مانند typosquatting (ایجاد نامهای مشابه با نام اصلی به منظور فریب کاربران)، از نام Raydium برای بسته مخرب خود استفاده کردهاند.

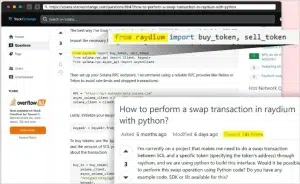

مهاجمان با ایجاد حسابهای کاربری در StackExchange، سعی کردند تا از طریق گذاشتن نظرات زیر موضوعات و مباحث پرطرفدار، لینک به بستههای مخرب خود را در معرض دید کاربران بیشتری قرار دهند و آنها را به دانلود این بستهها ترغیب کنند. این کار به آنها کمک میکرد تا بستههای مخرب خود را به مخاطبان هدف مورد نظرشان معرفی کنند.

موضوعات انتخاب شده در StackExchange مرتبط با نامهای بستههای مخرب بودند و پاسخهای داده شده به این موضوعات از کیفیت بالایی برخوردار بودند، بنابراین قربانیان ممکن بود وسوسه شوند که این بستههای خطرناک را دانلود کنند.

به دلیل تعداد زیاد افرادی که ممکن است تحت تأثیر این کمپین قرار گرفته باشند، تخمین دقیق اثرات آن مشکل است. با این حال، محققان شرکت Checkmarx چند نمونه خاص از افرادی که به این کمپین آسیب دیدهاند را در گزارش خود ذکر کردهاند تا ابعادی از تأثیرات این حمله را نشان دهند.

این فرد به دلیل اینکه دستگاهش به بدافزار آلوده شده بود، داراییهای دیجیتال موجود در کیف پول Solana او به سرقت رفته است.

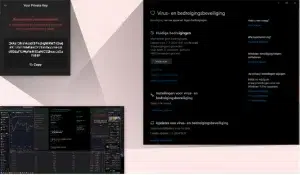

کلید خصوصی که عکس آن توسط بدافزار گرفته شده است، میتواند به مهاجمان این امکان را بدهد که با وجود فعال بودن احراز هویت چندمرحلهای، به حسابهای قربانی دسترسی پیدا کنند و آنها را تصاحب کنند، زیرا این کلید خصوصی به اندازه رمز عبور اهمیت دارد و میتواند به صورت مستقیم برای دسترسی به حسابهای آنلاین استفاده شود.

تصویر گرفته شده توسط بدافزار نشان میدهد که نرمافزار امنیتی Windows Virus and Threat Protection نتوانسته است وجود بدافزار را در دستگاه قربانی شناسایی کند و بنابراین موفق به مقابله با آن نشده است.

این نوع تاکتیک که شامل استفاده از پلتفرمهای آنلاین برای تبلیغ بستههای مخرب است، سابقه دارد و قبلاً در مورد مشابهی با استفاده از StackOverflow برای ترویج بستههای مخرب پایتون مشاهده شده است.

اگرچه توسعهدهندگان معمولاً کمککننده و آماده برای ارائه اسکریپتهای مفید هستند، مهم است که علاوه بر معتبر بودن پلتفرم، نویسنده اسکریپت نیز باید از نظر امنیت و اعتبار قابل اعتماد باشد تا از بروز مشکلات احتمالی جلوگیری شود.

حتی اگر کد از یک منبع معتبر دریافت شده باشد، مهم است که پیش از استفاده از آن، کد را بررسی کنید تا مطمئن شوید که بعداً تغییرات مخرب به آن افزوده نشده است. این امر به ویژه در مورد کمپینهایی که به طور خاص توضیح داده شدهاند، مانند آنچه Checkmarx گزارش کرده، اهمیت دارد.