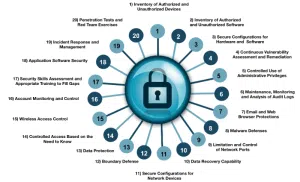

CIS Control چیست ؟

CIS (Center for Internet Security) Controls یک چارچوب امنیتی متشکل از مجموعهای از بهترین شیوهها و دستورالعملها برای افزایش امنیت سیستمها و کاهش مخاطرات امنیتی در شبکههای سازمانی است. این کنترلها به سازمانها کمک میکنند تا تهدیدات سایبری را کاهش داده و سطح امنیتی خود را افزایش دهند. در ادامه به معرفی کامل CIS Controls میپردازیم.

CIS Controls چیست؟

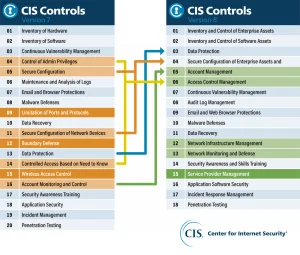

CIS Controls مجموعهای از ۲۰ کنترل امنیتی است که توسط سازمان غیرانتفاعی Center for Internet Security ایجاد شده است. این کنترلها به عنوان راهنمایی برای سازمانها و کسبوکارها طراحی شدهاند تا بتوانند سطح امنیتی خود را بهبود بخشند. این کنترلها بهروزرسانی شده و مطابق با تهدیدات و چالشهای امنیتی جدید تدوین میشوند.

هدف CIS Controls

هدف اصلی CIS Controls، کمک به سازمانها در ایجاد یک سیستم مدیریت امنیت اطلاعات کارآمد و موثر است. این چارچوب، راهنماییهایی را برای حفاظت از سیستمهای فناوری اطلاعات در برابر حملات و نقضهای امنیتی ارائه میدهد.

ساختار CIS Controls

CIS Controls به سه دسته اصلی تقسیم میشوند:

- Basic Controls کنترلهای پایه : برای هر سازمانی که به دنبال ارتقای امنیت سیستمهای خود است، ضروری هستند.

- Foundational Controls کنترلهای اساسی : کنترلهایی هستند که برای تقویت پایههای امنیتی طراحی شدهاند و به کنترلهای پایه افزوده میشوند.

- Organizational Controls کنترلهای سازمانی : کنترلهایی که به سطح بالاتری از امنیت و مدیریت امنیت اطلاعات مربوط میشوند.

کنترلهای پایه (Basic Controls)

- فهرستبندی و کنترل داراییهای سازمانی (Inventory and Control of Enterprise Assets)

- توضیح: اطمینان از شناسایی و فهرستبندی تمام تجهیزات و داراییهای IT که به شبکه متصل هستند.

- هدف: کاهش ریسک ناشی از داراییهای ناشناخته یا غیرمجاز در شبکه.

- فهرستبندی و کنترل داراییهای نرمافزاری (Inventory and Control of Software Assets)

- توضیح: مدیریت و کنترل نرمافزارهای نصب شده در سیستمها.

- هدف: جلوگیری از نصب و استفاده از نرمافزارهای غیرمجاز یا آسیبپذیر.

- حفاظت از داده (Data Protection)

- توضیح: ایجاد سیاستها و رویههایی برای محافظت از دادههای حساس در مقابل دسترسی غیرمجاز.

- هدف: کاهش ریسک دسترسیهای غیرمجاز به دادهها و سرقت اطلاعات.

- پیکربندی امن داراییها و نرمافزارهای سازمانی (Secure Configuration of Enterprise Assets and Software)

- توضیح: تنظیم و پیکربندی صحیح سیستمها و نرمافزارها به منظور به حداقل رساندن نقاط ضعف.

- هدف: جلوگیری از سوءاستفاده از تنظیمات نادرست یا آسیبپذیریهای شناخته شده.

- مدیریت حسابها (Account Management)

- توضیح: ایجاد، مدیریت و کنترل حسابهای کاربری و سطوح دسترسی.

- هدف: اطمینان از اینکه فقط کاربران مجاز به منابع دسترسی دارند.

- مدیریت کنترل دسترسی (Access Control Management)

- توضیح: مدیریت مجوزهای دسترسی به منابع و اطلاعات سازمان.

- هدف: جلوگیری از دسترسیهای غیرمجاز به اطلاعات حساس.

- مدیریت مداوم آسیبپذیریها (Continuous Vulnerability Management)

- توضیح: شناسایی، ارزیابی و رفع آسیبپذیریها بهصورت مداوم.

- هدف: کاهش ریسک بهرهبرداری از آسیبپذیریها توسط مهاجمان.

- مدیریت لاگهای ممیزی (Audit Log Management)

- توضیح: ثبت و بررسی رویدادها و فعالیتها در سیستمها به منظور شناسایی فعالیتهای غیرمعمول.

- هدف: شناسایی و بررسی سریعتر حملات و نقضهای امنیتی.

- حفاظت از ایمیل و مرورگرهای وب (Email and Web Browser Protections)

- توضیح: استفاده از ابزارها و سیاستها برای ایمنسازی ایمیلها و مرورگرها.

- هدف: کاهش خطر حملات فیشینگ و بدافزارها.

- دفاع در برابر بدافزار (Malware Defenses)

- توضیح: استفاده از نرمافزارهای ضدبدافزار و بهروزرسانیهای منظم آنها.

- هدف: جلوگیری از ورود و گسترش بدافزارها در شبکه.

کنترلهای اساسی (Foundational Controls)

- بازیابی داده (Data Recovery)

- توضیح: ایجاد و مدیریت رویههای پشتیبانگیری و بازیابی اطلاعات.

- هدف: اطمینان از اینکه سازمان قادر به بازیابی اطلاعات پس از حادثه است.

- مدیریت زیرساخت شبکه (Network Infrastructure Management)

- توضیح: نظارت و مدیریت اجزای شبکه مانند روترها، سوییچها و فایروالها.

- هدف: اطمینان از امنیت و پایداری زیرساخت شبکه.

- پایش و دفاع از شبکه (Network Monitoring and Defense)

- توضیح: مانیتورینگ ترافیک شبکه به منظور شناسایی و مسدودسازی حملات.

- هدف: شناسایی سریعتر فعالیتهای مخرب و حملات سایبری.

- آگاهی و آموزش مهارتهای امنیتی (Security Awareness and Skills Training)

- توضیح: آموزش و افزایش آگاهی کارمندان در مورد تهدیدات امنیتی و روشهای پیشگیری.

- هدف: کاهش خطاهای انسانی و افزایش سطح امنیت سازمان.

- مدیریت ارائهدهندگان خدمات (Service Provider Management)

- توضیح: نظارت و ارزیابی ارائهدهندگان خدمات خارجی و تأمینکنندگان.

- هدف: اطمینان از اینکه خدماتدهندگان خارجی از استانداردهای امنیتی سازمان پیروی میکنند.

- امنیت نرمافزارهای کاربردی (Application Software Security)

- توضیح: تست و بررسی امنیتی نرمافزارهای کاربردی به منظور شناسایی و رفع آسیبپذیریها.

- هدف: جلوگیری از بهرهبرداری مهاجمان از نرمافزارهای آسیبپذیر.

- مدیریت پاسخ به حوادث (Incident Response Management)

- توضیح: تدوین و اجرای برنامههای پاسخ به حوادث امنیتی.

- هدف: بهبود واکنش سازمان به حوادث امنیتی و کاهش تاثیرات منفی آنها.

کنترلهای سازمانی (Organizational Controls)

- تست نفوذ (Penetration Testing)

- توضیح: انجام تستهای نفوذ برای شناسایی نقاط ضعف در سیستمها و شبکه.

- هدف: ارزیابی امنیت سازمان و آمادگی در برابر حملات واقعی.

- امنیت فیزیکی و محیطی (Physical and Environmental Security)

- توضیح: ایجاد سیاستها و رویههای امنیتی برای حفاظت از تجهیزات فیزیکی و محیطهای کاری.

- هدف: جلوگیری از دسترسیهای فیزیکی غیرمجاز به تجهیزات و دادهها.

- مدیریت تهدیدات پیشرفته (Advanced Threat Management)

- توضیح: شناسایی و مدیریت تهدیدات پیشرفته و پیچیده.

- هدف: محافظت از سازمان در برابر تهدیدات جدید و پیچیده.

مزایای پیادهسازی کنترلهای CIS

- افزایش سطح امنیت سازمانی

- کاهش ریسکها و آسیبپذیریهای امنیتی

- بهبود پاسخدهی به حوادث و تهدیدات

- تطابق با استانداردها و الزامات قانونی

پیاده سازی CIS Control ها در سازمان

برای پیادهسازی مؤثر CIS (Center for Internet Security) Controls در سازمان، لازم است که یک برنامهریزی دقیق و ساختارمند داشته باشید. در این پاسخ، به مراحل مختلف و راهکارهای عملی برای پیادهسازی کنترلهای CIS میپردازیم.

۱- ارزیابی وضعیت فعلی امنیتی سازمان

الف. بررسی و تحلیل وضعیت موجود

- شناسایی داراییها و سیستمها: ابتدا باید تمامی سیستمها، داراییها، نرمافزارها و سرویسهای شبکه در سازمان شناسایی شوند.

- ارزیابی کنترلهای فعلی: بررسی کنید که کدام یک از کنترلهای CIS در حال حاضر پیادهسازی شدهاند و کدام یک نیاز به بهبود یا توسعه دارند.

- شناسایی نقاط ضعف و آسیبپذیریها: با استفاده از ابزارهای اسکن آسیبپذیری و تست نفوذ، نقاط ضعف و آسیبپذیریهای امنیتی در سیستمها و شبکه را شناسایی کنید.

ب. تعیین نیازمندیها و اهداف

- تعیین اهداف امنیتی سازمان: مشخص کنید که چه اهدافی را میخواهید با پیادهسازی کنترلهای CIS به دست آورید (مثل کاهش ریسکها، افزایش اعتماد مشتریان، تطابق با استانداردها).

- تعیین محدوده پیادهسازی: تصمیم بگیرید که کدام بخشها یا سیستمهای سازمان در اولویت برای پیادهسازی کنترلهای CIS قرار دارند

۲- طراحی برنامه پیادهسازی

الف. ایجاد یک تیم پیادهسازی

- تعیین اعضای تیم: یک تیم متخصص که شامل مدیران امنیتی، کارشناسان IT، تحلیلگران ریسک و مدیران اجرایی است تشکیل دهید.

- تخصیص وظایف و مسئولیتها: وظایف و مسئولیتهای هر عضو تیم را مشخص کنید.

ب. توسعه برنامه پیادهسازی

- تدوین یک برنامه زمانی: یک برنامه زمانی برای پیادهسازی کنترلهای CIS ایجاد کنید که شامل مهلتها، نقاط بررسی و ارزیابی است.

- تعیین منابع مورد نیاز: منابع مالی، انسانی و فنی مورد نیاز برای پیادهسازی کنترلها را مشخص کنید.

- تهیه مستندات و سیاستها: مستندات و سیاستهای مورد نیاز برای پیادهسازی کنترلهای CIS را تهیه کنید.

۳- پیادهسازی کنترلهای CIS

الف. پیادهسازی تدریجی کنترلها

- کنترلهای پایه: ابتدا کنترلهای پایه (Basic Controls) را پیادهسازی کنید که شامل شناسایی و کنترل داراییها، مدیریت حسابها و پیکربندی امن سیستمها است.

- کنترلهای اساسی: پس از کنترلهای پایه، کنترلهای اساسی (Foundational Controls) را که شامل مدیریت شبکه، مانیتورینگ و بازیابی دادهها است، اجرا کنید.

- کنترلهای سازمانی: در نهایت، کنترلهای سازمانی (Organizational Controls) را که شامل مدیریت ارائهدهندگان خدمات، تست نفوذ و آموزش کارکنان است، پیادهسازی کنید.

ب. یکپارچهسازی با فرآیندهای موجود

- اتصال به سیستمهای مدیریت موجود: کنترلهای CIS را با سیستمها و فرآیندهای موجود در سازمان یکپارچه کنید تا سازگاری و کارایی افزایش یابد.

- آموزش کارکنان: کارکنان را در مورد تغییرات و بهبودهای ایجاد شده آموزش دهید و آگاهی امنیتی آنها را افزایش دهید.

۴- پایش و ارزیابی

الف. نظارت مداوم

- مانیتورینگ پیوسته: سیستمها و شبکه را بهصورت مداوم پایش کنید تا اطمینان حاصل شود که کنترلها به درستی عمل میکنند.

- ارزیابی عملکرد: عملکرد کنترلها را بهصورت دورهای ارزیابی کنید و مطمئن شوید که اهداف تعیین شده برآورده میشوند.

ب. بهبود و اصلاح

- شناسایی نیاز به بهبود: با توجه به نتایج ارزیابی و مانیتورینگ، نیاز به بهبود و اصلاح کنترلها را شناسایی کنید.

- اعمال تغییرات لازم: تغییرات و بهبودهای لازم را در کنترلها اعمال کنید تا کارایی و اثربخشی آنها افزایش یابد

۵- انطباق با استانداردها و مقررات

الف. بررسی تطابق

- بررسی انطباق با استانداردها: بررسی کنید که کنترلهای پیادهسازی شده با استانداردها و مقررات امنیتی (مثل ISO 27001، GDPR و غیره) مطابقت دارند.

- مستندسازی انطباق: مستندات مربوط به انطباق با استانداردها و مقررات را تهیه و نگهداری کنید.

ب. بهروزرسانی مستمر

- بهروزرسانی مستمر کنترلها: کنترلهای CIS را بهصورت دورهای بهروزرسانی کنید تا با تهدیدات و چالشهای جدید سازگار شوند.

- آموزش و افزایش آگاهی: آموزشها و برنامههای آگاهیبخشی را بهروز نگه دارید تا کارکنان از تغییرات و بهبودهای جدید مطلع شوند

۶- مزایای پیادهسازی CIS Controls

- کاهش ریسکهای امنیتی: پیادهسازی CIS Controls باعث کاهش ریسکهای امنیتی و افزایش مقاومت سازمان در برابر تهدیدات سایبری میشود.

- بهبود اعتماد مشتریان و شرکا: با افزایش امنیت، اعتماد مشتریان و شرکای تجاری به سازمان افزایش مییابد.

- افزایش تطابق با استانداردها و مقررات: پیادهسازی این کنترلها باعث افزایش تطابق سازمان با استانداردها و مقررات امنیتی میشود.

نتیجهگیری

پیادهسازی CIS Controls یک فرآیند مستمر و پویا است که نیازمند برنامهریزی، تعهد و همکاری بین تمام سطوح سازمان است. با پیادهسازی مؤثر این کنترلها، سازمانها میتوانند امنیت خود را بهبود بخشیده و در برابر تهدیدات سایبری مقاومت بیشتری نشان دهند. اگر به کمک بیشتری نیاز دارید، میتوانید با متخصصان امنیت سایبری مشورت کنید یا منابع آموزشی را مطالعه کنید.