مدیریت هویت و دسترسی (Identity and Access Management) در فناوری اطلاعات مربوط به تعریف و مدیریت نقشها و امتیازات دسترسی کاربران شبکههای شخصی و شرایطی است که کاربران پذیرفته شده و (یا رد شده) از آنها استفاده میکنند. این کاربران ممکن است مشتریان (مدیریت هویت مشتری) یا کارمندان (مدیریت هویت کارمندان) باشند.

هدف اصلی سیستمهای IAM ایجاد یک هویت دیجیتالی برای هر فرد است. پس از ایجاد هویت دیجیتال، باید چرخه دسترسی هر کاربر حفظ، اصلاح و نظارت شود.

به گفته “یاسر ابوسلهم” معاون و مدیر ارشد امنیتی شرکت مدیریتی هویت و دسترسی اکتا، هدف اصلی این سیستم، اعطای دسترسی افراد صحیح به منابع صحیح در زمان صحیح و با مجوز صحیح و با علت صحیح است. سیستمهای IAM، ابزار و فناوریهای لازم را در اختیار مدیران قرار میدهند تا در صورت لزوم به تغییر نقش کاربر، ردیابی فعالیت و گزارش فعالیتهای آنها بپردازند و سیاستها را به صورت مداوم اجرا کنند.

این سیستم به گونهای طراحی شده است که امکان مدیریت دسترسی کاربر به کل شرکت و اطمینان از مطابقت آن با سیاستهای شرکت و مقررات دولتی را میدهد.

مزایای سیستمهای IAM چیست؟

اجرای سیستم مدیریت هویت و دسترسی میتواند از چندین طریق به شما مزیت رقابتی قابل توجهی را بدهد. امروزه، اکثر مشاغل دنیا، باید امکان دسترسی به سیستمهای داخلی را به کاربران خارج از سازمان بدهند. افتتاح شبکه شما به مشتریان، شرکا، تأمین کنندگان، پیمانکاران و البته کارمندان امکان میدهد تا باعث افزایش کارایی و کاهش هزینههای عملیاتی شود.

سیستم مدیریت هویت یک سازمان میتواند امکان دسترسی به سیستمهای اطلاعاتی در انواع برنامههای داخلی، برنامههای تلفن همراه و ابزارهای SaaS را آسانتر کرده و امنیت آنها را تضمین کند. با ایجاد دسترسی بیشتر به افراد خارج از سازمان، میتوانید همکاری را در سراسر سازمان خود افزایش دهید و در نتیجه باعث رضایت کارمندان، تحقیق و توسعه و در نهایت درآمد بیشتر شوید.

سیستم مدیریت هویت میتواند تعداد مراجعه به میز راهنمای تیمهای پشتیبانی فناوری اطلاعات در خصوص تنظیم مجدد رمز عبور کاهش دهد. این سیستم رسیدگی به امور وقتگیر و پرهزینه را به صورت خودکار انجام میدهد که از این منظر برای مدیران صاحب امتیاز بسیار کارآمد و مهم تلقی میشود.

در این رابطه بیشتر بخوانید

یک سیستم مدیریت هویت همه افراد و شرکتها را ملزم میکند تا سیاستهای دستیابی خود را تعریف کنند؛ اینکه به طور مشخص چه کسی و در چه شرایطی به چه اطلاعاتی دسترسی داشته باشد. در نتیجه، هویتهای مدیریتشده و تاییدشده به معنای کنترل و دسترسی بیشتر کاربر است که این امر میتواند خطر حملات داخلی و یا خارجی را کاهش دهد. به یاد داشته باشید که در کنار افزایش تهدیدات خارجی، حملات داخلی میتوانند به طور مداوم اتفاق بیافتند.

براساس شاخص اطلاعات امنیت سایبری 2016 IBM، تقریباً 60 درصد از کلیه موارد نقض دادهها از جانب کارکنان خود سازمانها صورت گرفته است. از این تعداد، 75 درصد به صورت عمدی و 25 درصد به طور تصادفی دست به چنین اقدامی زدهاند. همانطور که گفته شد، سیستم IAM میتواند با ارائه ابزاری برای اجرای سیاستهای جامع امنیتی، حسابرسی و دسترسی، رعایت مقررات در یک سازمان را تقویت کند. بسیاری از سیستمها اکنون ویژگیهایی را ارائه میدهند که برای اطمینان از انطباق (رعایت مقررات) یک سازمان فراهم میشوند.

ابزارهای سیستم IAM

سیستم هویت و فناوریهای مدیریتی شامل (اما تنها به این موارد محدود نمیشود) ابزارهای مدیریت رمزعبور، تهیه نرم افزار، برنامههای اجرایی امنیتی، برنامههای گزارشدهی، نظارت و منابع هویت هستند. سیستمهای مدیریت هویت برای سیستمهای داخلی، مانند Microsoft SharePoint، و همچنین برای سیستمهای مبتنیبر فضای ابری مانند Microsoft Office 365 نیز در دسترس هستند.

مجله خبری Forrester Research با رنکینگ Q4 در سال ۲۰۱۷، ۶ تکنولوژی IAM با رشد پایین اما با ارزش تجاری فعلی بالا را شناسایی کرد:

1- امنیت API سیستم IAM را برای استفاده در مبادله B2B، ادغام با فضای ابری و معماری سازمانی IAM مبتنی بر میکروسرویس را فراهم میکند.

Forrester مشخص کرد که راهکار امنیتی API برای ورود به سیستم تنها (SSO) در بین برنامههای تلفن همراه یا دسترسی مدیریت شده توسط کاربر مورد استفاده میگیرد. این امر امکان شناسایی مجوز دستگاه IoT و دادههای شخصی را برای تیمهای امنیتی میسر میکند.

2- هویت دیجیتال یا هویت مشتری محور و کنترل دسترسی، امکان مدیریت جامع و تایید اعتبار کاربران؛ این سیستم میتواند خدمات شخصی و مدیریت پروفایل و ادغام با CRM، ERP و سایر سیستمها و بانکهای اطلاعاتی مشتری را انجام دهد.

3- تجزیه و تحلیل هویت (IA) به تیمهای امنیتی این امکان را میدهد تا رفتارهای خطرناک هویت را با استفاده از قوانین، یادگیری ماشین و سایر الگوریتمهای آماری تشخیص داده و متوقف کنند.

4- هویت به عنوان یک سرویس IDaaS در کنار راهکار امنیتی SaaS یا نرم افزار به عنوان یک سرویس SSO یا ورود یکپارچه از یک درگاه به برنامههای وب و برنامههای کاربردی تلفن همراه بومی و همچنین برخی از سطوح تامین حساب کاربر و مدیریت درخواست دسترسی را ارائه میکند.

5- نظارت و مدیریت هویت (IMG) روشهای خودکار و تکراری را برای کنترل چرخه امنیتی هویت فراهم میکند. این امر در هنگام رعایت مقررات هویت و حریم خصوصی ضرورت دارد.

6- تأیید هویت خطر بر مبنای رویکرد (RBA) در زمینه فعالیت آنلاین کاربر و تأیید اعتبار صورت میگیرد و نمره ریسک را مشخص میکند. سپس شرکت میتواند کاربران با ریسک بالا را برای 2FA ترغیب کند و به کاربران کم خطر اجازه دهد تا اعتبارنامههای تک فاکتور(به عنوان مثال، نام کاربری یا گذرواژه) را تایید کنند.

کنترل دسترسی به شبکهها، دادهها و برنامهها یکی از مهمترین نقشهایی است که یک تیم امنیتی ایفا میکند. راهکار مناسب در این چالش، استفاده از محصولات مربوط به مدیریت هویت و دسترسی (IAM) است.

با محصولات مدیریت دسترسی بیشتر آشنا شوید!

سیستم مدیریتی IAM به حوزههای IT این امکان را میدهد تا در سیستمهای ابری و سیستمهای تحت وب و هیبرید، سطح دسترسی مناسب در زمان مناسب به نقشها و افراد مناسب فراهم شود.

شما گزینههای متعددی برای مدیریت هویت و دسترسی به منابع خود دارید. شما میتوانید با فروشندگان سیستمهای IAM مانند Okta و IdentityIQ و همچنین بازیگران اصلی این صنعت مانند مایکروسافت و IBM همکاری کنید. به منظور راهنمایی شما در خرید این محصولات، ما 10 سیستم مدیریتی IAM را که کاملا از هم متمایز هستند به شما پیشنهاد میکنیم.

برای محدود کردن فهرست به 10 گزینه، ما به بازبینی منابعی از قبیل Gartner’s Magic Qaudrant، سایتهای بررسی کاربر و انجمنهای صنعتی پرداختیم.

از آنجا که وسعت و ارائه خدمات سیستمهای IAM متفاوت است، مقایسه جز به جز آنها با هم کمی دشوار است. با این حال، 10 گزینهی پیشنهادی ما تمام ویژگیهای ارائه شده در سایر محصولات بازاری را دارا است.

شما میتوانید اطلاعات بیشتر در خصوص محصولات را از فروشندگان معتبر جویا شوید:

- Azure Active Directory

- IBM Security Identity and Access Assurance

- Oracle Identity Cloud Service

- Okta

- Centrify

- RSA SecurID Access

- Keeper Security

- SailPoint

- OneLogin

- Ping

- Product comparison chart

تفاوت بین مدیریت هویت و مدیریت دسترسی:

- مدیریت هویت به تأیید اعتبار کاربران مربوط میشود.

- مدیریت دسترسی به مجوز کاربران مربوط میشود.

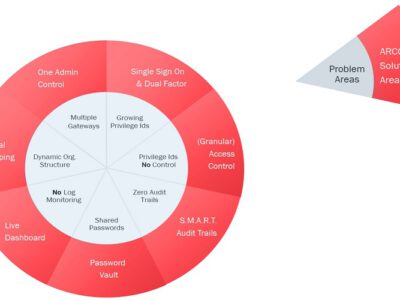

مشکل اینجاست که اکثر مردم تفاوت بین تأیید اعتبار و مجوز را از نظر فناوری درک نمیکنند و این ضعفی است که هکرهای مخرب میتوانند از آن استفاده کنند. تأیید اعتبار به تنهایی نمیتواند به این معنا باشد که شما دارای استانداردهای دقیق مجوز هستید.

به عنوان مثال، شما میتوانید تنها یک ادمین اکانت داشته باشید که برای تأیید اعتبار کاربران استفاده میشود. واضح است که کاربران تنها در صورت ورود به حساب کاربری میتوانند به اطلاعات موردنظر دسترسی پیدا کنند. اگر یک هکر کلاه سیاه بتواند این اعتبار را پیدا کند، مجوز دسترسی آن تضمین میشود.