پسورد ساده ‘۱۲۳۴۵۶’ باعث افشای چتهای شغلی ۶۴ میلیون نفر در McDonald’s شد

بیش از ۶۴ میلیون درخواست شغلی McDonald’s در چتبات McHire فاش شد .

محققان امنیتی آسیبپذیری جدیدی در پلتفرم درخواست شغلی چتبات McDonald’s، McHire، کشف کردند که باعث فاش شدن چتهای بیش از ۶۴ میلیون درخواست شغلی در سراسر ایالات متحده شد.

این نقص توسط محققان امنیتی ایان کارول و سم کوری کشف شد که متوجه شدند پنل مدیریت چتبات از یک فرانچایز آزمایشی استفاده میکند که با نام کاربری و پسورد ضعیفی مانند “۱۲۳۴۵۶” محافظت میشود.

McHire، که توسط Paradox.ai پشتیبانی میشود و توسط حدود ۹۰ درصد از فرانچایزهای McDonald’s استفاده میشود، درخواستهای شغلی را از طریق چتباتی به نام Olivia دریافت میکند. درخواستکنندگان میتوانند نام، ایمیل، شماره تلفن، آدرس خانه و در دسترس بودن خود را ارسال کرده و همچنین مجبورند تست شخصیت را به عنوان بخشی از فرآیند درخواست شغلی تکمیل کنند.

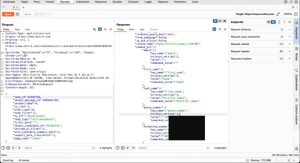

محققان برای تست فرآیند درخواست شغلی وارد حساب فرانچایز آزمایشی شدند و متوجه شدند که درخواستهای HTTP به یک نقطه API ارسال میشوند که از پارامتر lead_id استفاده میکند. آنها با افزایش و کاهش مقدار این پارامتر توانستند تمام چتها، توکنهای جلسه و اطلاعات شخصی درخواستکنندگان واقعی را که پیشتر درخواست شغلی داده بودند، افشا کنند.

این نوع آسیبپذیری به نام “IDOR” (Insecure Direct Object Reference) شناخته میشود، که زمانی اتفاق میافتد که یک برنامه شناسههای داخلی شیء (مانند شماره رکوردها) را بدون تأیید مجوز کاربر برای دسترسی به دادهها، افشا میکند.

کارول در توضیح این نقص گفت: “در یک بررسی امنیتی سریع در عرض چند ساعت، دو مشکل جدی شناسایی کردیم: پنل مدیریت McHire برای مالکین رستورانها از پسورد پیشفرض ‘۱۲۳۴۵۶:۱۲۳۴۵۶’ استفاده میکرد و یک آسیبپذیری IDOR در یک API داخلی به ما اجازه داد تا به هر اطلاعات و چتی که میخواهیم دسترسی پیدا کنیم.”

او افزود: “این نقصها باعث شد تا ما و هر کسی که دسترسی به یک حساب McHire و یک صندوق ورودی داشت، قادر به بازیابی اطلاعات شخصی بیش از ۶۴ میلیون درخواستکننده شغلی باشیم.”

این نقص امنیتی به مهاجمان اجازه میدهد تا با تغییر مقدار پارامتر lead_id در درخواستهای API، به دادههای حساس درخواستکنندگان دسترسی پیدا کنند، چرا که API بررسی نمیکند که آیا کاربر مجاز به دسترسی به آن دادهها است یا نه.

این مشکل در تاریخ ۳۰ ژوئن به Paradox.ai و McDonald’s گزارش داده شد.

McDonald’s گزارش را در عرض یک ساعت تأیید کرد و سپس اعتبارنامههای پیشفرض ادمین بهسرعت غیرفعال شد.

McDonald’s در بیانیهای به Wired گفت: “ما از این آسیبپذیری غیرقابل قبول از یک تأمینکننده شخص ثالث، Paradox.ai، ناامید شدهایم. به محض آگاهی از مشکل، از Paradox.ai خواستیم که فوراً مشکل را برطرف کند و این مشکل در همان روزی که به ما گزارش شد، حل شد.”

Paradox یک اصلاحیه برای برطرف کردن آسیبپذیری IDOR اعمال کرد و تأیید کرد که این مشکل برطرف شده است. Paradox.ai همچنین اعلام کرد که در حال بازبینی سیستمهای خود است تا از وقوع مشکلات مشابه در آینده جلوگیری کند.

Paradox همچنین به BleepingComputer گفت که اطلاعات افشا شده مربوط به هر نوع تعامل با چتبات میشود، از جمله کلیک بر روی یک دکمه، حتی اگر اطلاعات شخصی وارد نشده باشد.