۶ سناریوی حملهی Browser-Based که امنیت سازمانها را در ۲۰۲۵ به چالش میکشد

تیمهای امنیتی باید چه نکاتی را دربارهی تکنیکهای حملهی مبتنی بر مرورگر که عامل اصلی نقضهای امنیتی در سال ۲۰۲۵ هستند، بدانند؟

«مرورگر میدان نبرد جدید است.»

«مرورگر نقطهی پایانی جدید است.»

اینها جملاتی هستند که بارها و بارها هنگام مطالعهی مقالات در وبسایتهایی مشابه این با آنها مواجه میشوید. اما این عبارات از منظر امنیتی دقیقاً چه معنایی دارند؟

در این مقاله بررسی خواهیم کرد که تیمهای امنیتی تلاش میکنند مانع از چه اقداماتی توسط مهاجمان در مرورگر شوند، تعریف دقیقی از «حملهی مبتنی بر مرورگر» ارائه دهیم، و همچنین الزامات تشخیص و واکنش مؤثر در برابر این نوع حملات را توضیح دهیم.

هدف یک حملهی مبتنی بر مرورگر چیست؟

پیش از هر چیز، باید روشن شود که هدف اصلی حملهی مبتنی بر مرورگر چیست.

در بیشتر سناریوها، مهاجمان مرورگر شما را بهعنوان هدف مستقیم خود نمیبینند. هدف نهایی آنها نفوذ به اپلیکیشنها و دادههای سازمانی است. این موضوع به معنای حمله به سرویسها و اپلیکیشنهای شخص ثالثی است که امروز ستون فقرات فناوری اطلاعات کسبوکارها محسوب میشوند ــ و در نتیجه به اصلیترین اهداف مهاجمان تبدیل شدهاند.

مسیر حملهی رایج در حال حاضر به این شکل است: مهاجم وارد سرویسهای شخص ثالث میشود، دادهها را استخراج میکند و سپس از طریق باجگیری (Extortion) آنها را به منبع درآمد تبدیل میکند.

برای درک تأثیر چنین حملاتی، کافی است به نقض دادهی مشتریان Snowflake در سال گذشته یا حملات همچنان در حال وقوع به Salesforce توجه کنید.

منطقیترین روش برای دستیابی به این هدف، هدف قرار دادن کاربران آن اپلیکیشنها است. و به دلیل تغییرات در شیوههای کاری، کاربران شما بیش از هر زمان دیگری در دسترس مهاجمان خارجی قرار دارند.

در گذشته، ایمیل اصلیترین کانال ارتباطی با دنیای خارج بود و کارها بهصورت محلی انجام میشد ــ روی دستگاه کاربر و درون یک محیط شبکهای ایزوله و قفلشده. این وضعیت باعث میشد ایمیل و Endpoint بالاترین اولویت امنیتی محسوب شوند.

اما امروزه با انجام کارها در بستر یک شبکهی اپلیکیشنهای اینترنتی غیرمتمرکز و گسترش کانالهای ارتباطی متنوع خارج از ایمیل، جلوگیری از تعامل کاربران با محتوای مخرب دشوارتر شده است (البته مگر آنکه بخواهید به شکل قابل توجهی توانایی انجام وظایف روزمرهی آنها را محدود کنید).

از آنجا که مرورگر، نقطهی دسترسی و استفاده از اپلیکیشنهای سازمانی است، طبیعی است که حملات نیز بیشازپیش در همین محیط اجرا شوند.

اکنون که این موضوع روشن شد، بیایید نگاهی دقیقتر داشته باشیم به رایجترین تکنیکهای حملهی مبتنی بر مرورگر که مهاجمان امروزه در فضای واقعی مورد استفاده قرار میدهند.

شش حملهی کلیدی مبتنی بر مرورگر که تیمهای امنیتی باید بشناسند

۱- Phishing برای سرقت اعتبارنامهها و نشستها

مستقیمترین روش برای نفوذ به یک اپلیکیشن سازمانی این است که مهاجم کاربر آن اپلیکیشن را هدف حملهی Phishing قرار دهد. شاید در نگاه اول Phishing را بهعنوان یک حملهی مبتنی بر مرورگر تصور نکنید، اما در واقعیت امروز دقیقاً چنین ماهیتی دارد.

زیرساختها و ابزارهای Phishing در یک دههی گذشته تغییرات گستردهای داشتهاند و همزمان با تغییرات در فناوری اطلاعات سازمانی، هم بردارهای حمله برای تحویل محتوای Phishing افزایش یافتهاند و هم اپلیکیشنها و هویتهای بیشتری برای هدف قرار دادن وجود دارند.

مهاجمان میتوانند لینکهای مخرب را از طریق اپلیکیشنهای پیامرسان فوری Messenger ، شبکههای اجتماعی، پیامک، تبلیغات مخرب، یا حتی قابلیت پیامرسانی درونبرنامهای ارسال کنند. همچنین، آنها میتوانند از طریق خود سرویسهای SaaS ایمیل ارسال کنند تا از سد بررسیهای امنیتی مبتنی بر ایمیل عبور کنند.

به همین ترتیب، اکنون در هر سازمان صدها اپلیکیشن مختلف وجود دارد که هر یک دارای سطوح متفاوتی از پیکربندی امنیت حساب کاربری هستند و این مسئله گسترهی وسیعی برای حملات Phishing ایجاد میکند.

در حالی که Phishing در گذشته بهطور کامل بر سرقت اعتبارنامههامتمرکز بود، حملات Phishing مدرن به مهاجمان این امکان را میدهند که نشست قربانی در اپلیکیشن هدف را رهگیری کنند. این کار با استفاده از کیتهای Reverse-Proxy Attacker-in-the-Middle انجام میشود که امروزه به گزینهی استاندارد مهاجمان تبدیل شدهاند.

این موضوع به آن معناست که اغلب اشکال احراز هویت چندمرحلهای قابل دور زدن هستند، بهجز Passkeyها. با این حال، مهاجمان در حال یافتن روشهایی برای دور زدن Passkeyها از طریق Downgrade Attack نیز هستند.

تفاوتهای کلیدی دیگری نیز وجود دارد که باید به آنها توجه داشت. امروزه، phishing در مقیاس صنعتی انجام میشود و از مجموعهای از تکنیکهای obfuscation و detection evasion استفاده میکند.

نسل جدید کیتهای AitM phishing کاملاً سفارشیسازیشده، بهصورت پویا کد بارگذاری صفحه وب را obfuscate میکنند، مکانیزمهای اختصاصی bot protection (مانند CAPTCHA یا Cloudflare Turnstile) را پیادهسازی کرده، از قابلیتهای runtime anti-analysis بهره میبرند و از سرویسهای مشروع SaaS و cloud services برای میزبانی و توزیع لینکهای phishing استفاده میکنند تا فعالیت خود را پنهان کنند.

این بدان معناست که ابزارهای سنتی anti-phishing در لایه ایمیل و شبکه برای همگام شدن با این تهدیدات با مشکل مواجه شدهاند و بسیاری از حملات از شناسایی مبتنی بر ایمیل عبور میکنند (یا حتی بهطور کامل ایمیل را دور میزنند). در همین حال، راهکارهای مبتنی بر proxy تنها با مجموعهای درهمریخته از کدهای JavaScript مواجه میشوند، بدون آنکه زمینه لازم برای درک دقیق اتفاقات واقعی در مرورگر را داشته باشند تا بتوانند تحلیل مؤثری ارائه دهند.

حتی اگر سازمانها متوجه این موضوع نباشند، این بدان معناست که بسیاری از آنها اکنون صرفاً بر مسدودسازی سایتها و میزبانهای شناختهشده بهعنوان مخرب تکیه کردهاند ــ رویکردی که در سال ۲۰۲۵ با سرعت بالای جایگزینی و نوسازی زیرساختهای phishing از سوی مهاجمان، بهشدت ناکارآمد است.

این تغییرات باعث شدهاند که phishing بیش از هر زمان دیگری مؤثر باشد و شناسایی و مسدودسازی آن بدون توانایی مشاهده و تحلیل صفحات وبی که کاربر بهصورت لحظهای با آنها تعامل دارد، بسیار دشوار گردد ــ قابلیتی که تنها با browser-level visibility امکانپذیر است.

۲. تحویل کد مخرب (معروف به ClickFix، FileFix و غیره)

یکی از بزرگترین روندهای امنیتی در سال گذشته، ظهور تکنیک حملهای با عنوان ClickFix بوده است.

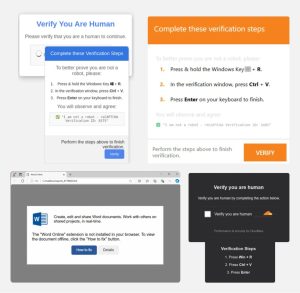

این حملات که در ابتدا با نام “Fake CAPTCHA” شناخته میشدند، تلاش میکنند کاربران را فریب دهند تا دستورات مخرب را روی دستگاه خود اجرا کنند ــ معمولاً از طریق حل یک چالش تأیید در مرورگر.

در واقعیت، با حل کردن این چالش، قربانی در حال کپی کردن کد مخرب از clipboard صفحه و اجرای آن روی دستگاه خود است. این حملات معمولاً شامل دستورالعملهایی برای قربانی هستند که وی را به کلیک روی اعلانها و سپس کپی، پیست و اجرای دستورات بهطور مستقیم در Windows Run dialog box، Terminal یا PowerShell هدایت میکنند.

گونههایی مانند FileFix نیز ظهور کردهاند که به جای آن، از File Explorer Address Bar برای اجرای دستورات سیستمعامل استفاده میکنند. نمونههای جدیدتر این حملات حتی به سمت macOS گسترش یافته و از macOS terminal برای اجرا بهره میبرند.

رایجترین کاربرد این حملات، تحویل infostealer malware است که با استفاده از stolen session cookies و credentials، به اپلیکیشنها و سرویسهای تجاری دسترسی پیدا میکند.

مشابه حملات مدرن credential phishing و session phishing، لینکهای صفحات مخرب از طریق کانالهای مختلف توزیع شده و از انواع فریبها بهره میبرند؛ از جمله جعل CAPTCHA، تقلید از Cloudflare Turnstile، شبیهسازی خطای بارگذاری صفحه وب و موارد متعدد دیگر.

تفاوت در روشهای lure و همچنین اختلاف میان نسخههای مختلف از یک lure، شناسایی و تشخیص آنها را صرفاً بر اساس عناصر بصری دشوار میسازد. علاوه بر این، بسیاری از مکانیزمهای حفاظتی که برای obfuscation و جلوگیری از تحلیل صفحات phishing به کار گرفته میشوند، در صفحات ClickFix نیز استفاده میشوند و این امر شناسایی و مسدودسازی آنها را به همان اندازه چالشبرانگیز میکند.

در نتیجه، بخش عمدهای از فرآیند شناسایی و مسدودسازی به کنترلهای لایه endpoint در ارتباط با user-level code execution و اجرای بدافزار روی دستگاه محدود میشود. حجم بالای تیترهای خبری مرتبط با ClickFix نشان میدهد که این کنترلهای endpoint بهطور مستمر دور زده میشوند یا حتی بهطور کامل با هدف قرار دادن دستگاههای شخصی یا BYOD از آنها اجتناب میشود.

با این حال، فرصت قابلتوجهی برای شناسایی این حملات در سطح مرورگر و توقف آنها در همان مراحل اولیه ــ پیش از رسیدن به endpoint ــ وجود دارد. هر حمله ClickFix و گونههای مختلف آن یک اقدام کلیدی مشترک دارند: کد مخرب از clipboard صفحه کپی میشود.

در برخی موارد، این فرآیند حتی بدون هیچگونه تعامل کاربر انجام میشود (بهطوریکه تنها شرط لازم برای قربانی، اجرای کدی است که در پسزمینه و بهصورت پنهانی کپی شده است)؛ و این موضوع یک شاخص قوی از رفتار مخرب محسوب میشود که میتوان آن را در مرورگر مشاهده و شناسایی کرد.

۳. ادغامهای مخرب OAuth

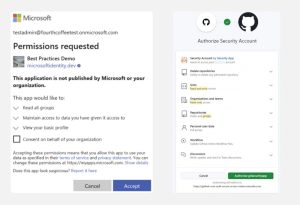

ادغامهای مخرب OAuth روشی دیگر برای مهاجمان محسوب میشوند تا با فریب کاربر در صدور مجوز برای یک اپلیکیشن مخرب تحت کنترل مهاجم، یک اپلیکیشن را به خطر بیندازند. میزان دسترسی به دادهها و سطح عملکرد این ادغام، توسط scopesهایی که در درخواست مجوز تأیید میشوند، تعیین میگردد.

این روش ابزاری مؤثر برای مهاجمان بهشمار میرود تا با دور زدن فرآیند معمول ورود (login process)، از کنترلهای تقویتشده authentication و access controls عبور کرده و یک حساب کاربری و در نتیجه اپلیکیشنهای سازمانی را به خطر بیندازند. این موضوع شامل روشهای MFA مقاوم در برابر phishing (مانند passkeys) نیز میشود، زیرا فرآیند استاندارد ورود در این حملات به کار گرفته نمیشود.

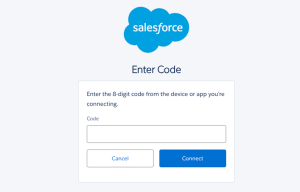

یکی از گونههای این حملات که اخیراً بهطور گسترده در صدر اخبار قرار گرفته، مربوط به نقضهای مداوم در Salesforce است. در این سناریو، مهاجم قربانی را فریب داده تا یک اپلیکیشن OAuth تحت کنترل مهاجم را از طریق device code authorization flow در Salesforce تأیید کند؛ فرآیندی که طی آن کاربر باید یک کد ۸ رقمی را به جای رمز عبور یا عامل MFA وارد کند.

پیشگیری از تأیید ادغامهای مخرب OAuth نیازمند مدیریت دقیق سطح دسترسی کاربران درون اپلیکیشن و تنظیمات امنیتی tenant است. این امر با توجه به صدها اپلیکیشنی که در سازمانهای مدرن مورد استفاده قرار میگیرند ــ بسیاری از آنها خارج از مدیریت متمرکز تیمهای IT و امنیت (و در برخی موارد حتی بهطور کامل ناشناخته برای آنها) ــ کار سادهای نیست.

حتی در این شرایط نیز کنترلها به قابلیتهایی محدود میشوند که توسط فروشنده اپلیکیشن ارائه میشوند. بهعنوان مثال، Salesforce تغییرات برنامهریزیشدهای را در فرآیند OAuth app authorization برای افزایش امنیت و در واکنش به این حملات اعلام کرده است؛ اما همچنان اپلیکیشنهای متعددی با پیکربندیهای ناامن وجود دارند که در آینده میتوانند مورد سوءاستفاده مهاجمان قرار گیرند.

با این حال، برخلاف ادغامهای خاص هر اپلیکیشن، ابزارهای امنیتی مبتنی بر مرورگر در موقعیت مناسبی قرار دارند تا فرآیندهای OAuth grants را در تمامی اپلیکیشنهایی که از طریق مرورگر دسترسی مییابند، مشاهده کنند ــ حتی آنهایی که تحت مدیریت تیم امنیت نیستند یا ناشناخته باقی ماندهاند، و بدون نیاز به خرید افزونههای امنیتی اختصاصی همان اپلیکیشن.

۴. افزونههای مخرب مرورگر

افزونههای مخرب مرورگر روشی دیگر برای مهاجمان محسوب میشوند تا اپلیکیشنهای سازمانی را با مشاهده و ضبط فرآیندهای ورود (logins) یا استخراج session cookies و credentials ذخیرهشده در browser cache و password manager به خطر بیندازند.

مهاجمان این کار را یا با ایجاد یک افزونه مخرب اختصاصی و فریب کاربران برای نصب آن انجام میدهند، یا با در اختیار گرفتن یک افزونه موجود برای دسترسی به مرورگرهایی که قبلاً آن افزونه روی آنها نصب شده است. (این فرآیند بسیار ساده است؛ مهاجمان میتوانند بهراحتی یک افزونه موجود را خریداری کرده و بروزرسانیهای مخرب به آن اضافه کنند، که بهسادگی از بررسیهای امنیتی extension web store عبور میکند.)

اخبار مرتبط با نقضهای مبتنی بر افزونه از دسامبر ۲۰۲۴ و در پی هک شدن افزونه Cyberhaven (به همراه حداقل ۳۵ افزونه دیگر) بهطور قابل توجهی افزایش یافته است. از آن زمان تاکنون، گزارشهای متعددی از افزونههای سرقت داده منتشر شده است که با جعل برندهای مشروع میلیونها کاربر را تحت تأثیر قرار دادهاند.

مجوزهای پرخطر افزونهها شامل دسترسی گسترده به دادهها، توانایی تغییر محتوای وبسایتها، ردیابی فعالیتهای کاربر، گرفتن اسکرینشات، مدیریت تبها یا درخواستهای شبکه است. مجوزهایی مانند «read and change all data on all websites» یا دسترسی به کوکیها و تاریخچه مرورگر بهویژه خطرناکاند، زیرا میتوانند برای session hijacking، سرقت دادهها، تزریق بدافزار یا phishing مورد سوءاستفاده قرار گیرند.

بهطور کلی، کارکنان نباید بهصورت تصادفی اقدام به نصب افزونههای مرورگر کنند مگر اینکه از سوی تیم امنیت تأیید شده باشند. اما واقعیت این است که بسیاری از سازمانها دید بسیار محدودی نسبت به افزونههای مورداستفاده کارکنان خود دارند و همین امر باعث افزایش سطح ریسک میشود.

برای مقابله با افزونههای مخرب، ابزارهای امنیتی مبتنی بر مرورگر میتوانند افزونههای نصبشده را ردیابی کنند، مجوزهای پرخطر را شناسایی نمایند، آنها را با لیست افزونههای شناختهشده بهعنوان مخرب مقایسه کنند، نسخههای جعلی/غیررسمی یک افزونه مشروع را شناسایی کرده و سایر ویژگیهای پرخطر مرتبط با افزونههای مخرب (مانند افزونههای «Developer») را برجسته کنند.

۵. تحویل فایلهای مخرب

فایلهای مخرب سالهاست بخش اصلی تحویل بدافزار و سرقت اعتبارنامه به شمار میروند. همانطور که کانالهای غیرایمیلی مانند malvertising و drive-by attacks برای تحویل phishing و ClickFix lures استفاده میشوند، فایلهای مخرب نیز از طریق روشهای مشابه توزیع میگردند ــ و شناسایی آنها عموماً به بررسی فایلهای شناختهشده بهعنوان مخرب، تحلیل در sandbox از طریق proxy (که در برابر بدافزارهای آگاه به sandbox کارایی چندانی ندارد)، یا تحلیل در زمان اجرا روی endpoint محدود میشود.

این حملات تنها به فایلهای اجرایی مخرب که بدافزار را مستقیماً روی دستگاه مستقر میکنند محدود نیستند. دانلود فایلها میتواند حاوی لینکهای اضافی به محتوای مخرب نیز باشد. در واقع، یکی از رایجترین انواع محتوای قابل دانلود، HTML Applications (HTAs) هستند که اغلب برای ایجاد صفحات phishing محلی و سرقت پنهانی اعتبارنامهها استفاده میشوند. اخیراً مهاجمان حتی از فایلهای SVG نیز برای همین منظور استفاده کردهاند، بهگونهای که این فایلها بهعنوان صفحات phishing مستقل عمل کرده و پورتالهای جعلی ورود را بهطور کامل در سمت کلاینت رندر میکنند.

حتی اگر محتوای مخرب همیشه از طریق بررسی سطحی فایل قابل شناسایی نباشد، ثبت فرآیند دانلود فایلها در مرورگر یک لایه دفاعی مفید محسوب میشود که بهعنوان مکمل حفاظت مبتنی بر endpoint عمل کرده و در برابر دانلودهایی که حملات سمت کلاینت انجام میدهند یا کاربر را به محتوای مخرب مبتنی بر وب هدایت میکنند، دفاع ایجاد میکند.

۶. سرقت اعتبارنامهها و شکافهای MFA

این بخش الزاماً یک حمله مبتنی بر مرورگر نیست، اما نتیجه مستقیم آنها به شمار میرود. زمانی که credentials از طریق phishing یا بدافزارهای infostealer سرقت میشوند، میتوان از آنها برای تصاحب حسابهایی که فاقد MFA هستند استفاده کرد.

این حملات پیچیدهترین نوع تهدید محسوب نمیشوند، اما بهشدت مؤثرند. تنها کافی است به نقض حسابهای Snowflake در سال گذشته یا حملات اخیر به Jira توجه کنید تا دریابید مهاجمان چگونه از stolen credentials در مقیاس وسیع بهرهبرداری میکنند.

با توجه به اینکه سازمانهای مدرن از صدها اپلیکیشن استفاده میکنند، احتمال بالایی وجود دارد که برخی از آنها برای mandatory MFA پیکربندی نشده باشند (در صورت امکان). حتی زمانی که یک اپلیکیشن به SSO متصل و با هویت اصلی سازمان یکپارچه شده باشد، ghost logins محلی همچنان ممکن است وجود داشته باشند که تنها با رمز عبور (بدون MFA) پذیرفته میشوند.

فرآیند لاگین در مرورگر نیز قابل مشاهده است ــ در واقع این موضوع نزدیکترین منبع جامع برای اطلاع از نحوه ورود کارکنان به اپلیکیشنها، اپلیکیشنهای مورداستفاده و وجود یا عدم وجود MFA محسوب میشود. این امر به تیمهای امنیتی امکان میدهد تا لاگینهای آسیبپذیر را پیش از آنکه توسط مهاجمان مورد سوءاستفاده قرار گیرند، شناسایی و اصلاح کنند.

نتیجهگیری

حملات بهطور فزایندهای در سطح مرورگر اتفاق میافتند و همین موضوع مرورگر را به بهترین نقطه برای شناسایی و مقابله با این حملات تبدیل میکند. با این حال، در حال حاضر مرورگر یک blind-spot برای بسیاری از تیمهای امنیتی محسوب میشود.

پلتفرم امنیتی مرورگرمحور Push Security قابلیتهای جامع detection و response را در برابر اصلیترین عوامل نقض امنیت فراهم میکند. Push حملات مرورگرمحور مانند AiTM phishing، credential stuffing، password spraying و session hijacking با استفاده از stolen session tokens را مسدود میکند.

همچنین میتوانید از Push برای شناسایی و رفع آسیبپذیریها در اپلیکیشنهای مورداستفاده کارکنان، مانند ghost logins، شکافهای SSO coverage، شکافهای MFA، رمزهای عبور آسیبپذیر، ادغامهای پرریسک OAuth و موارد دیگر استفاده کنید تا سطح حملات هویتی (identity attack surface) را تقویت نمایید.