ابزار جدید سیستم رمزنگاری کوکی جدید گوگل کروم را دور میزند.

یک محقق امنیتی ابزاری منتشر کرده است که میتواند از سیستم دفاعی رمزنگاری جدید گوگل برای جلوگیری از سرقت کوکیهای مربوط به اپلیکیشن عبور کند و اطلاعات ذخیرهشده ورود به سیستم را از مرورگر کروم استخراج کند.

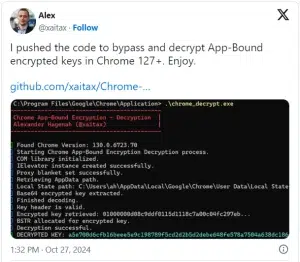

این محقق، ابزاری به نام ‘Chrome-App-Bound-Encryption-Decryption’ را پس از آن منتشر کرده که دیده است افراد دیگری نیز در حال یافتن راههایی مشابه برای دور زدن این سیستم رمزنگاری هستند.

ابزار مذکور تواناییهایی مشابه با برخی بدافزارهای سرقت اطلاعات دارد، اما از آنجا که این ابزار بهصورت عمومی در دسترس است، خطرات بیشتری را برای کاربرانی که اطلاعات حساسی مانند رمز عبور یا اطلاعات شخصی را در مرورگر کروم خود ذخیره میکنند، ایجاد میکند.

مشکلات رمزنگاری مبتنی بر اپلیکیشن گوگل

گوگل در ماه جولای (در نسخه ۱۲۷ کروم) رمزنگاری مبتنی بر اپلیکیشن (App-Bound) را به عنوان یک مکانیزم حفاظتی جدید معرفی کرد که کوکیها را با استفاده از سرویسی در ویندوز که با مجوزهای SYSTEM اجرا میشود، رمزنگاری میکند.

هدف از رمزنگاری مبتنی بر اپلیکیشن، جلوگیری از دسترسی بدافزارهای سرقت اطلاعات به دادههای حساس کاربران است. بدافزارهایی که با سطح دسترسی کاربر فعال میشوند، نمیتوانند به این کوکیها دسترسی پیدا کنند، مگر اینکه بتوانند مجوزهای سیستمی SYSTEM (با سطح امنیت بالا) را کسب کنند. این کار نیز میتواند باعث شناسایی بدافزار توسط نرمافزارهای امنیتی و ایجاد هشدار شود.

گوگل در ماه جولای توضیح داد: «از آنجا که سرویس مبتنی بر اپلیکیشن با مجوزهای سیستمی اجرا میشود، مهاجمان نیاز دارند کارهایی بیشتر از فریب دادن کاربر برای اجرای یک اپلیکیشن مخرب انجام دهند.

با توجه به سطح امنیتی جدید، بدافزارها برای دسترسی به اطلاعات محافظتشده باید یا به مجوزهای سیستمی دست یابند یا کد خود را به مرورگر کروم تزریق کنند. این اعمال، رفتارهای غیرعادی هستند و نباید توسط نرمافزارهای معتبر و قانونی انجام شوند.

در ماه سپتامبر، چندین بدافزار سرقت اطلاعات موفق شدند روشهایی برای عبور از این ویژگی امنیتی جدید پیدا کنند و به این ترتیب، مجدداً به مجرمان سایبری اجازه دادند تا به اطلاعات حساس کاربران در گوگل کروم دسترسی پیدا کرده و آنها را رمزگشایی کنند.

گوگل به یک رسانه خبری اشاره کرده که همیشه انتظار داشتهاند که بین توسعهدهندگان بدافزارها و تیم مهندسی خود یک رقابت و تقابل وجود داشته باشد. همچنین، آنها به این نکته اشاره کردند که هیچگاه به این باور نرسیدهاند که راهکارهای امنیتیشان بهطور کامل غیرقابل نفوذ هستند.

به جای این که انتظار داشته باشند که سیستمهای امنیتی آنها کاملاً ایمن باشند، با معرفی رمزنگاری مبتنی بر اپلیکیشن، هدفشان این بود که به تدریج یک سیستم امنیتی قویتر بسازند. همچنین اشاره شده که پاسخ گوگل از آن زمان در ادامه آورده شده است.

سخنگوی گوگل توضیح داد : ما از اختلالی که این دفاع جدید در چشمانداز سرقت اطلاعات ایجاد کرده است، آگاهیم و همانطور که در وبلاگ گفتهایم، انتظار داریم که این حفاظت باعث تغییر رفتار مهاجمان به تکنیکهای قابل مشاهدهتری مانند تزریق یا جمعآوری دادههای حافظه شود. این با رفتار جدیدی که مشاهده کردهایم، مطابقت دارد. ما به همکاری با فروشندگان سیستمعامل و نرمافزارهای آنتیویروس ادامه میدهیم تا این نوع جدید از حملات را بهطور قابلاعتمادتری شناسایی کنیم و همچنین به بهبود تدابیر دفاعی برای افزایش حفاظت در برابر بدافزارهای سرقت اطلاعات برای کاربرانمان ادامه خواهیم داد.

دور زدن اکنون بهطور عمومی در دسترس است.

Hagenah ابزار دور زدن رمزنگاری مبتنی بر اپلیکیشن خود را در گیتهاب منتشر کرد و کد منبعی را به اشتراک گذاشت که به هر کسی اجازه میدهد از آن بیاموزد و ابزار را کامپایل کند.

این ابزار کلیدهای رمزنگاری شده مبتنی بر اپلیکیشن را که در فایل Local State کروم ذخیره شدهاند، رمزگشایی میکند و از سرویس IElevator مبتنی بر COM داخلی کروم استفاده میکند.

این ابزار روشی را برای بازیابی و رمزگشایی این کلیدها فراهم میکند، که کروم آنها را از طریق رمزنگاری مبتنی بر اپلیکیشن (ABE) محافظت میکند تا از دسترسی غیرمجاز به دادههای امنیتی مانند کوکیها (و احتمالاً رمزهای عبور و اطلاعات پرداخت در آینده) جلوگیری کند.

برای استفاده از این ابزار، کاربران باید فایل اجرایی را به دایرکتوری گوگل کروم کپی کنند که معمولاً در آدرس C:\Program Files\Google\Chrome\Application قرار دارد. این پوشه محافظت شده است، بنابراین کاربران ابتدا باید مجوزهای مدیریت را برای کپی کردن فایل اجرایی به آن پوشه به دست آورند.

با این حال، این معمولاً کار آسانی است، زیرا بسیاری از کاربران ویندوز، بهویژه مصرفکنندگان، از حسابهایی استفاده میکنند که دارای مجوزهای مدیریتی هستند.

در رابطه با تأثیر واقعی ابزار Hagenah بر امنیت مرورگر کروم، پژوهشگر امنیتی g0njxa اشاره کرده که این ابزار یک روش ابتدایی را برای سرقت کوکیها ارائه میدهد، در حالی که بیشتر بدافزارهای سرقت اطلاعات اکنون تکنیکهای پیشرفتهتری برای انجام این کار دارند و از این روش ابتدایی عبور کردهاند.

Russian Panda، که یک تحلیلگر بدافزار در شرکت تویوتا است، اعلام کرد که روش ارائهشده توسط هاگناه شباهتهایی با روشهای ابتدایی دارد که بدافزارهای سرقت اطلاعات برای دور زدن سیستم امنیتی هنگام معرفی رمزنگاری مبتنی بر اپلیکیشن در کروم استفاده میکردند.

Russian Panda گفت که فردی به نام Lumma از یک روش خاص استفاده کرده که در آن با ایجاد یک نمونه از رابط IElevator مرورگر کروم از طریق COM، به سرویس ارتقاء کروم دسترسی پیدا کرده تا کوکیها را رمزگشایی کند. همچنین اشاره میکند که این روش ممکن است سر و صدای زیادی ایجاد کند و شناسایی آن آسان باشد.

اکنون، آنها از رمزگشایی غیرمستقیم استفاده میکنند بدون اینکه بهطور مستقیم با سرویس ارتقاء کروم تعامل داشته باشند.

g0njxa به این نکته اشاره کرده که گوگل هنوز نتوانسته است به اندازه کافی خود را با این تهدیدات جدید هماهنگ کند، بهطوری که اطلاعات و اسرار کاربران که در مرورگر کروم ذخیره شدهاند، به راحتی با استفاده از این ابزار جدید قابل سرقت هستند.

گوگل اعلام کرد : این کد [کد xaitax] به مجوزهای مدیریتی نیاز دارد، که نشان میدهد ما موفق شدهایم میزان دسترسی مورد نیاز برای اجرای موفقیتآمیز این نوع حمله را افزایش دهیم.

اگرچه درست است که دسترسیهای مدیریتی مورد نیاز است، اما به نظر نمیرسد که این موضوع بر عملیاتهای بدافزارهای سرقت اطلاعات تأثیری داشته باشد، که در شش ماه گذشته تنها افزایش یافته و کاربران را از طریق آسیبپذیریهای zero-day، اصلاحات جعلی در مشکلات گیتهاب و حتی پاسخها در StackOverflow هدف قرار دادهاند.