Botnet ها از روترهای قدیمی D-Link در حملات اخیر سوءاستفاده میکنند.

دو Botnet که با نامهای «Ficora» و «Capsaicin» ردیابی شدهاند، فعالیت بیشتری در هدف قرار دادن روترهای D-Link نشان دادهاند؛ روترهایی که به پایان عمر مفید خود رسیدهاند یا از نسخههای قدیمی میانافزار (firmware) استفاده میکنند.

فهرست اهداف شامل دستگاههای محبوب D-Link است که توسط افراد و سازمانها استفاده میشوند، مانند DIR-645، DIR-806، GO-RT-AC750 و DIR-845L.

برای دسترسی اولیه، این دو بدافزار از اکسپلویتهای شناختهشده برای CVE-2015-2051، CVE-2019-10891، CVE-2022-37056، و CVE-2024-33112 استفاده میکنند.

پس از اینکه یک دستگاه به خطر میافتد، مهاجمان از ضعفهای موجود در رابط مدیریت D-Link (HNAP) سوءاستفاده میکنند و از طریق عملیات GetDeviceSettings فرمانهای مخرب اجرا میکنند.

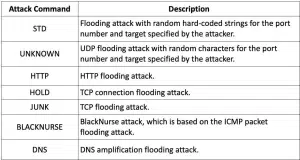

این Botnet ها قادر به سرقت داده و اجرای اسکریپتهای شل هستند. به نظر میرسد مهاجمان این دستگاهها را برای اهداف حملات منع سرویس توزیعشده (DDoS) به خطر میاندازند.

باتنت Ficora دارای توزیع جغرافیایی گستردهای است، با تمرکز بیشتر روی ژاپن و ایالات متحده. به نظر میرسد Capsaicin عمدتاً دستگاهها در کشورهای شرق آسیا را هدف قرار داده و فعالیت خود را فقط به مدت دو روز، از ۲۱ اکتبر افزایش داده است.

باتنت Ficora

Ficora یک نوع جدیدتر از باتنت Mirai است که بهطور خاص برای سوءاستفاده از نقصهای موجود در دستگاههای D-Link سازگار شده است.

بر اساس دادههای تلهمتری Fortinet، این باتنت بهصورت تصادفی اهداف خود را انتخاب میکند و دو افزایش قابل توجه در فعالیت آن در ماههای اکتبر و نوامبر مشاهده شده است.

پس از بهدست آوردن دسترسی اولیه به دستگاههای D-Link، Ficora از یک اسکریپت شل به نام ‘multi’ برای دانلود و اجرای بارگذاری (payload) خود از طریق چندین روش مانند wget، curl، ftpget و tftp استفاده میکند.

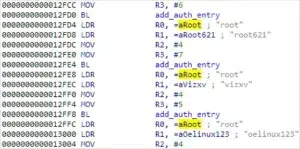

این بدافزار شامل یک مولفه Brute Force داخلی است که دارای اعتبارنامههای سختکد شده برای آلوده کردن دستگاههای اضافی مبتنی بر لینوکس میباشد، در حالی که از معماریهای سختافزاری مختلف پشتیبانی میکند.

باتنت Capsaicin

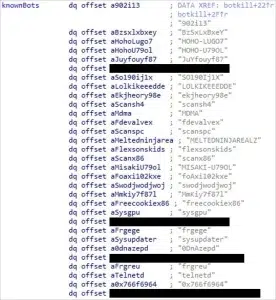

Capsaicin یک گونهای از باتنت Kaiten است و گمان میرود که بدافزاری باشد که توسط گروه Keksec توسعه داده شده است. این گروه به خاطر بدافزار ‘EnemyBot’ و دیگر خانوادههای بدافزار که دستگاههای لینوکسی را هدف قرار میدهند، شناخته شدهاند.

شرکت Fortinet تنها در یک رشته از حملات بین ۲۱ و ۲۲ اکتبر این بدافزار را مشاهده کرده است که عمدتاً کشورهای شرق آسیا را هدف قرار داده بودند.

اسکریپت bins.sh یک اسکریپت دانلودر مخرب است که فایلهای باینری آلودهکننده با پیشوند yakuza را برای معماریهای مختلف پردازنده دریافت و اجرا میکند. این معماریها طیف وسیعی از دستگاهها، از جمله روترها، سرورها و دستگاههای IoT را شامل میشوند.

این بدافزار بهطور فعال سیستم آلوده را برای یافتن payloadهای سایر باتنتها بررسی میکند و در صورت شناسایی، آنها را غیرفعال میکند تا کنترل کامل و انحصاری بر دستگاه داشته باشد.

بدافزار Capsaicin علاوه بر توانایی اجرای حملات DDoS (مشابه بدافزار Ficora)، میتواند اطلاعات مربوط به سیستم قربانی (مانند اطلاعات سختافزاری و نرمافزاری) را جمعآوری کرده و به سرور فرمان و کنترل (C2) ارسال کند. این اطلاعات میتوانند برای ردیابی سیستم آلوده، گسترش آلودگی یا برنامهریزی حملات بعدی استفاده شوند.

دفاع در برابر Botnet ها

برای جلوگیری از آلوده شدن روترها و دستگاههای IoT به بدافزارهای باتنت، لازم است همیشه آخرین نسخهی فریمور (Firmware) روی این دستگاهها نصب شود. این بهروزرسانیها معمولاً حاوی رفع آسیبپذیریهای شناختهشده هستند و به کاهش احتمال نفوذ بدافزار کمک میکنند.

اگر دستگاهی به پایان عمر مفید خود رسیده باشد (End-of-Life) و دیگر بهروزرسانیهای امنیتی دریافت نکند، بهتر است برای کاهش خطرات امنیتی با یک مدل جدید و پشتیبانیشده جایگزین شود.

بهعنوان یک توصیه کلی، شما باید اطلاعات پیشفرض مدیر (admin credentials) را با رمزهای عبور منحصربهفرد و قوی جایگزین کنید و در صورتی که به دسترسی از راه دور نیازی ندارید، رابطهای دسترسی از راه دور را غیرفعال کنید.