ابزار جدید «Defendnot» با فریب سیستم، Microsoft Defender را در ویندوز غیرفعال میکند.

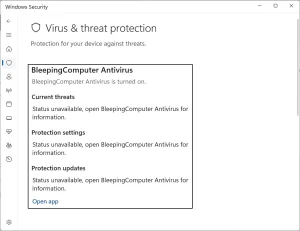

یک ابزار جدید با نام «Defendnot» شناسایی شده است که میتواند با ثبت یک محصول جعلی آنتیویروس در سیستم، نرمافزار امنیتی Microsoft Defender را در دستگاههای ویندوزی غیرفعال کند؛ حتی در شرایطی که هیچ راهکار امنیتی واقعی روی سیستم نصب نشده باشد. این روش با سوءاستفاده از ساختار Windows Security Center، موجب میشود Defender تصور کند که یک راهکار امنیتی ثالث فعال است و در نتیجه بهطور خودکار عملکرد خود را متوقف کند.

این ترفند با بهرهگیری از یک رابط برنامهنویسی (API) ناشناخته و مستندنشده در Windows Security Center (WSC) انجام میشود؛ رابطی که معمولاً توسط نرمافزارهای آنتیویروس برای اطلاعرسانی به ویندوز جهت اعلام نصب و مدیریت حفاظت بلادرنگ (Real-Time Protection) دستگاه مورد استفاده قرار میگیرد.

زمانی که یک نرمافزار آنتیویروس در سیستم ثبت میشود، ویندوز بهطور خودکار Microsoft Defender را غیرفعال میکند تا از بروز تداخل ناشی از اجرای همزمان چند راهکار امنیتی بر روی یک دستگاه جلوگیری شود.

ابزار Defendnot که توسط پژوهشگری با نام مستعار es3n1n توسعه یافته، با سوءاستفاده از این API، یک محصول جعلی آنتیویروس را در سیستم ثبت میکند که تمامی الزامات و معیارهای اعتبارسنجی ویندوز را با موفقیت پشت سر میگذارد.

این ابزار بر پایه پروژهای پیشین با نام no-defender توسعه یافته است؛ پروژهای که با استفاده از کدهای مربوط به یک نرمافزار آنتیویروس شخص ثالث، اقدام به جعل فرآیند ثبت در Windows Security Center (WSC) میکرد. نسخه اولیه این ابزار پس از دریافت درخواست حذف تحت قانون کپیرایت DMCA توسط تولیدکننده اصلی آنتیویروس، از پلتفرم GitHub حذف شد.

توسعهدهنده این ابزار در یک پست وبلاگی توضیح میدهد:

«چند هفته پس از انتشار پروژه، بازخورد گستردهای دریافت کرد و حدود ۱۵۰۰ ستاره در GitHub گرفت. پس از آن، توسعهدهندگان آنتیویروسی که از کد آن استفاده کرده بودم، درخواست حذف DMCA ارسال کردند و من واقعاً تمایلی به درگیر شدن با این موضوع نداشتم، بنابراین همهچیز را پاک کردم و قضیه را تمامشده فرض کردم.»

ابزار Defendnot برای اجتناب از مشکلات مربوط به کپیرایت، عملکرد خود را از پایه و بدون استفاده از کدهای شخص ثالث توسعه داده و از یک فایل کتابخانهای (DLL) ساختگی مربوط به آنتیویروس استفاده میکند.

بهصورت معمول، API مربوط به Windows Security Center (WSC) توسط مکانیزمهایی مانند Protected Process Light (PPL)، امضای دیجیتال معتبر، و سایر کنترلهای امنیتی محافظت میشود.

برای دور زدن این محدودیتها، Defendnot فایل DLL خود را در فرآیند سیستم Taskmgr.exe تزریق میکند؛ فرآیندی که توسط مایکروسافت امضا شده و مورد اعتماد است. از درون این فرآیند قابل اعتماد، ابزار میتواند آنتیویروس جعلی را با یک نام نمایشی ساختگی در سیستم ثبت کند.

به محض ثبت این محصول جعلی، Microsoft Defender بلافاصله خود را غیرفعال میکند و عملاً هیچگونه حفاظت فعال در دستگاه باقی نمیماند.

این ابزار همچنین شامل یک لودر است که از طریق فایل پیکربندی ctx.bin اطلاعات مورد نیاز را دریافت میکند و به کاربر امکان میدهد تا نام دلخواه آنتیویروس جعلی را تعیین کرده، ثبت در Windows Security Center را غیرفعال کرده و لاگبرداری تفصیلی (verbose logging) را فعال کند.

برای حفظ ماندگاری (Persistence) در سیستم، Defendnot از طریق Task Scheduler ویندوز یک وظیفه زمانبندیشده (autorun) ایجاد میکند تا هنگام ورود کاربر به ویندوز، بهصورت خودکار اجرا شود.

اگرچه Defendnot بهعنوان یک پروژه تحقیقاتی معرفی شده است، اما این ابزار بهخوبی نشان میدهد که چگونه میتوان از قابلیتهای قابل اعتماد سیستم سوءاستفاده کرد و ویژگیهای امنیتی نظیر Microsoft Defender را از کار انداخت.

در حال حاضر، Microsoft Defender ابزار Defendnot را بهعنوان تهدید با شناسه Win32/Sabsik.FL!ml شناسایی و قرنطینه میکند.