هکرها در رقابت Pwn2Own با سوءاستفاده از آسیبپذیریهای روزصفر در VMware ESXi و Microsoft SharePoint، موفق به نفوذ شدند.

در دومین روز از رقابت امنیتی Pwn2Own Berlin 2025، شرکتکنندگان با شناسایی و بهرهبرداری از آسیبپذیریهای روزصفر (Zero-Day) در محصولات مختلف، مجموعاً ۴۳۵ هزار دلار جایزه دریافت کردند. این آسیبپذیریها در نرمافزارهایی از جمله Microsoft SharePoint، VMware ESXi، Oracle VirtualBox، Red Hat Enterprise Linux و Mozilla Firefox کشف شدند.

برجستهترین رخداد این روز، موفقیت Nguyen Hoang Thach از تیم STARLabs SG در بهرهبرداری از یک آسیبپذیری نوع Integer Overflow در VMware ESXi بود که برای وی جایزهای به ارزش ۱۵۰ هزار دلار به همراه داشت.

همچنین، Dinh Ho Anh Khoa از تیم Viettel Cyber Security توانست با استفاده از یک زنجیره اکسپلویت شامل دور زدن احراز هویت (Authentication Bypass) و عدم ایمنی در فرایند Deserialization، به Microsoft SharePoint نفوذ کرده و جایزه ۱۰۰ هزار دلاری این بخش را از آن خود کند.

در ادامه روز دوم، Edouard Bochin و Tao Yan از شرکت Palo Alto Networks موفق به نمایش یک آسیبپذیری روزصفر از نوع نوشتن خارج از محدوده (Out-of-Bounds Write) در مرورگر Mozilla Firefox شدند. همچنین، Gerrard Tai از تیم STARLabs SG با بهرهگیری از یک آسیبپذیری Use-After-Free توانست سطح دسترسی را در Red Hat Enterprise Linux تا سطح ریشه (Root) افزایش دهد.

در همین حال، تیم Viettel Cyber Security نیز از یک آسیبپذیری Out-of-Bounds Write دیگر برای انجام حملهی فرار از ماشین مجازی (Guest-to-Host Escape) در Oracle VirtualBox بهره گرفت.

در بخش مرتبط با هوش مصنوعی (AI)، پژوهشگران امنیتی Wiz Research با استفاده از یک آسیبپذیری Use-After-Free توانستند به پایگاهداده Redis نفوذ کنند. همچنین تیم Qrious Secure با زنجیرهسازی چهار آسیبپذیری امنیتی، موفق به نفوذ به Nvidia Triton Inference Server شد.

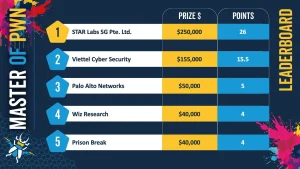

در روز نخست این رقابت نیز، پژوهشگران مجموعاً ۲۶۰ هزار دلار بابت شناسایی و بهرهبرداری از آسیبپذیریهای روزصفر در Windows 11، Red Hat Linux و Oracle VirtualBox دریافت کرده بودند. با احتساب دستاوردهای دو روز نخست، مجموع جوایز اعطاشده به ۶۹۵ هزار دلار رسید و تاکنون ۲۰ آسیبپذیری روزصفر منحصربهفرد در این رویداد افشا شده است.

رقابت Pwn2Own Berlin 2025 که تمرکز آن بر فناوریهای سازمانی است، امسال برای نخستین بار دستهبندی هوش مصنوعی (AI) را نیز به بخشهای مسابقه افزوده است. این رقابت در حاشیه کنفرانس OffensiveCon و در بازه زمانی ۱۵ تا ۱۷ مه ۲۰۲۵ برگزار میشود.

در این دوره، پژوهشگران امنیتی این فرصت را دارند تا با شناسایی و بهرهبرداری از آسیبپذیریهای روزصفر در محصولات بهروزرسانیشده، بیش از یک میلیون دلار جایزه دریافت کنند. حوزههای هدف شامل هوش مصنوعی، مرورگرهای وب، مجازیسازی، ارتقاء سطح دسترسی محلی، سرورها، نرمافزارهای سازمانی، فناوریهای بومی ابری/کانتینری و خودروهای هوشمند است.

با وجود فراهمبودن دو یونیت رومیزی از خودروهای Tesla Model Y 2025 و Tesla Model 3 2024 بهعنوان اهداف بالقوه، پیش از آغاز مسابقه هیچ تیمی برای اجرای حمله به این پلتفرمها ثبتنام نکرده بود.

در روز پایانی رقابت، شرکتکنندگان تلاش خواهند کرد تا آسیبپذیریهای روزصفر را در سیستمعامل Windows 11، نرمافزارهای Oracle VirtualBox، VMware ESXi، VMware Workstation، مرورگر Mozilla Firefox و همچنین محصولات هوش مصنوعی Nvidia Triton Inference Server و Container Toolkit مورد بهرهبرداری قرار دهند.

شایان ذکر است که پس از افشای آسیبپذیریها در جریان مسابقه، شرکتهای تولیدکننده نرمافزار و سختافزار ۹۰ روز فرصت دارند تا بهروزرسانیهای امنیتی لازم را منتشر کنند؛ در غیر این صورت، Trend Micro Zero Day Initiative جزئیات فنی این آسیبپذیریها را بهصورت عمومی منتشر خواهد کرد.