نسخه جعلی مدیر رمز عبور KeePass منجر به حمله باجافزاری به سرورهای ESXi شد.

بازیگران تهدید دستکم به مدت هشت ماه اقدام به توزیع نسخههای تروجانشدهای از نرمافزار مدیریت رمز عبور KeePass کردهاند تا با نصب Beaconهای Cobalt Strike، سرقت اطلاعات اعتباری و در نهایت اجرای حملات باجافزاری، شبکههای قربانی را هدف قرار دهند.

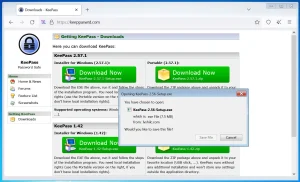

تیم اطلاعات تهدید شرکت WithSecure این کارزار را پس از دعوت برای بررسی یک حمله باجافزاری شناسایی کرد. تحقیقات نشان داد که این حمله با استفاده از نصبکننده مخرب KeePass آغاز شده که از طریق تبلیغات موتور جستجوی Bing و هدایت کاربران به وبسایتهای جعلی نرمافزار منتشر میشد.

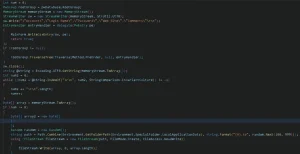

با توجه به متنباز بودن KeePass، مهاجمان کد منبع آن را تغییر داده و نسخهای تروجانشده با نام KeeLoader ایجاد کردهاند. این نسخه دارای تمامی قابلیتهای معمول KeePass بوده اما بهگونهای دستکاری شده که ضمن نصب Beacon مربوط به Cobalt Strike، پایگاه داده رمزهای عبور را به صورت متنی (Cleartext) استخراج کرده و از طریق همین Beacon به سرور مهاجم ارسال میکند.

شرکت WithSecure اعلام کرده است که نشانگذاری (Watermark) موجود در Beaconهای ابزار Cobalt Strike مورد استفاده در این کمپین، با یک واسط دسترسی اولیه (Initial Access Broker – IAB) مرتبط است که بهاحتمال زیاد در حملات پیشین باجافزار Black Basta نیز نقش داشته است.

نشانگذاری Cobalt Strike یک شناسه منحصربهفرد است که درون Beacon درج میشود و به لایسنس مورد استفاده برای ساخت Payload مربوط است.

WithSecure توضیح میدهد:

«این نشانگذاری معمولاً در زمینه Beaconها و دامنههایی مشاهده میشود که با حملات باجافزار Black Basta مرتبط هستند. به نظر میرسد که از سوی بازیگران تهدیدی مورد استفاده قرار میگیرد که در نقش واسط دسترسی اولیه فعالیت کرده و بهطور نزدیک با گروه Black Basta همکاری دارند.»

با این حال، محققان اشاره کردهاند:

«ما از هیچ حادثه دیگری (چه باجافزاری و چه غیر از آن) که از این نشانگذاری Cobalt Strike استفاده کرده باشد مطلع نیستیم – هرچند این به معنی عدم وقوع چنین مواردی نیست.»

بر اساس یافتههای تیم تحقیقاتی، نسخههای مختلفی از KeeLoader شناسایی شدهاند که با گواهیهای معتبر امضا شدهاند و از طریق دامنههایی با نامهای مشابه (Typo-squatting) مانند keeppaswrd[.]com، keegass[.]com و KeePass[.]me توزیع شدهاند.

وبسایت keeppaswrd[.]com همچنان فعال است و طبق بررسی وبسایت BleepingComputer، همچنان نسخه آلوده نصبکننده KeePass را توزیع میکند [بر اساس بررسی در VirusTotal].

علاوه بر نصب Beaconهای Cobalt Strike، نسخه تروجانشده KeePass دارای قابلیت سرقت رمز عبور نیز بوده که به مهاجمان امکان میداد تمامی اطلاعات اعتباری وارد شده در برنامه را سرقت کنند.

بر اساس گزارش شرکت WithSecure:

«KeeLoader تنها بهگونهای تغییر نیافته بود که صرفاً بهعنوان یک لودر بدافزار عمل کند، بلکه عملکرد آن گسترش یافته بود تا امکان استخراج دادههای پایگاه داده KeePass را نیز فراهم کند.»

در این گزارش همچنین آمده است:

«هنگامی که پایگاه داده KeePass باز میشود، اطلاعاتی از جمله نام حساب، نام کاربری، رمز عبور، آدرس وبسایت و بخش توضیحات، بهصورت فایل CSV در مسیر %localappdata% و با پسوند .kp ذخیره میشود. نام این فایل شامل یک عدد تصادفی بین ۱۰۰ تا ۹۹۹ است.»

در نهایت، حمله مورد بررسی توسط شرکت WithSecure منجر به رمزگذاری سرورهای VMware ESXi شرکت قربانی با باجافزار شد.

تحقیقات بیشتر نشان داد که مهاجمان زیرساختی گسترده برای توزیع بدافزارهایی با ظاهر ابزارهای قانونی و همچنین صفحات فیشینگ با هدف سرقت اطلاعات اعتباری ایجاد کرده بودند.

دامنهی aenys[.]com برای میزبانی زیردامنههایی استفاده شده بود که بهصورت جعلی نماینده شرکتها و سرویسهای شناختهشدهای مانند WinSCP، PumpFun، Phantom Wallet، Sallie Mae، Woodforest Bank و DEX Screener بودند.

هر یک از این زیردامنهها برای توزیع گونههای مختلف بدافزار یا سرقت اطلاعات ورود کاربران مورد استفاده قرار گرفتهاند.

WithSecure با اطمینان متوسط (Moderate Confidence) این فعالیتها را به گروه تهدید UNC4696 نسبت میدهد؛ گروهی که پیشتر با کمپینهای Nitrogen Loader مرتبط شناخته شدهاند. کمپینهای Nitrogen نیز به حملات باجافزار BlackCat/ALPHV نسبت داده شدهاند.

به کاربران همواره توصیه میشود که نرمافزارها، بهویژه ابزارهای حساس مانند مدیران رمز عبور را صرفاً از منابع رسمی و معتبر دریافت کنند و از کلیک روی لینکهای تبلیغاتی، حتی در صورت نمایش آدرس URL صحیح، خودداری نمایند.

مهاجمان بارها نشان دادهاند که میتوانند سیاستهای تبلیغاتی را دور زده و با نمایش آدرسهای معتبر، کاربران را به سایتهای جعلی هدایت کنند.