Adobe با انتشار وصله امنیتی، نقص حیاتی SessionReaper در Magento را برطرف کرد

انتشار وصله امنیتی Adobe برای رفع آسیبپذیری بحرانی SessionReaper در Adobe Commerce و Magento Open Source

شرکت Adobe نسبت به وجود یک آسیبپذیری بحرانی با شناسه CVE-2025-54236 در پلتفرمهای Adobe Commerce و Magento Open Source هشدار داده است. پژوهشگران این نقص را با نام SessionReaper معرفی کرده و آن را یکی از «شدیدترین آسیبپذیریها در تاریخ این محصول» توصیف کردهاند.

این شرکت امروز وصلهای امنیتی برای این مشکل منتشر کرد. آسیبپذیری مذکور بدون نیاز به احراز هویت قابل بهرهبرداری است و مهاجم میتواند از طریق Commerce REST API کنترل حسابهای مشتریان را در اختیار بگیرد.

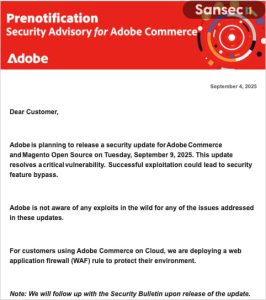

به گفتهی شرکت امنیتی Sansec، Adobe در تاریخ ۴ سپتامبر مشتریان منتخب Commerce را از انتشار قریبالوقوع یک وصله اضطراری که برای ۹ سپتامبر برنامهریزی شده بود، مطلع کرده بود.

در اعلان رسمی Adobe آمده است:

«Adobe قصد دارد در روز سهشنبه، ۹ سپتامبر ۲۰۲۵، بهروزرسانی امنیتی برای Adobe Commerce و Magento Open Source منتشر کند. این بهروزرسانی یک آسیبپذیری بحرانی را برطرف میکند که در صورت سوءاستفاده موفق میتواند منجر به دور زدن قابلیتهای امنیتی شود.»

گفتنی است مشتریانی که از Adobe Commerce روی Cloud استفاده میکنند، پیشتر توسط یک قانون WAF (Web Application Firewall) که از سوی Adobe بهعنوان یک اقدام موقت مستقر شده، محافظت میشوند.

شرکت Adobe در بولتن امنیتی خود اعلام کرده است که تاکنون هیچ موردی از بهرهبرداری فعال از این آسیبپذیری در محیط واقعی مشاهده نشده است. همچنین، مشاورهی امنیتی Sansec نیز تأیید میکند که پژوهشگران نشانهای از سوءاستفاده فعال از SessionReaper مشاهده نکردهاند.

با این حال، Sansec گزارش داده است که یک hotfix اولیه برای آسیبپذیری CVE-2025-54236 هفته گذشته به بیرون درز کرده است؛ موضوعی که میتواند به مهاجمان فرصت مناسبی برای توسعه اکسپلویت بدهد.

به گفتهی پژوهشگران، بهرهبرداری موفق از این نقص امنیتی «بهنظر میرسد» وابسته به ذخیرهسازی دادههای Session در فایلسیستم باشد؛ پیکربندی پیشفرضی که اکثر فروشگاهها از آن استفاده میکنند.

به مدیران سیستم بهشدت توصیه میشود که وصله امنیتی موجود (در قالب Direct Download یا ZIP Archive) را در اسرع وقت آزمایش و استقرار دهند. پژوهشگران هشدار دادهاند که این اصلاحیه برخی از قابلیتهای داخلی Magento را غیرفعال میکند و ممکن است موجب اختلال در عملکرد کدهای سفارشی یا خارجی شود.

در همین راستا، Adobe مستندات خود را در خصوص تغییرات مربوط به Adobe Commerce REST API Constructor Parameter Injection بهروزرسانی کرده است.

Adobe در بیانیهای اعلام کرد:

«لطفاً hotfix را در سریعترین زمان ممکن اعمال کنید. در غیر این صورت، شما در برابر این آسیبپذیری آسیبپذیر خواهید بود و Adobe تنها امکانات محدودی برای کمک به رفع مشکل خواهد داشت.»

پژوهشگران Sansec انتظار دارند که آسیبپذیری CVE-2025-54236 در مقیاس وسیع و از طریق automation مورد سوءاستفاده قرار گیرد. آنها این نقص را در کنار آسیبپذیریهای CosmicSting، TrojanOrder، Ambionics SQLi و Shoplift بهعنوان یکی از شدیدترین آسیبپذیریهای تاریخ پلتفرم Magento معرفی کردهاند.

مشکلات مشابه در گذشته برای حملاتی همچون Session Forging، Privilege Escalation، دسترسی به سرویسهای داخلی و Code Execution مورد استفاده قرار گرفته بودند.

شرکت امنیتی Sansec موفق شد اکسپلویت SessionReaper را بازتولید کند، اما جزئیات فنی یا کد آن را منتشر نکرد و تنها اعلام کرد که «این آسیبپذیری الگوی مشابهی با حملهی CosmicSting در سال گذشته دارد.»